概要

ビジネスメール詐欺(BEC)は、弊社のお客様が直面しているなかでもとくに蔓延し、コストもかかる脅威です。2020年は、米国連邦捜査局(FBI)のInternet Crime Complaint Center(IC3)の年次報告書において、ビジネスメール詐欺スキームがトップを占めた5年目にあたります。この5年強で、世界の損失額は2016年の3億6,000万ドルから2020年には18億ドルという驚異的な額へと膨れあがりました。これをわかりやすい比較でいうと、BECスキームによる年間損失額は、24カ国の国内総生産(GDP)を上回っているということです。さらに懸念されるのが、2018年から2020年にかけての3年間の合計損失額が、全世界で49億3,000万ドルを超えると推定されていることです。この脅威は衰えを見せておらず、昨年の被害額は29%増加し、被害者1人当たり平均9万6,372ドルに達しました。

パロアルトネットワークス脅威インテリジェンス調査チームUnit 42はこの5年間、同脅威の進化を積極的に監視してきましたが、なかでもナイジェリアを拠点とする脅威アクターに着目し、彼らを「SilverTerrier」と名付けて追跡しています。BECは世界的な脅威ですが、ナイジェリアはサイバー犯罪のホットスポットとして常に上位にランクインしていることから、ナイジェリアのアクターに焦点を当てることで、この悪意あるアクティビティの最大のサブカルチャーの1つについての知見を得ることができます。弊社は、サイバーセキュリティ業界でも最も包括的なデータセットの1つを作成してきました。226万件以上のフィッシング攻撃から得られた17万700件以上のマルウェアサンプルが、およそ540個の一意なBECアクティビティクラスタにリンクされています。

2016年以降は、何度か著名なBECアクターの逮捕劇も見られました。その中には、それぞれ2,400万ドル、6,000万ドルの窃盗についての告発を受けた逮捕者も含まれています。その間、ナイジェリアは、こうしたアクターたちに大胆な行動をとらせないようにしていくという点で、大きな成長をとげ、成果を上げてきました。弊社は、自社で作成したデータセットを活かして産業界・政府・国際法執行機関とも積極的に連携し、同脅威に対抗するための支援を続けています。

本稿では、BECの歴史をざっと振り返り、SilverTerrierアクターの経時的進化、最近のマルウェアの傾向、これまでに取られてきたBECへの取り組みについて取り上げたのち、これらの脅威から組織を守るための推奨事項についてご紹介します。

パロアルトネットワークスのお客様は、Cortex XDRや次世代ファイアウォールのWildFire、脅威防御、AutoFocus、URL Filteringサブスクリプションサービスなどの製品によって、本稿で取り上げた種類のBECの脅威から保護されています。

「ビジネスメール詐欺」の定義

BECの進化にとりかかる前に、まずはこの脅威についてのベースラインとなる定義をしておくべきでしょう。「ビジネスメール詐欺」という名前のせいか、「メールシステムが侵害されるようなコンピュータ侵入の全ケース」がこの定義に含まれるという誤解がされがちです。ただこの定義では広義すぎて、サプライチェーン攻撃からランサムウェアにいたるほぼどんなコンピュータインシデントにも当てはまってしまいます。

逆に法執行機関やサイバーセキュリティ業界は、「ビジネスメール詐欺」をこれよりずっと狭義に定義して使っています。具体的にはBECは「ソーシャルエンジニアリングやコンピュータへの侵入行為により正規のビジネスメールアカウントを標的とする、巧妙な詐欺を伴う脅威アクティビティカテゴリの1つ」と考えられており、企業を侵害したサイバー犯罪者は、そのアクセスを利用して個人的利益のために企業資金の送金やリダイレクトを行います。本稿では以降、この狭義の脅威アクティビティをBECの定義として論じます。

BECの最近の状況

「Business E-mail compromise」という言葉は、2013年に、当時台頭しつつあった金融関連のサイバー脅威をFBIが追跡調査した際に生まれた言葉です。その当時のBECは、悪名高い「ナイジェリアの王子様」詐欺を含む垢抜けない詐欺の仲間入りをした新たなサイバー犯罪手法の1つと単純に考えられていました。ところが時間の経過とともに、BECはサイバー犯罪のエコシステムにとっては文化的・技術的な進化であることがわかってきました。インターネットは、2009年から2013年という短い期間に空前の成長を遂げましたし、その成長は現在も続いていますが、そこで見落とされがちなのが、この時期最も大きな成長を遂げたのは世界の発展途上地域だったという点です。とくにアフリカ諸国は年率27%の成長を遂げていて、2013年末にはアフリカ人口の16%がオンラインに接続していたものと推定されています。

この時期は同時に、商用インフォスティーラ(情報窃取型マルウェア)やリモートアクセス提供用のトロイの木馬(RAT)、侵入テストツールなどが普及していった様子が確認されています。この普及を手助けしたのが、これらのツールの使いかたを教えるサイバー関連認定プログラムやオンラインや大学などの教育リソースの登場でした。このように、従来の紙媒体によるメール詐欺(ナイジェリアの王子様や前払い金詐欺)に関与していた途上国出身のアクターが、新たに利用可能になったツールを使い、紙での手法をインターネットへと自然に進化させていったことは容易に想像がつきます。犯罪者の身になってみれば、国際郵便システム経由で何千通も紙の手紙を送って返事を待つのはもはや効果的でも効率的でもなかったわけです。2013年末までに、彼らはインターネット上でリアルタイムにコミュニケーションをとり、被害者に悪意のあるファイルを送るだけで、目的の犯罪結果を得ることができるようになっていました。

Unit 42は、この進化を6年前から追っています。私たちは最初のレポート「419 Evolution(英語版)」を2014年に発表し、ナイジェリア人が金銭的利益のためにマルウェアを展開した最初のケースについて文書化しました。2016年には同脅威に関する集中的な調査を行い、結果として同脅威は100以上の異なるアクターやグループに拡大していることがすぐに確認されました。ナイジェリアのサイバーアクターのコードネームを「SilverTerrier」とした後に公開したレポート「The Next Evolution of Nigerian Cybercrime(英語版)」では、アクターとマルウェア導入の両方が驚異的に増加していることを詳述しました。

2017年には同脅威は300以上のアクターやグループに拡大し、弊社は年次レポート「Silverterrier: ナイジェリア発ビジネスメール詐欺の台頭」で特定のマルウェアツールの傾向を追跡するようになりました。2018年のレポート「SilverTerrier 2018: ナイジェリアのビジネス メール詐欺(BEC)」では、弊社の顧客に対する攻撃の試行回数が月平均28,227回に上り、アクターの数が400人を超えたことを文書化しています。さらに、単純なインフォスティーラからより高い機能を持つRATを導入するアクターが増えてきたことも確認されました。

2019年末には、インフォスティーラの使用率は着実に減少していき、RATの採用率は前年比140%という驚異的な伸びを示すなど、このツールの利用推移トレンドが定着しました。2019年の弊社の年次レポートでは、ナイジェリア発のツール開発者たちのなかから、独自のRATや暗号化ツールをネイティブに開発し、仲間たちに販売する者が現れたことも紹介しました。

最後に2020年に入ると新型コロナウイルス感染症拡大の影響が出始め、同脅威グループがそれまでの請求書や小包配送に関連したフィッシングキャンペーンをやめ、パンデミック関連のテーマでキャンペーンを行うようになりました。この新たな出来事について私たちはこちらのレポートで文書化しました。ここでもBECのアクターたちは、刻々と変化する環境に応じてオペレーションを順応させる能力を示してきました。

脅威アクター

2014年に小さなアクティビティグループとして萌芽したものは、この7年で質量ともに大きく成長しました。現在までに私たちはナイジェリア発のアクターやグループに関連する540の明確なアクティビティグループを特定しています。アクターたちとその行動についての理解を深めるため、私たちは2016年にアクター間の共通点を明らかにする調査に取り組みました。当時の私たちは、この取り組みがそれまでの固定観念を裏付ける結果になるだろうと考えていました。ようするに「彼らは組織化されていないスクリプトキディで、攻撃の成功は技術じゃなくて運しだいなのだろう」と考えていたのです。ところがこの調査の結果からわかったのは、アクターたちのもつ次のような属性でした。

- ゆとりのある暮らし: アクターたちは、ナイジェリアの南西・沿岸地域にあるオウェリ、ラゴス、エヌグ、ワリ、ポートハーコートの各都市出身者が中心でした。大半は友人や家族の近くに住んでいて、外貨とナイジェリア・ナイラとの有利な為替レートを利用し、裕福な暮らしを送っていました。彼らのソーシャルメディアには、外貨や豪邸、レンジローバーなどの高級車の写真が掲載され、犯罪の成功をひけらかしていました。さらに、成功したアクターの中には、イギリスやマレーシアなど海外に渡って、そこですぐ犯罪活動を再開する者たちもいました。

- 高学歴: アクターの多くは技術系の中学・高校に通い、連邦政府や地域と連携した技術系大学のプログラムで学士号を取得していました。

- 大人: アクターには10代後半から40代半ばの大人まで含まれていました。幅広い世代が犯罪活動に加担しているといえます。旧世代のアクターは従来型の前払い金詐欺などからBECのアクティビティに手を染めることが多かったですが、大学を卒業したばかりの若手は、最初からマルウェアのキャンペーンに加担して犯罪者としてのキャリアをスタートさせていました。

- 身元を隠そうとしない: 身元を隠すために細心の注意を払うアクターは少数派で、当時のナイジェリアの文化ではこうした違法行為が大目に見られていました。このためアクターたちは匿名性の維持にあまり注意を払わず、悪意のあるドメインを登録する際にも、偽名やエイリアスを地元の住所や電話番号、個人の電子メールアドレスを組み合わせてつくることが多かったのです。その結果、FacebookやGoogle+、LinkedIn、Twitter、Skype、Yahoo Messengerなどのソーシャルメディアやネットワーキングサービスのアカウントとの関連付けが容易であることがわかりました。

- 組織化されてきている: BECの進化の初期段階では、小規模なアクターのクラスタがコミュニケーションをとり、協力し、ツールやテクニックを共有し始めていました。経験豊富なアクターが、友人や年下の後輩のためにマルウェアインフラを立ち上げるという形で行われることが多かったようです。このほか、ハッキングフォーラムにアクセスするために、アクターがべつのアクターの身元保証人になるケースも見られました。時折、大規模なグループで協力しあうアクターもいましたが、そうしたケースは稀だったものと思われます。

Unit 42は、2021年にもういちどこの歴史的評価を行うことで、彼らが時間の経過とともにどのように進化してきたかについてのユニークな洞察を提供します。全般的に見て、アクターたちは今もゆとりのある暮らしをしています。2016年に最も活発に活動していた人々は成長し、いまは結婚して子供がおり、以前の犯罪行為で資金を得たとおぼしき合法ビジネスベンチャー(ホテル、クラブ、テクノロジ企業など)を立ち上げています。ナイジェリアを離れた人々は、トルコやアラブ首長国連邦など中東諸国への移住していることが確認されました。

アクターの大半はいまでもやはり高学歴の持ち主で、中等・高等教育と大学教育の両方を修了しています。これらのアクターが年齢を重ね、30代半ばをすぎると、犯罪活動は顕著に減少することがわかっています。正確な理由を特定するのは難しいですが、家庭を持つことでリスクを減らしたいと考えるなど、アクターが成熟してきたことや、犯罪行為で十分な収入を得て、合法的なビジネスに軸足を移したいと考えるようになったことが一因ではないかと考えられます。ひるがえって、幼い子供やティーンエイジャーがこれら悪意のあるアクティビティに関与することはほとんどないことも注目に値します。新たに参入するアクターは、10代後半から20代前半が多い傾向があります。より若い世代にとっては、何よりも技術力や教育が、この種の犯罪行為への厚い参入障壁となっています。

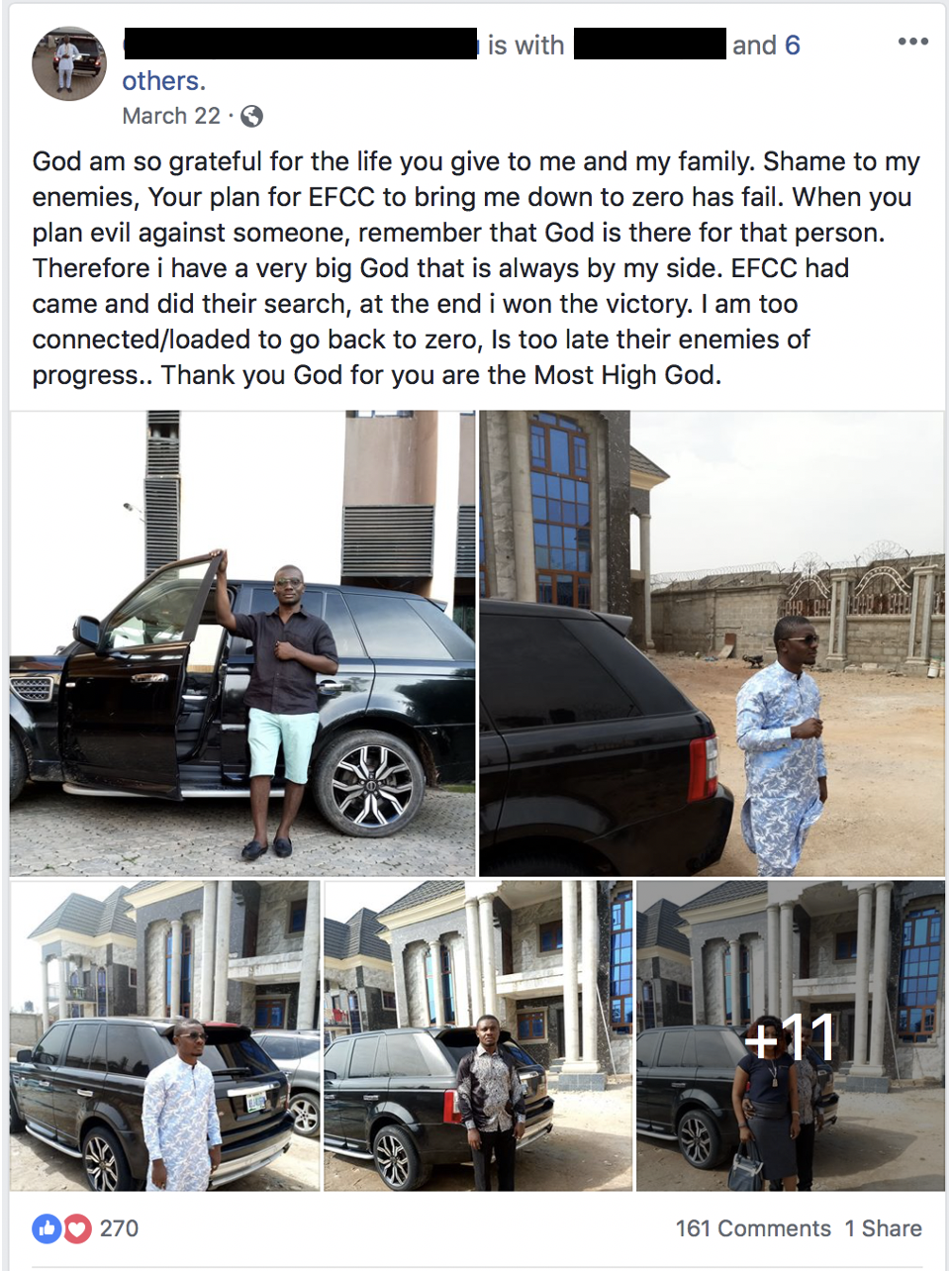

ナイジェリアのこの5年間での変化と、BECの脅威に対する世界的な認知の向上は、BECアクターの大胆不敵なオペレーションに対する抑制効果がありました。ナイジェリア警察(NPF)とナイジェリア経済金融犯罪委員会(EFCC)は、この脅威に対抗するための取り組みにおいて大きな成長と成果を示しており、逮捕したアクターの写真を日常的にTwitterアカウントに掲載しています。また、INTERPOL、FBI、オーストラリア連邦警察(AFP)などの組織は、国際的な起訴の取り組み実現のために国際協力関係を築いています。一方、テクノロジの分野では、Yahoo MessengerやGoogle+などのコラボレーションプラットフォームのサービスが終了したり、ソーシャルメディアプラットフォームにおけるプライバシーの改善がアトリビューションの取り組みに影響を与したりと、さまざまな動きがありました。アクター自身については、ナイジェリアの文化発展に伴い、犯罪行為に伴うリスクへの認識が高まっています。今日では、ソーシャルメディアのアカウントで金満ぶりをひけらかすことはあっても、違法行為をオープンに議論する投稿や、外貨を見せびらかす写真など、法執行機関からの無用な注意を引きかねない内容は、ほぼ目にしなくなりました。

ただし、BECのアクターたちは時間がたつにつれ高度に組織化されてきました。グループとして活動するアクターを見つけるのはいまでも容易ですが、複数のアクターの間で特定の電話番号や電子メールアドレス、エイリアスを使いまわして不正活動用インフラを登録するという慣行のせいで、サイバーセキュリティ機関や法執行機関が「どのアクターが特定の犯罪を犯したか」を仕分けるのに以前よりずっと時間がかかるようになりました(ただし不可能というわけではありません)。同様に、SilverTerrierのアクターたちは、その所在地には関係なく、ソーシャルメディアプラットフォーム上で2〜3次の隔たりでつながっていることが多いことにも気づかされます。その例を図1で説明します。この図は120人以上のアクターのソーシャルメディア上のつながりを示しています。

上記はアクター全般の傾向ですが、これに加えて現代のBECの脅威となるアクターをより包括的に描写するには、アクターを個別に検討することも有用です。それには以下の例が参考になるでしょう。

- サンプル A: 「SSG Toolz」という名で知られるOnuegwu Ifeanyiは、2020年11月にナイジェリア警察に逮捕されました。イモ州立大学でコンピューターサイエンスを学んだ彼は、2014年末に合法ビジネスベンチャーとしてIfemonums-Solution LTDを立ち上げました。同年に彼は犯罪活動を開始し、2014年から逮捕されるまでの間、個人または他のアクターが利用する150以上の悪意のあるドメインを登録していました。こうしたドメインにはus-military-service[.]com、starwooclhotels[.]com、gulf-capital[.]netなどが含まれます。これらのドメインの多くは、Pony、LokiBot、PredatorPain、ISRStealer、ISpySoftware、Remcos、NanoCoreなど、2,200以上のマルウェアサンプルのコマンド&コントロールインフラとしても機能していました。

2016年には、今はなき「wirewire com」Facebookグループ(不正電信送金を中心に活動するグループ)の最も活発なメンバーの1人として、同グループに参加する30名のアクターの身元保証を行っていました。現在の彼のSNSでは「結婚して子供がいる成功したビジネスマンで、レンジローバーを乗りまわし、フランス、イギリス、イタリア、マルタなど世界中を旅行している」姿が描かれています。

- サンプル B: このアクターもイモ州立大学出身でした。2015年から2018年にかけ、インドネシア・ジャカルタに関連する住所を使い、180件のドメインを登録していました。これらのドメインのいくつかは、少なくとも55種類のマルウェアのコマンド&コントロールサーバーとして機能していました。レンジローバーを所有していることを明らかにしているほか、彼のSNSアカウントを見ると、2018年にEFCCが彼を逮捕しようとしたことがわかります。逮捕の詳細は不明ですが、このアクターはその後、釈放されたことを自慢したくなったようです。

- サンプル C: このアクターはラゴス州立大学で学んだ20代の未婚者です。2016年から現在までに55個の悪意のあるドメインを登録しています。これらのドメインは480以上のマルウェアサンプルにリンクされています。さらに、ドメイン名を見ると、このアクターは他のアクターをサポートするためにインフラを提供している可能性が高いと思われます。ドメインの例は247logss[.]info、fergologss[.]us、kinglogss[.]info、nelsloggs[.]comなどです。例外的に、このアクターはSNSで自身のアクティビティを公開しています。このアクターは2017年に背景画像に「certified cybercriminal(認定サイバー犯罪者)」と書いてあるFacebookアカウントを保持していました。現在、彼の個人的なFacebookアカウントには、ガイフォークス/アノニマスのお面をつけた背景画像が掲げられています。

マルウェアとビジネスメール詐欺

2014年から現在までに、私たちはナイジェリアのBECアクターに直接その責を帰することのできるマルウェアサンプルを17万700個以上確認しています。このデータセットは、サイバーセキュリティ業界において、BECのIoC(侵害指標)を最も包括的に収集したものとなっています。これらのサンプルは、全世界のあらゆる業種の弊社顧客組織を対象とした226万件以上のフィッシング攻撃で確認されたものです。

これまで私たちはこのデータセットから傾向を把握してネットワークの防御を強化する取り組みを行ってきました。2014年から2017年にかけてはPony、LokiBot、AgentTeslaなどのインフォスティーラ型マルウェアの採用が着実に増加していることを確認しました。その後、入手性の低下、業界の検出率向上とアクターの技術力向上により、インフォスティーラ型マルウェアツールは近年では下火になりました。こうした状況を受け、2018年から2020年にかけては、RATが急速に普及しました。そのなかでは、NanoCore、Adwind、Remcos、Netwire、ナイジェリアでローカルに開発されたWSH RATと呼ばれるHWormの亜種が人気を博しました。

こうしてSilverTerrierアクターによるRATの着実な成長と採用が引き続き確認された一方、2020年から2021年前半までのテレメトリ分析の結果からは、グローバルエコシステムが彼らのアクティビティにおよぼす影響についても考慮すべきことがわかりました。新型コロナ感染症以前の世界線では、サイバー犯罪フォーラムでアクターに販売されるツールが頻繁に変更されていたため、新しいツールを毎年紹介することにも意味がありました。この傾向は感染症拡大中も一定程度はつづいていましたが、実際のところ、この1年半の間、BECのアクターが新しいツールや機能に向けて大きく変化した様子は確認されませんでした。そのかわり私たちのテレメトリからは、これらのアクターが機能や性能に定評のある既存ツールを概して好む傾向があることがわかりました。そうしてこだわったツールを使いつつ、彼らはグローバルな環境変化に合わせて配信キャンペーンにフォーカスした調整を行っていました。

「感染症拡大による影響」をテクノロジの観点から考えるように言われたら、「グローバルな労働力の多くがリモートワークに移行したこと」をまっさきに指摘するかたは多いのではないでしょうか。雇用者の規模やリソースに応じて、従業員はVPNソリューションや雇用者提供/個人所有のコンピューティングデバイス、自宅インターネット接続を活用するようになりました。こうした世の趨勢は、過去10年のどの出来事より企業におけるサイバーセキュリティ保護のありかたを大きく変えてきました。さらにこうした流れは、仕事用デバイスがホームネットワークに接続されるようになったことで、従業員のリスク許容度にも影響を与えた可能性があります(たとえばフィッシングメールに対する不信感が増すなど)。この結果、BECアクターはグローバルな攻撃対象領域が大きく変化したことを見てとり、配信テーマや手法の変更を迫られるようになりました。

2019年は、BECアクターが新しいマルウェアのペイロードをPEファイル(.exeファイル)としてビルドし、請求書や配送通知などのビジネスをテーマにしたフィッシングキャンペーンを利用して配布するケースがよく見られました。当時は、場合によってはMicrosoft Officeのファイル形式が利用され、複雑性や難読性が高められていました。こうした文書の作成に使われたよくある手口のうちの2つが、CVE-2017-11882のエクスプロイトコードや悪意のあるマクロを文書に埋め込むことでした。いずれの場合も、これらの文書を開くと、オンラインリソースから悪意のあるペイロードを呼び出し、ダウンロードして実行するように設計されていました。しかし、2019年に分析したサンプル全体では、マクロを使用していたのは3.5%、CVE-2017-11882の手法を使用していたのは3.6%に過ぎませんでした。

早くも2020年1月には、フィッシングの惹句が感染症関連テーマに変わり始めました。たとえば「Coronavirus in Indonesia: Know how to protect and prevent yourself. Don’t get infected(インドネシアのコロナウイルス: 感染をふせぐために押さえておくべき予防方法)」や「Covid:19 Facial Masks - New Order.(新型コロナ感染症でフェイスマスクは新たな秩序)」といったものです。テーマが変われば、送付対象者も配送時の演出も変えられていました。PEファイルは相変わらず人気があるものの、Microsoft WordやExcelのドキュメントが著しく増加している様子が観測されています。2020年の末までに、マクロが埋め込まれたMicrosoft Office文書は3.5%で安定していましたが、数多くの文書が出されているおなじみのCVE-2017-11882を利用した文書については13.5%に上昇していました。

さいわい、CVE-2017-11882は今では4年前の脆弱性なので、その有効性や利用価値が時間経過とともに減衰してきているのは妥当といえます。逆に、マクロは比較的簡単にコーディングでき、無警戒の被害者が有効化することを織り込んでいるため、より長期的にそのプレゼンスを保っています。2021年上半期のテレメトリを確認したところ、予備調査では、CVE技術を使用したマルウェアサンプル数はごくわずかで、マルウェアサンプル全体の69%がマクロを埋め込んだOfficeドキュメントになっていました。

この世界的な感染症の流行を受け、リモートワークを支えるさまざまなテクノロジ(クラウドコンピューティング、ビデオ会議など)には急激な変化が見られることを私たちは把握しています。同時に、Officeドキュメントに同梱されたマルウェアが、2019年には7%、2020年には17%、2021年には69%と驚異的な成長曲線を描いていることから、こちらもさらなる調査が必要だと認識しています。さらに詳しく調べてみると、2021年の半ばには、Officeドキュメントに同梱されるマルウェアサンプル数が、すでに例年の年間サンプル数に匹敵するか、それを大きく上回っていることがわかりました。このことから、ここには確実な成長トレンドがあるものと確信しています。

同時に私たちは、2020年半ばから2021年初頭にかけ、地球上のほぼすべての企業が自社のサイバーセキュリティ態勢を見直し、組織環境にあるアプライアンスを変更し、ネットワークトラフィックのフローを再設計し、リモートワークをサポートするためにネットワークセキュリティポリシーを強化したこと、これらについても理解しておくことがきわめて重要と考えます。脅威動向の分析にあたっては、こうした変化による影響を考慮する必要があります。これらの影響を組み合わせて適用すると、マクロレベルで境界(ファイアウォール)とホスト(エンドポイント)の両レベルで脅威の可視性が大きく変化します。たとえば、企業の職場環境ではサイバーセキュリティ分析後に許可されていた添付ファイルが、リモートの勤務環境ではデフォルトでブロックされてしまうということがありえます。実装のやりかたによっては、こうした変更がサイバーセキュリティ企業にとっての脅威の可視性を低下させることになります。つまり、サイバーセキュリティ業界全体をひっくるめた態勢が劇的に変化していることから、感染症拡大前後の脅威アクティビティを公平に比較することはほぼ不可能なのです。そこで私たちは、こうした教訓を悪意のあるOffice文書の観測に応用しました。結果として、2021年に観測された「Officeドキュメントに同梱されたマルウェア」の69%の成長曲線という予備調査の結果は、過去1年でサンプルの収集態勢が変化したことで人為的に膨らんだものである可能性が高いと評価しました。ただし、こうした人為的インフレーションを加味してもなお、ネットワーク防御側が認識しておくべき明らかな成長パターンが残ります。

BEC対策

サイバーセキュリティのグローバルリーダーとしてパロアルトネットワークスは「選ばれるサイバーセキュリティパートナーとなってお客様のデジタルライフを守っていく」というミッションを果敢に追い求めています。その実現にあたり私たちが目指すのは製品やサービスでお客様にご提供する保護だけではありません。私たちはその先を見据え、コミュニティ全体にソートリーダーシップと脅威情報を広くご提供し、同時に世界中の法執行機関と協力して将来の脅威の芽を摘むことを目指しています。

「悪性サイバーアクティビティの阻止」というビジョンを掲げているのは私たちだけではありません。サイバーセキュリティ業界はここ数年、法執行機関と協力してSilverTerrierに対する成果をいくどか達成してきました。私たちは業界のリーダーとしてこうした取り組みを継続的に推進し、同業他社にもこうした取り組みを奨励しています。著名な事例としては、2016年にインターポールとEFCCが共同で逮捕したアクターの件があげられるでしょう。このアクターは数百人の被害者から6,000万ドル以上を窃取していました。このうち1,540万ドルは、ある組織一社から窃取したものでした。

2年後の2018年、FBIは「Operation WireWire(ワイヤワイヤ作戦)」と名付けた、BECアクターを対象とする初のグローバル掃討キャンペーンを開始しました。6ヶ月間にわたるパロアルトネットワークス、FlashPoint、National Cyber Forensics Training Alliance (NCFTA)などとの緊密な協力関係のもと、法執行機関は全世界74名のアクターの逮捕にこぎつけました。さらに1年後、この先駆的取り組みを強化したFBIは「Operation Rewired(リワイヤード作戦)」を開始し、さらに全世界で281人のアクターを逮捕しました。この中には、EFCCとの緊密な連携によりナイジェリア国内で逮捕された167名も含まれています。

2020年6月、ドバイで「Hushpuppi」というハンドルネームで活動するナイジェリア人SNSインフルエンサーが逮捕されました。このアクターはプライベートジェットや高級車の隣でポーズをとるなどのインフルエンサー活動で有名でしたが、その後は2400万ドル以上を盗んだとしてFBIに起訴されました。

同じ時期、米国の法執行機関が、BECアクターが国際的に手の届かない場所にいる課題をどのように捉えているかについても、大きな変化が見られました。逮捕や起訴は法執行手続きで重要な要素ですが、BECは逮捕すればそれで解決するという問題ではないと認識しておくのは重要でしょう。この一連の問題には、国力のほかの手段も援用すべきです。2020年6月、ネブラスカ州の米国連邦検事局は、ナイジェリアのBECアクター6名に対し、初めて米国財務省の制裁措置を適用することを選びました。この選択は、米国の金融システムへのアクセスを直接拒否することで、海外のサイバー犯罪者にコストを課せると示した点が画期的でした。さらに、個人や組織がこれらのアクターに資金を送金することを違法とし、これらのアクターの犯罪を支援したマネーミュールそのほかの者の処罰を大幅に強化しました。

最後にとりあげる事例は、2020年11月、インターポールがナイジェリア警察と共同で、26種類の異なるマルウェアファミリを使用して150カ国以上の被害者に対するBECアクティビティを行ったとされるナイジェリア人3名を逮捕した件です。被害総額は不明ですが、逮捕時には、4年にわたり5万人の被害者をターゲットにしたリストが見つかっています。

これらの事例は、長年のBECアクティビティ対策におけるサイバーセキュリティ業界の主要成功例をいくつかを示したものですが、ひるがえって、同脅威に対抗するうえでの課題や、脅威を存続たらしめる金銭的動機についても思料させられます。金銭的動機についていえば、SilverTerrierは技術スキルが高いので、ランサムウェアが採用されると壊滅的打撃をもたらすのではという推測がしばしばなされます。ランサムウェアへの移行は技術的には可能ですが、次の2つの理由から可能性は低いと考えられます。まず、ナイジェリアやその他の地域におけるBECのアクティビティは、前払い金詐欺タイプのスキームから発展したものです。前払い金詐欺は、多くの地域で文化的に大目に見られていました。こういう詐欺は、ジョークやいたずらあるいは被害者を騙して資金を送金させる行為に等しいと考えられていたからです。逆にいえば、身代金を要求するようなアクティビティは、このモデルには当てはまらず、文化的にも倫理的にも、このサイバーアクターグループには合致しない傾向があるということです。具体的には、ナイジェリアのアクターたちが、自国での誘拐など身代金を要求するような事件に対して軽蔑的な発言をすることがよくあります。次に、これも同じくらい重要ですが、BECアクターがランサムウェアに切り替える金銭的動機が考えにくいのです。上記の例では、2名のアクターがBECアクティビティでそれぞれ6,000万ドルと2,400万ドルを稼いでいました。この数字を、最近発生した米国のパイプライン会社に対するランサムウェア事例と比較してみると、DarkSideの攻撃グループは440万ドルを要求したものの、そのほとんどを結局は手にすることができませんでした。つまり、ランサムウェアのようにリスクが高く、人目につきやすいアクティビティに乗り換えるのは、現在のBECの状況ほど魅力的ではないし、経済的にも利益をもたらさない、という理由が容易に理解できるでしょう。

最後にこの脅威への対策についてです。これまでの経験からは、意外にも、法執行機関が被害者を特定する能力が最大の課題であることがわかっています。詐欺スキームの性質上、被害者が不正送金に気づくのは数日後、数週間後、数ヶ月後になることがほとんどです。気づいたときには時すでに遅く、資金回収がおぼつかないため、地方当局への調査依頼が意味をなさないことも多く、被害者の多くが被害届を出さずじまいになりがちです。逆に法執行機関の立場から見ると、BECはサイバー犯罪の中でも比較的ユニークな形態で、犯罪者の特定が容易な場合が少なくありません。このように、予想とうらはらに、アクター自身やそのマルウェアキャンペーンは把握できていても、捜査官が特定法管轄区域内の被害者を見つけるにはかなりの時間とリソースを費やすことが一般的です。こうしたギャップをうめるため、BEC被害に遭ったすべての組織は、その時期や状況にかかわらず、Internet Crime Complaint Center(IC3)のような組織に被害を報告することが望ましいと私たちは考えます。そうすれば、今後同脅威に対抗する取り組みで大きな助けとなるでしょう。

保護と緩和策

SilverTerrierのような進化する脅威に対抗する最善の防御は、防止を重視したセキュリティ対策です。私たちは、組織の皆さんに以下のような防止策の実施を推奨します。

- ネットワークセキュリティポリシーを見直す。そのさいは従業員が社内ネットワークに接続されたデバイスにダウンロード・オープンできるファイルの種類(PEファイル、マクロを含む文書など)を中心に見る。さらにベストプラクティスとして、URLフィルタリングルールを確立し、特定カテゴリのドメインへのアクセスをデフォルトで制限する。制限すべき特定ドメインは、「Newly Registered(新たに登録されたドメイン)」、「Insufficient Content(不十分なコンテンツ)」、「Dynamic DNS(ダイナミックDNS)」、「Parked(パークドメイン)」、「Malware(マルウェア)」など。

- メールサーバーの設定、社員のメール設定、接続ログなどを定期的に確認する。従業員のメール転送ルールを確認し、メールサーバーへの外部からの接続や通常と異なる接続を特定することに注力する。可能ならGeo-IPブロックの導入を検討する。たとえば地方の中小企業が従業員が存在しない国外からのログオンを許可する必要はない。

- 社員教育の実施。定期的なサイバー脅威啓発トレーニングはもちろん重要だが、それとはべつにとくに営業部門・財務部門にフォーカスしたカスタムトレーニングも検討すべき。カスタムトレーニングでは、電信送金リクエストは各サプライヤ、ベンダ、パートナーにて指定された特定担当者により、すべて検証されねばならない。

- 机上演習(TTX)とリハーサル調査を実施する。そのさいは、エビデンスの入手元を確認し、必要となるエビデンスの種類に不足がないか見極め、適切な当局への報告窓口を確立することを目的とする。さらにこのリハーサルでは、金融詐欺のサイバーキルチェーンをじゅうぶん理解していることを確認し、どの担当者に実施責任があるのかを明確化しておく。

- 年1回ないしそれ以上の頻度で侵害評価を実施し、組織の施策を検証し、組織の環境内で発生している不正行為がないかどうか検証する。メールボックスのルールやユーザーのログインパターンを定期的に確認することで、これらの施策が予期された通りに機能しているか、また環境全体で望ましくない行為は効果的にブロックされているかを検証する。

パロアルトネットワークスの製品やサービスにはBECの試行を阻止する機能が複数用意されています。以下、弊社製品をご利用のお客様に向けて、対策の内容をご紹介します。

|

Cortex XDRは、SilverTerrierアクターに関連するすべてのマルウェア、エクスプロイト、およびファイルレス攻撃からエンドポイントを保護します。 |

|---|---|

|

クラウドベースの脅威分析サービスWildFire®は、これらのアクターが使用するインフォスティーラ、RAT、Microsoft Officeドキュメントのパッケージ化テクニックに関連するサンプルを正確に識別します。 |

|

脅威防御は、CVE-2017-11882を含め、SilverTerrierアクターが使用する既知のクライアントサイド/サーバーサイド脆弱性のエクスプロイト、マルウェア、コマンド&コントロールインフラに対する保護を提供します。 |

|

Advanced URL Filteringはこれらのアクターに関連するすべてのフィッシングドメイン、マルウェアドメインを識別し、これらのアクターに関連する新しいインフラが兵器化される前にプロアクティブにフラグを設定します。 |

|

AutoFocus™の脅威インテリジェンスサービスをご利用中のお客様は、次のタグを使用してこれらの攻撃に関連するマルウェアを表示することができます: SilverTerrier |

結論

BECのスキームは今日のインターネットで最も収益性が高く、広く蔓延しているサイバー犯罪形態です。昨年はこれらの犯罪によるグローバルの損害額が18億ドルを超え、その脅威は一向に衰える気配を見せません。ここのところの同脅威の歴史を振り返ると、ナイジェリアをはじめとする国々の文化がこうした詐欺に寛容ではなくなってきており、法執行機関がアクターたちの発見・逮捕・起訴に向けた取り組みを強化したことで、そのエコシステムには好ましい変化が見られます。急速に進化するこの世界で、新たな配信技術にシフトしていく同脅威に対抗するには、まだまだやるべきことが残されています。ここ1年でサイバーセキュリティ分野で確認された変化に追随し、すべての組織を同脅威から保護していくため、導入されている管理施策の見直しを、いまいちど各組織ともご徹底いただくことをお勧めします。

追加リソース

- 2014年: 419 Evolution(419の進化)

- 2016年: SilverTerrier: The Next Evolution in Nigerian Cybercrime(SilverTerrier: ナイジェリア発サイバー犯罪の次なる進化)

- 2017年: ナイジェリア発ビジネスメール詐欺の台頭

- 2018年: SilverTerrier 2018: ナイジェリアのビジネス メール詐欺

- 2019年: SilverTerrier: 2019 ナイジェリアのビジネスメール詐欺(BEC)に関するアップデート

- 2020年: 脅威攻撃グループSilverTerrierによる新型コロナウイルスをテーマにしたビジネスメール詐欺の手口

- 2021年: マルウェアを使わない大規模クレデンシャルハーベスティング(認証情報詐取)

- Mitre: SilverTerrier Group

- Unit 42: ビジネスメール詐欺向けレスポンスサービス

- Unit 42: ビジネスメール詐欺への対応準備状況評価

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得