This post is also available in: English (英語)

概要

パロアルトネットワークス脅威インテリジェンス調査チームUnit 42は、世界的脅威の中で最も活発なサブグループの1つに焦点を当て、 SilverTerrierという名前でビジネス電子メール詐欺(BEC)活動に関与するナイジェリアのサイバー犯罪者を追跡しています。過去90日間(1月30日~4月30日)に、3人のSilverTerrierのアクター/グループが、COVID-19をテーマにした10件のマルウェア攻撃キャンペーンを開始したことが確認されています。これらのキャンペーンでは、当社の顧客ベース全体で170通以上のフィッシングメールが確認されています。標的は多岐にわたるものの、対象組織のなかにはCOVID-19への対応活動で重要な役割を果たす組織も含まれており、SilverTerrierのアクターは最低限の倫理観も持ち合わせていないということがわかります。具体的には、米国、オーストラリア、カナダ、イタリア、英国の政府医療機関、地方自治体、医療プログラム/センターを持つ大規模大学、地域の公益事業、医療出版社、保険会社などを見境なく狙ったキャンペーンを行っている点が憂慮されます。

インターネット犯罪苦情センター(IC3)が最近発表した年次報告書 によると、連邦捜査局(FBI)は2019年に過去最高の2万3775件のBEC攻撃を観測しました。 これらの攻撃は、同期間のサイバー犯罪の他のすべてのカテゴリーを大幅に上回り、世界で推定17億7000万USドル(日本円換算でおよそ1880億円)の損失をもたらしていました。

COVID-19の世界的影響を受け、前例のない数の企業がクラウド インフラへの移行を急ぎ、同時に労働力の大半がリモートワーク化されています。このためそうしたリモートワーカーが同ウイルスの関連トピックになんであれ興味を抱いてしまうことは理解できますし、その機をBEC関係者がCOVID-19関連のフィッシング キャンペーンに悪用しようとするのも予想されたなりゆきといえるでしょう。

なお本稿で言及した悪意のあるキャンペーンは、いずれも意図した標的への感染には成功していません。パロアルトネットワークスのセキュリティ サービス(URLフィルタリング、WildFire、脅威防御)は、すべてのサンプルと関連インフラストラクチャを悪意のあるものとして検出・分類します。

アクター 1

私たちは最も目立った活動を8つの一連の攻撃キャンペーンにグループ化して識別しました。これら8つの攻撃キャンペーンは、SilverTerrierに直接つながっているか、SilverTerrierのアクターと1、2次の隔たりでつながることがサイバーセキュリティ コミュニティ全体で把握されているアクターによるものでした。本稿ではこの人物を「アクター1」と呼ぶことにします。

キャンペーン 1

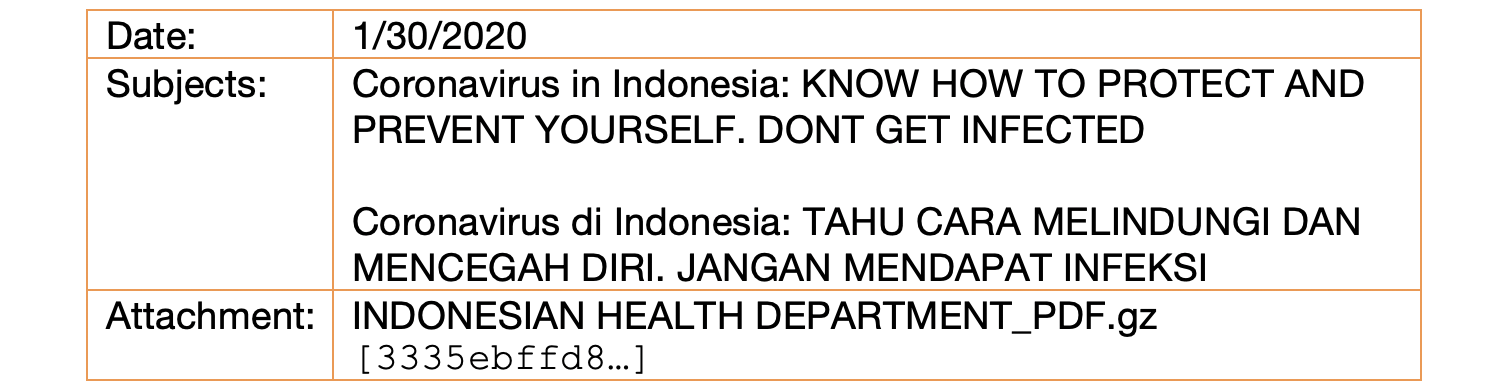

最初のキャンペーンは2020年1月30日に開始され、さまざまなバリエーションの件名をつけたメールが英語とインドネシア語の両方で送信されました。メールにはインドネシア保健省の文書を装ったLokibotマルウェア サンプルが添付されており、被害者が感染するとpetroindonesia[.]co[.]idを呼び出すように設計されていました。

キャンペーン 2

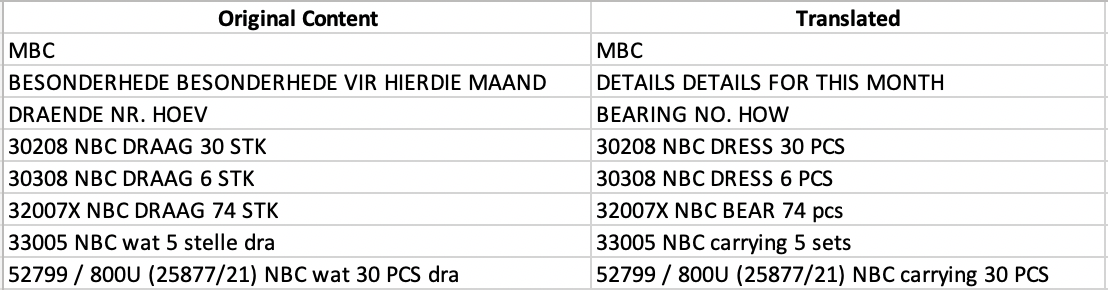

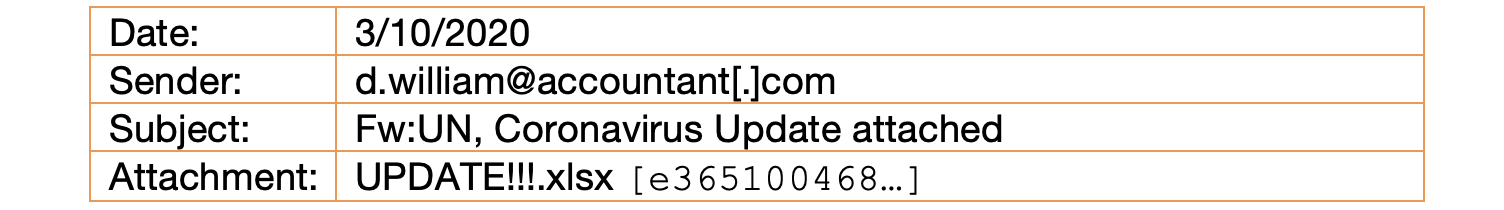

キャンペーン1から1ヶ月余りののち、米国の大手電力会社への1通の電子メールが確認されました。このメールは、おそらく国連を意味する「UN」から転送されてきたメールに見せかけるよう細工がされていました。このメールには、アフリカーンス語で書かれたテキストを含むMicrosoft Excelのスプレッドシートが添付されており(図1)、ファイルを開くとCVE-2017-11882の脆弱性を利用してドメインuzoclouds[.]euから「dutchz.exe」という実行ファイルを要求してダウンロードし、その後、SMTP経由でmailhostbox[.]comに接続しようとします。Microsoftは本脆弱性のセキュリティ更新プログラムを公開済みですが、サイバー犯罪者の間では依然としてこの脆弱性がよく使用されています。本アクターのアクティビティ帰属(アトリビューション)に利用した指標は、ドメインuzoclouds[.]euとアクター1との直接的な関連が過去に明らかになっていること、そして本アクターの既知のエイリアスである「modexcomm」が同Excelファイルを最後に編集していることです。

キャンペーン 3

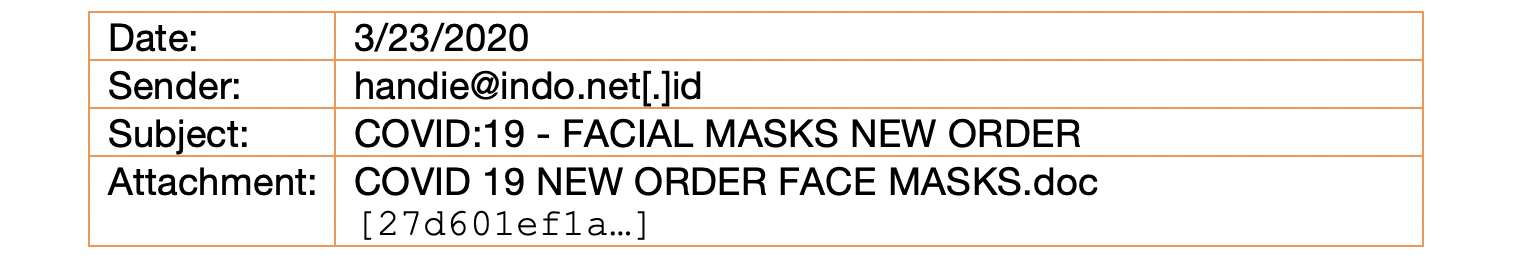

2020年3月23日、オーストラリアの保険会社に複数のフィッシングメールが送信されたことで3回目のキャンペーンが発見されました。このキャンペーンでは、新しいフェイスマスクの注文フォームを連想させる件名と添付ファイルが使われていました。前回のキャンペーン同様、添付されたRTF文書はCVE-2017-11882の脆弱性を利用し、posqit[.]netとbit[.]lyの両方を呼び出していました。ここではURL短縮サービスを利用することで、接続先の1つがをごまかそうとしていたようです。Cyren による調査・分析ブログによれば、このサンプルは AgentTesla マルウェアをダウンロードしてインストールするようです。

キャンペーン 4

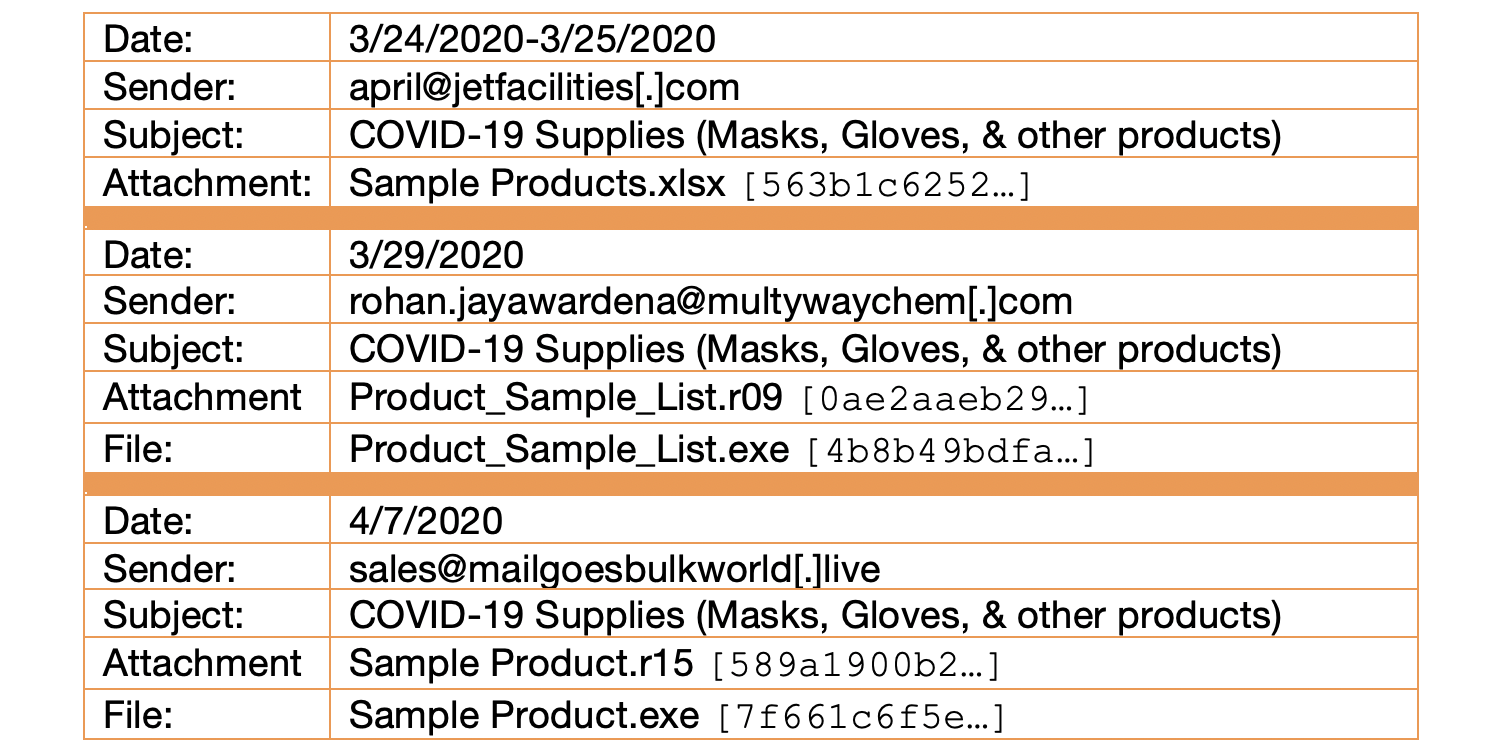

さらに複雑な4つ目のキャンペーンが観測されたのは翌3月24日からで、これは2020年4月7日まで続きました。今回は3つの異なるメールアカウントを使い、3つの異なる悪意のある添付ファイルを送信していました。これらのフィッシングでは、COVID-19関連用品を扱うメールの件名が共通していました。通常、私たちはフィッシング キャンペーン間の相関関係を確立する基準にメールの件名は利用しません。ただし今回は、件名のユニークさ(大文字の使い方や句読点の使い方が同じ)、添付ファイル名の類似性、マルウェア ファミリの類似性、これらの特徴を組み合わせた結果、これら3つのイベントの相関を示すパターンとして十分と判断しました。

最初のメールは、大規模な医療プログラムを持つ米国の大学を含む複数の受信者に送信されました。以前のキャンペーン同様、添付ファイルはCVE-2017-11882の脆弱性を利用したMicrosoft Office文書です。具体的に言うとこれは「Galaxy International Trading Limited」というぼかし処理したヘッダ画像をつけた、保護されているExcelファイルで、開くとmecharnise[.]irとmetadefenderinternationalsolutionfor[.]duckdns[.]orgの両方を呼び出して被害端末に追加の実行可能ファイルをダウンロードさせます。

次に私たちはカナダの保健機関に送信された1通のフィッシングメールを確認しました。以前のサンプルと異なり、この添付ファイルは圧縮されたRARファイル内に「Product_Sample_List.exe」としてパッケージ化したAgentTeslaのサンプルが含まれていました。このファイルは、潜在的被害者に感染後、SMTP経由でcoffiices[.]comのコマンド&コントロールに接続するよう設定されていました。

最後に、オーストラリアのエネルギー会社を含む複数の受信者に3通目の一連の電子メールが送信されました。前回のメール同様、このメールにも圧縮されたRARファイル内に「Sample Product.exe」としてパッケージ化されたAgentTeslaのサンプルが含まれていました。さらに2回目のキャンペーン同様、このサンプルはコマンド&コントロールとしてmailhostbox[.]comのあるアカウントに接続するよう設定されていました。

キャンペーン1〜4を結びつける

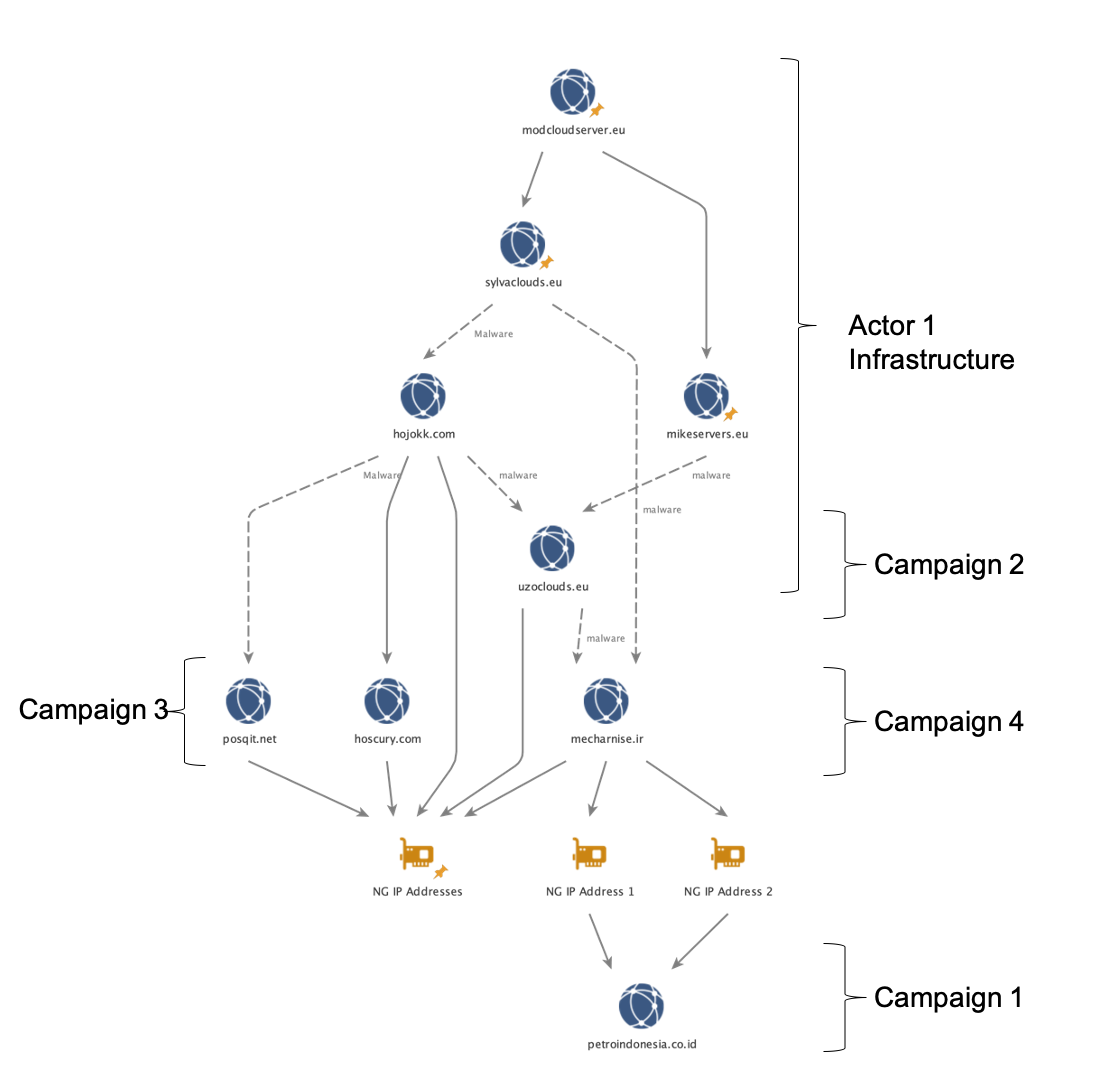

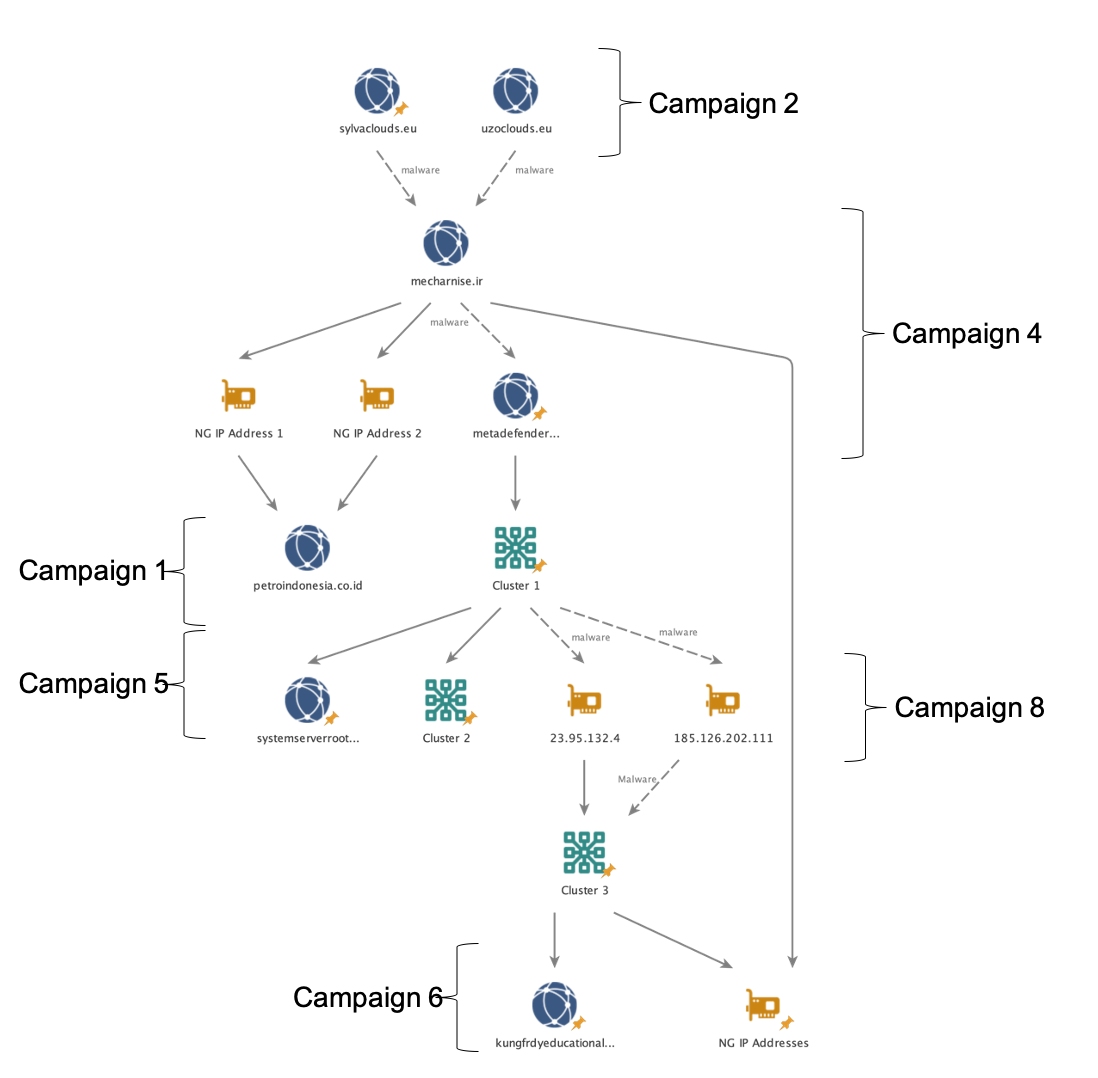

アクター1とナイジェリア人によるサイバー犯罪、最初の4つのフィッシング攻撃キャンペーンとの関連性について検証し、これらのキャンペーンと過去のBEC活動から得られたマルウェアの関連性、Lokibotマルウェアの弱点から得られた洞察を重ね合わせると、いくつか興味深い関連性が浮かび上がってきました(図2)。これら活動のすべてをアクター1に帰属させる決定的証拠とまではいかないものの、これらの関連性をつなげるとアクター1のインフラを起点とし、新しいCOVID-19キャンペーンのインフラを経由したのち、ナイジェリアに戻ってくるひとつながりの経路が描かれました。

この分析ではまず、アクター1に直接帰属していることを以前のBEC活動から確認済みの4つの欧州連合(.eu)ドメインから始めました。ここではドメインとIPアドレスを結ぶ実線はアクターがLokibotマルウェアを使用していたことから得られた洞察に基づいており、破線は両ドメインをつなぐマルウェア サンプルの存在を表しています。hojokk[.]comへのリンクを辿ると、「MMC」というフォルダにホステイングされているマルウェアが発見されました。アクター1のミドルネームは不明ですが、下の名前と上の名前のイニシャルは偶然にも「MC」です。このほか、同ドメインを発着するこのほかの接続も追跡した結果、ナイジェリアにつながる複数のリンクやposqit[.]netとのマルウェアの重複も発見されました。これらについては後述のキャンペーンで詳しく説明します。

mecharnise[.]irに注目すると、アクター1のドメインの2つとマルウェアが重複していることがわかりました。さらに、2つの特定ナイジェリア国内IPアドレスが共有するLokibotマルウェアとのつながりも発見しましたが、これらのIPアドレスが両方ともpetroindonesia[.]co[.]idで重なることもわかりました。

キャンペーン 5

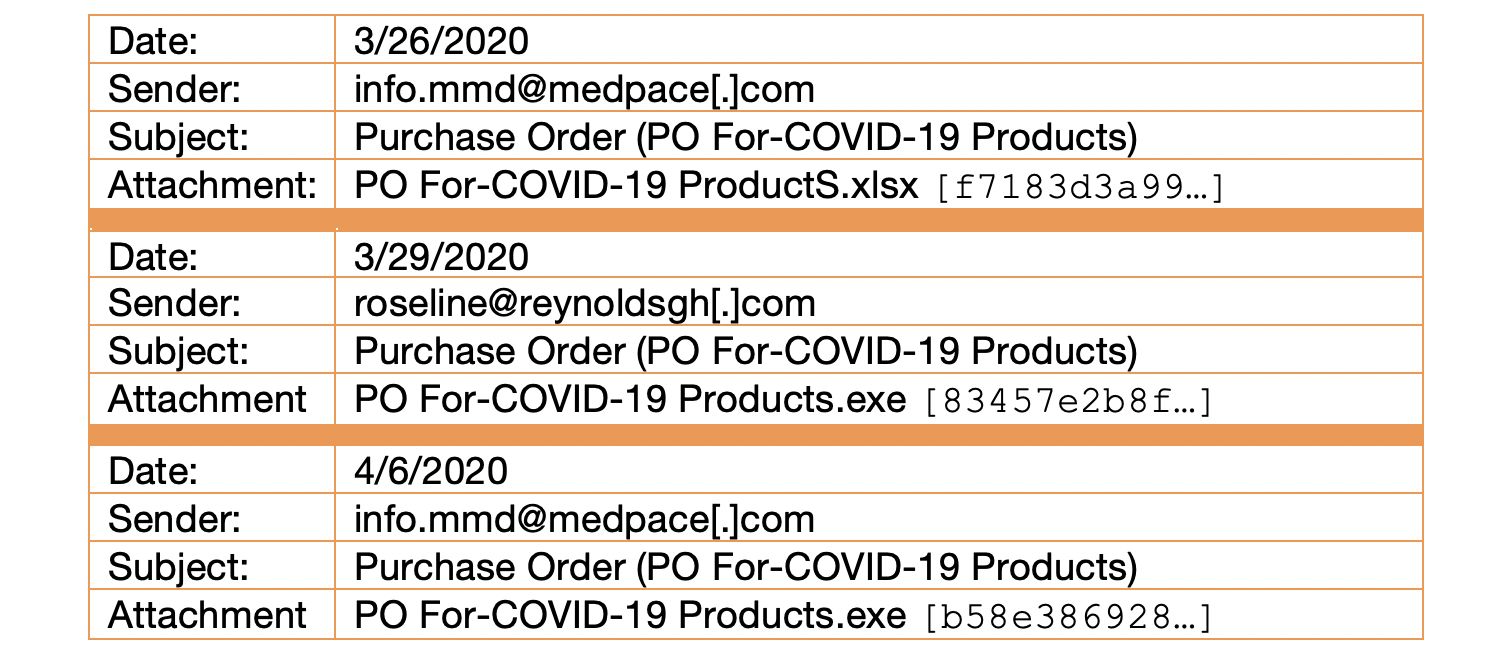

これらのつながりを起点とし、次は2020年3月26日に始まったキャンペーン5の分析を始めました。前回のキャンペーン同様、複数のマルウェアサンプルと送信アカウントが米国の臨床研究機関になりすましていたことがわかりました。

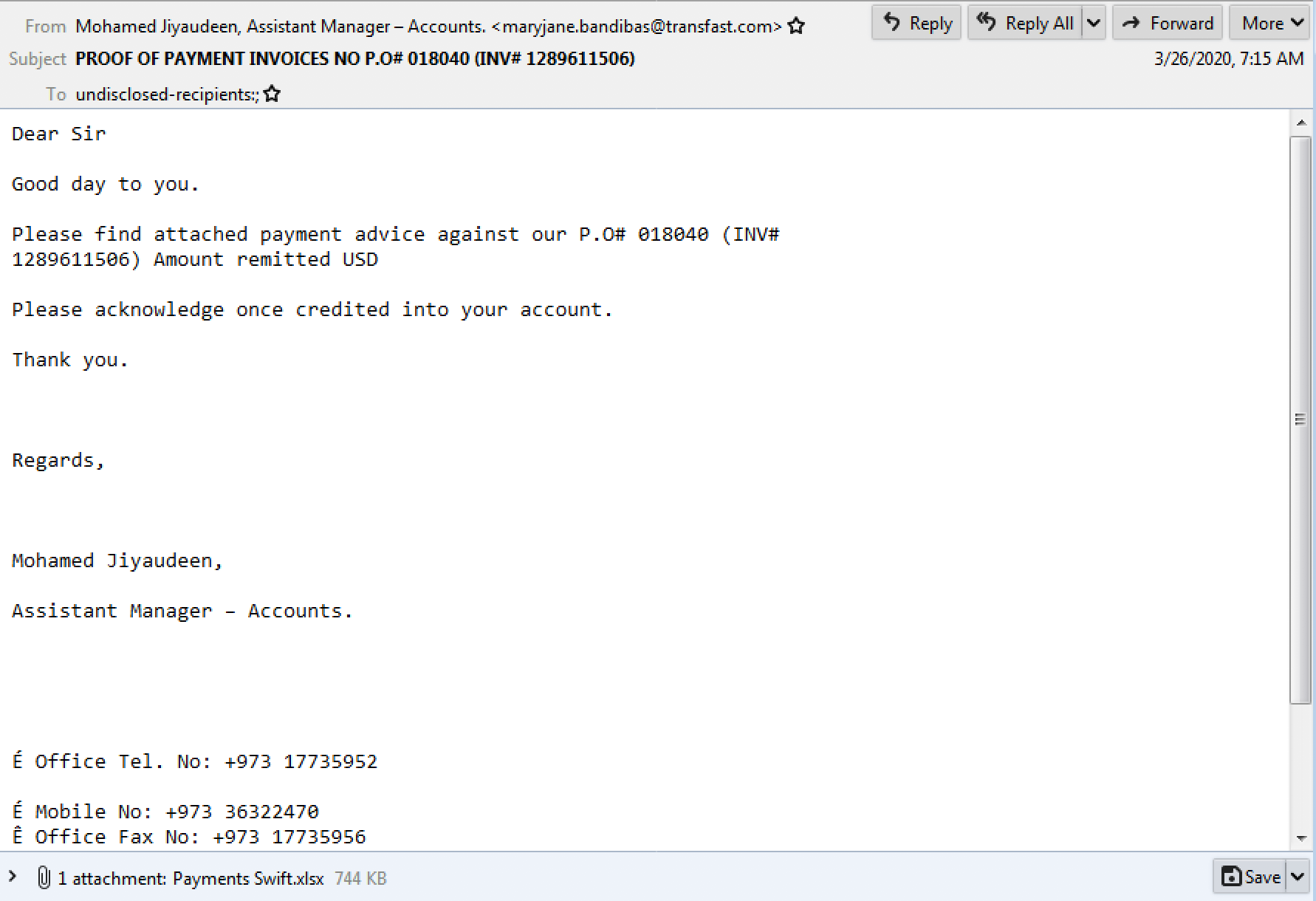

最初のメールを確認したのは弊社顧客企業の1つで、ここでもCOVID-19関連製品の購入注文フォームを装っていました。そのメールにはExcel文書が添付され、それがCVE-2017-11882の脆弱性を悪用して、systemserverrootmapforfiletrn[.]duckdns[.]orgにマッピングされた実行ファイルをダウンロードして実行するよう設定されていました。ここでも以前のキャンペーン同様、ダウンロードされたファイルはSMTP経由でmailhostbox[.]comのあるアカウントに接続するように設定されていました。さらにExcelの添付ファイルが同日に別のBECスタイルのキャンペーンでも見られ(図4、図5参照)、その文書には「Galaxy International Trading Limited」というぼかし処理したタイトル画像が含まれており、4回目のキャンペーンと一致していたことも注目に値します。同日、テーマの違う複数のフィッシング キャンペーンで完全に同一のファイルが送信されていたことから、高い確度でこれらの攻撃は関連していたものといえます。

2020年3月29日、米国の政府機関に同じ件名とファイル名で2通目のフィッシングメールが送信されました。ただし今回の添付ファイルはAgentTeslaマルウェアで、それが実行ファイルとしてパッケージ化されており、コマンド&コントロールとしてはやはりmailhostbox[.]comのあるアカウントに接続していました。さらにこの電子メールはreynoldsgh[.]comというドメインから送信されていました。このドメインは内容が不完全で、詐欺の可能性が疑われる稼働中のウェブサイトをホスティングしており、その連絡先情報以下にはガーナの電話番号が記載されています。

キャンペーン 6

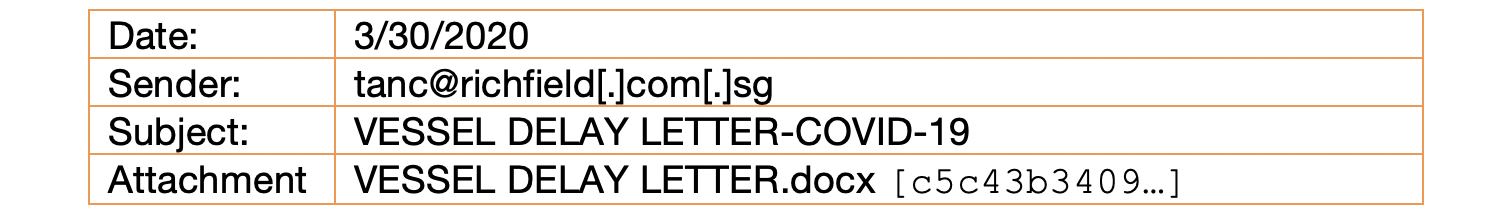

2020年3月30日、DuckDNS提供のダイナミックDNSサービスを利用するというここ最近流行りにならい、シンガポールにある海運会社を偽装したと思われる会社から、船舶遅延のお知らせを装ったフィッシングメールが1通確認されました。メールにはCVE-2017-11882エクスプロイトを悪用するWord文書が添付されており、これがkungfrdyeducationalinvestment8agender[.]duckdns[.]orgを呼び出して別の文書と実行ファイルをダウンロードするものとなっていました。この実行ファイルは、Infobloxのレポートで「Formbookマルウェア」とされているものです。

ダイナミックDNSのクラスタ

ダイナミックDNSサービスの提供する機能や匿名性のおかげでキャンペーン4〜6の接続内容から相関を導き出す作業は大変骨が折れました。ですが、複数の難読化レイヤを解除しつつ調査を進めることでなんとかナイジェリアとつながりのあるDuckDNSホストのクラスタを3つ特定することができました。これらすべての活動をアクター1に直接結びつけることは困難ですが、3つ目のキャンペーンで見られるmecharnise[.]irとのマルウェアの重複、マルウェアのパッケージングの類似性(CVE-2017-11882)、ナイジェリアとのつながりなどから、この活動はアクター1から1〜2次の隔たりでつながっているものの可能性が高いと考えられます。

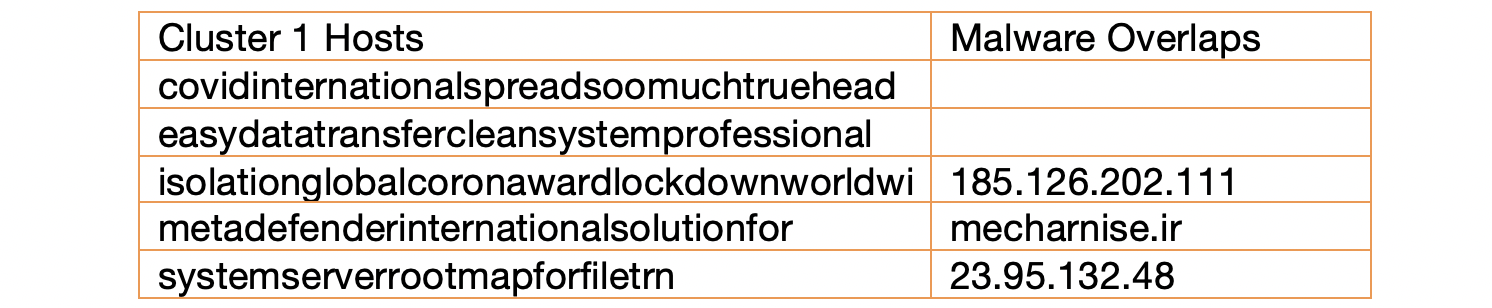

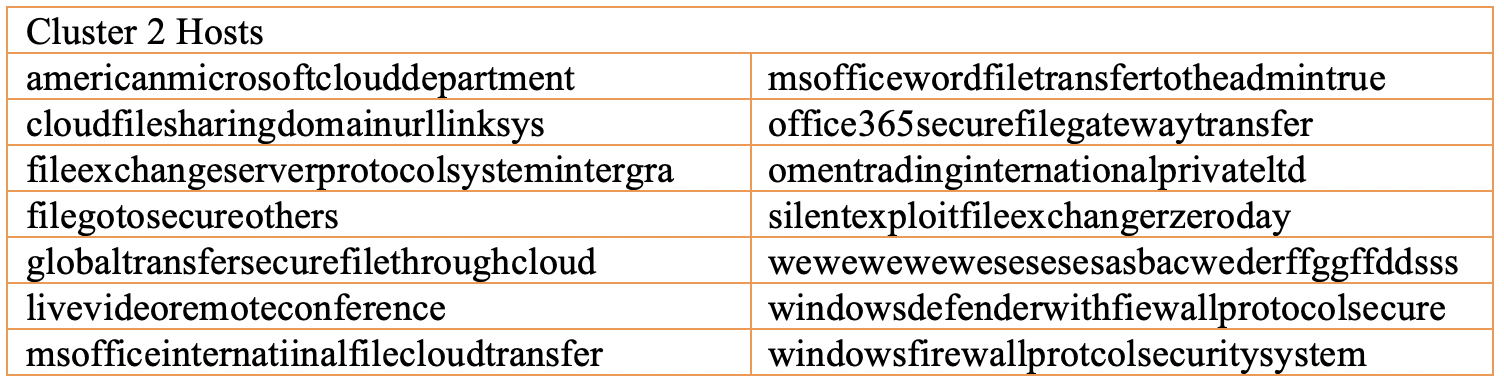

4回目のキャンペーンのmetadefenderinternationalsolutionfor[.]duckdns[.]orgを起点とし、IP接続とその作成日から、関連性を確認できた5台のホストの初期クラスタがすぐに見つかりました。偶然にも、このクラスタには5回目のキャンペーンで見られたCOVID-19関連名を持つ別のホスト(systemserverrootmapforfiletrn[.]duckdns[.]org)が含まれていました。これらのホストを調査したところ、CVE-2017-11882の脆弱性を持つMicrosoft WordやExcel文書としてパッケージ化されたマルウェアの追加サンプルがいくつか見つかり、さらにマルウェアが重複していることもわかりました。

IPアドレスのつながりをさらに分析すると、従来のBECをテーマにした71個のマルウェア サンプルにつながるホストの第2のクラスタが明らかになりました。

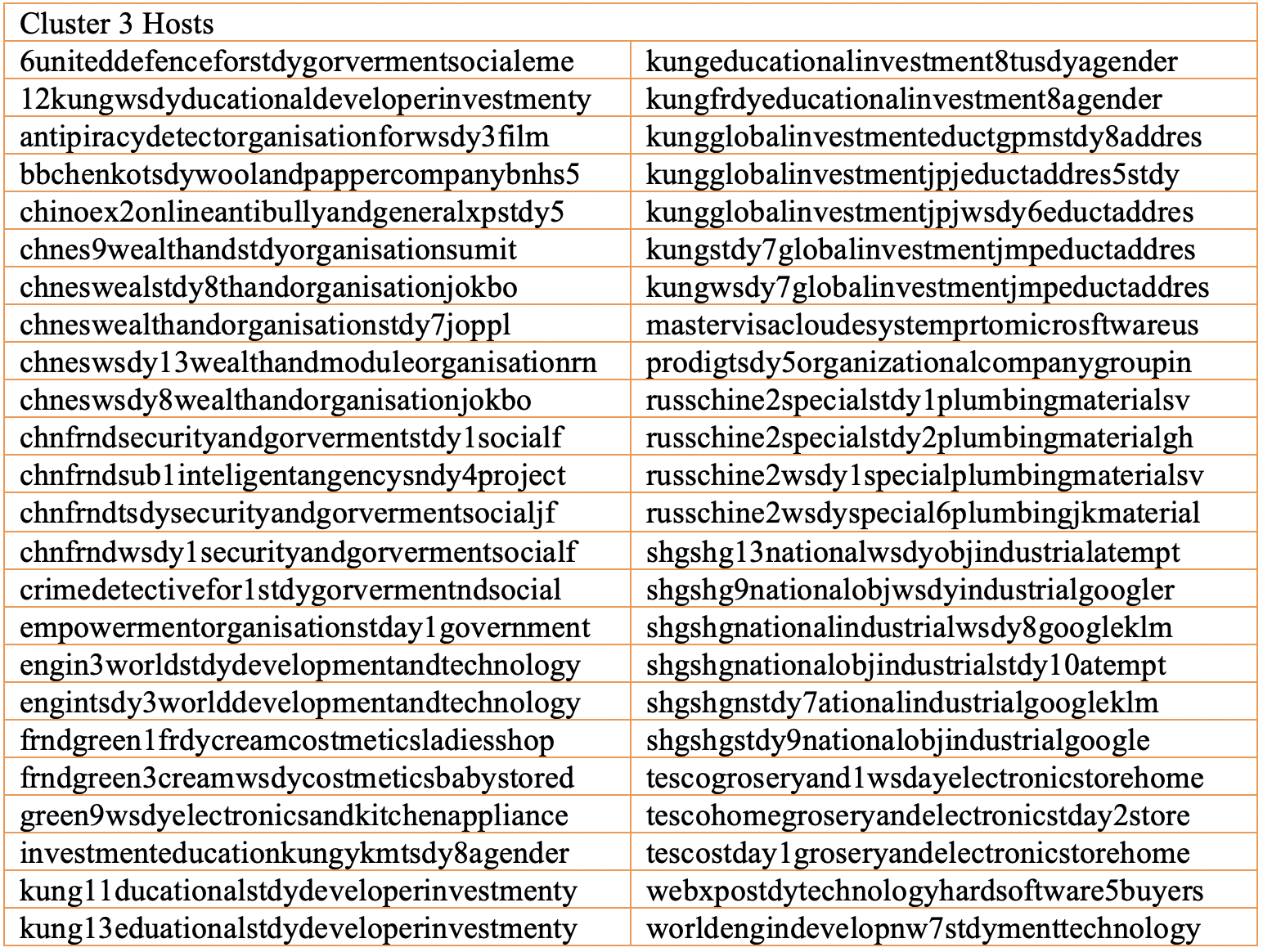

クラスタ1と23[.]95[.]132[.]48の間のマルウェアのつながりをたどると、このIPアドレスがLokibotマルウェアの200個以上のサンプルのコマンド&コントロールを提供していることがわかりました。これらサンプルの大半は、まずダイナミックDNSホストにコールバックして実行ファイルのダウンロードし、その後でコマンド&コントロールのために当該IPアドレスを呼び出すよう設定されていました。これらのサンプルから、一貫した命名則を持つ48台のホストを含む第3のクラスタを特定しました。興味深いことに、これらのホストの多くは第2のクラスタから数日以内に作成されたものでした。IPアドレスはベトナムに向けられていますが、当初はナイジェリア内のインフラを使って作成されていました。

クラスタ3のホストのリストを見直すと、chnes、engine、kung、russchine、shgshg、tescoといった命名規則が目を引きますが、最も注目すべきは、クラスタ3には先の6回目のキャンペーンで観測したkungfrdyeducationalinvestment8agender[.]duckdns[.]orgが含まれていることでしょう。

キャンペーン 7

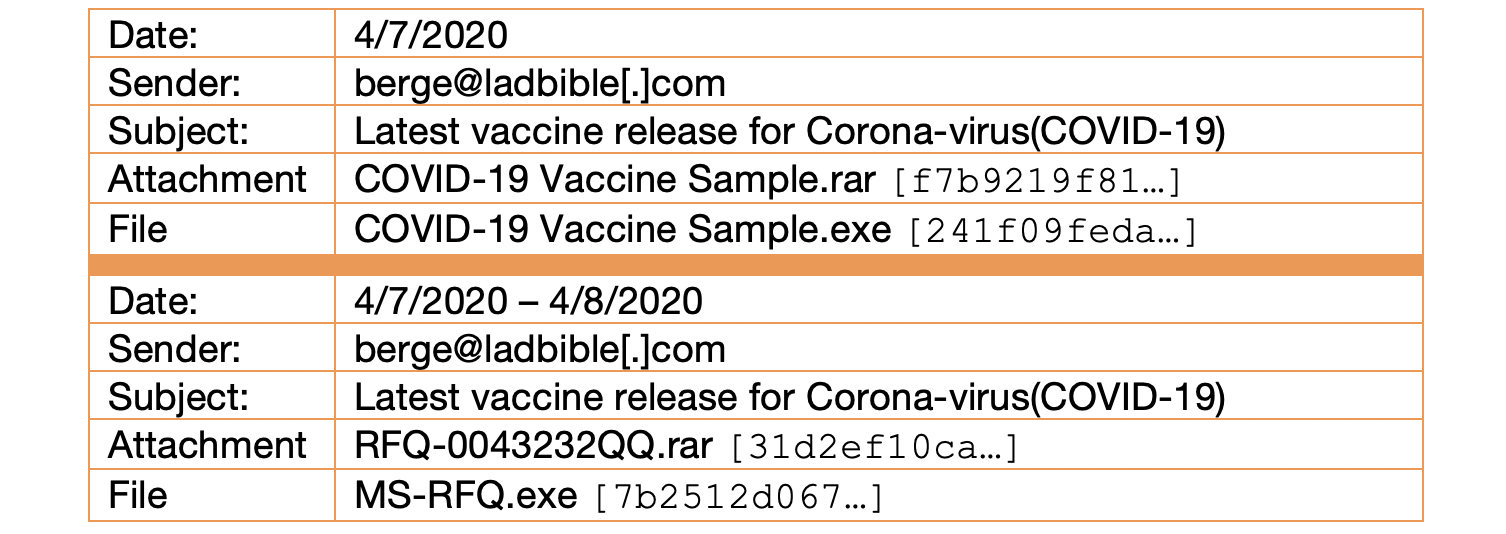

7回目のキャンペーンは2020年4月7日から8日にかけて行われました。このキャンペーンでは、NanoCore RATの2つのサンプルをワクチン関連のルアー付き圧縮RARファイルとしてパッケージ化していました。これらのサンプルは、米国の政府保健機関と医療プログラムを持つ2つの大学、カナダの保険会社を含む複数の組織に送られました。

このキャンペーンとアクター 1 を相関させることで、ladbible[.]com というドメインから発信された1月中旬にまでさかのぼる悪意のある活動を発見しました。最初の活動をナイジェリアの起源までたどると、このキャンペーンからさかのぼること2週間以内にこのドメインがLokibotマルウェア サンプル配布に使用されていたことも確認できました。このサンプルは、先にアクター 1に帰属することが確認された2つのドメイン(sylvaclouds[.]eu、hokokk[.]com)にコールバックしていました(図3参照)。

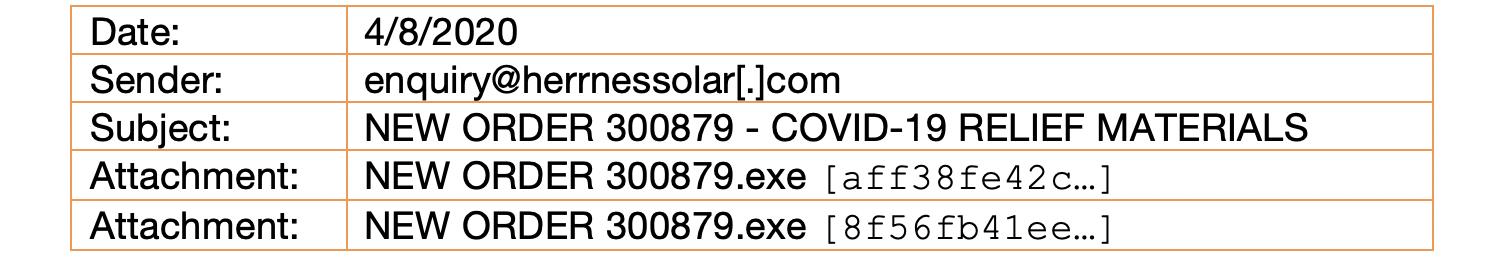

キャンペーン 8

2020年4月8日、私たちはこのアクターによる最新のキャンペーンを目撃しました。広くばらまかれたこのキャンペーンの標的は、イタリアの大学や地方自治体、オーストラリアの様々な政府機関に加え、米国の政府保健機関、州のインフラ、健康保険会社などでした。これらのフィッシング メールは、「タイの医療部門」から送られてくるCOVID-19の救援物資を装い、コマンド&コントロールのために185[.]126[.]202[.]111にコールバックするように設計されたLokibotマルウェアの2つのサンプルのうち1つを添付して配信されていました。先の図3でもみたとおり、このIPアドレスに対して実行された分析では、当該のマルウェアがダイナミックDNSのクラスタ1、クラスタ3と重複していることが確認されています。

アクター 2

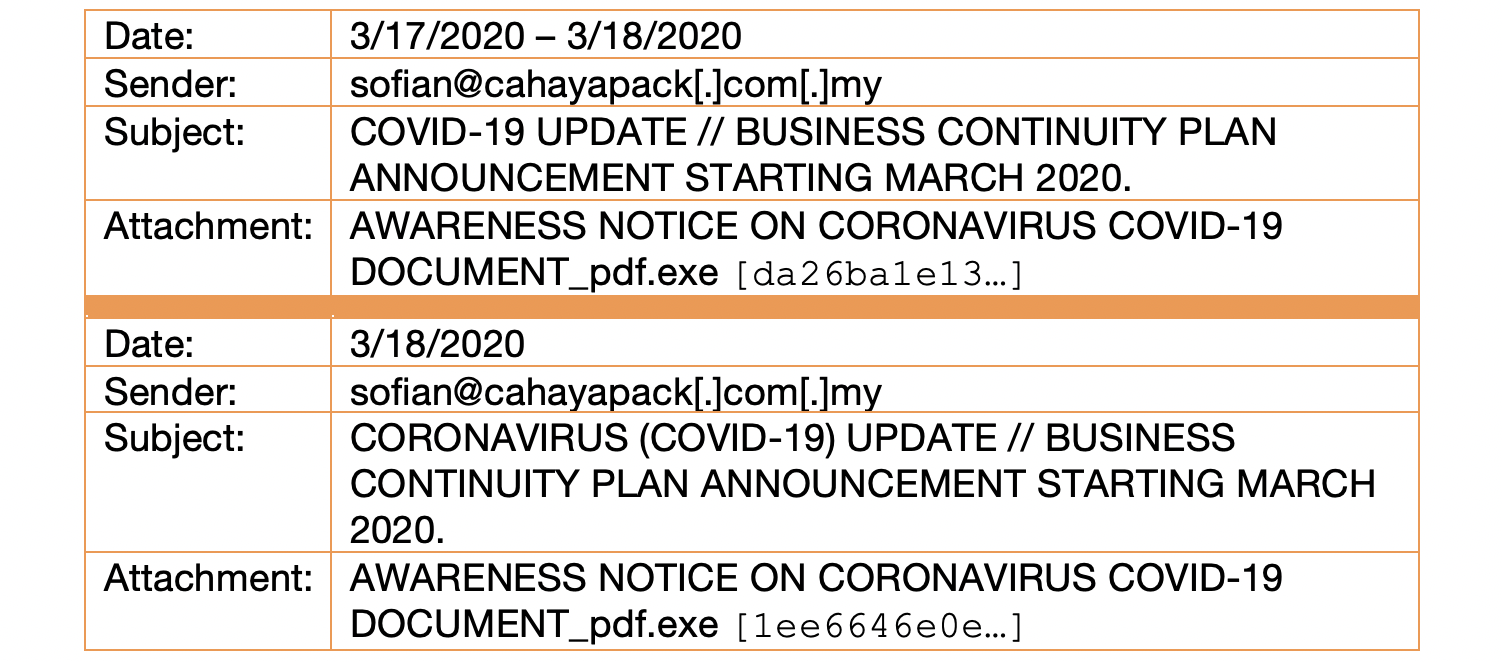

上記の8つのキャンペーンとは独立して、「Alhaji」という名前に関連したキャンペーンが1つ特定されました。2020年3月17日から18日の間に、Lokibotマルウェアの2つのサンプルが、米国の政府保健機関を含む複数の組織に送信されました。これらのサンプルは、コマンド&コントロールのために academydea[.]com/alhaji/Panel/five/fre[.]php を呼び出していました。このドメインを調査したところ、前月に使用されたマルウェアのサンプルがさらに16個発見されました。さらに、Lokibotマルウェアの脆弱性から得られた知見を活用し、この活動がナイジェリア内のIPアドレスにたどりつくことも確認できました。

アクター 3

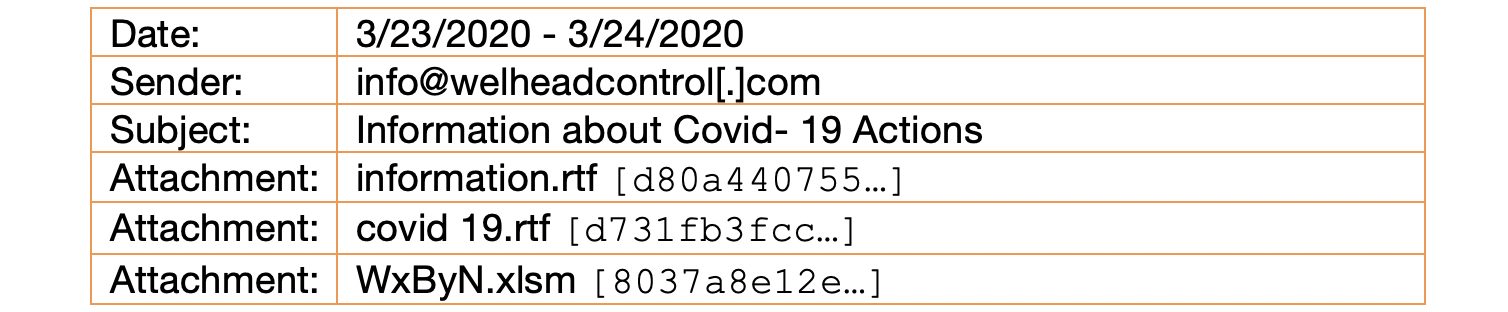

2020年3月23日から24日にかけて、Black Emekaという名前を使用するSilverTerrierのアクターが、悪意のある添付ファイルを含む一連の電子メールを発信しました。COVID-19の情報を装ったこれらの電子メールは、同アクターによって登録されているドメインwelheadcontrol[.]comから発信されています。添付されたマルウェア サンプルは、PowerShellを使用して、シンガポールのGoldenlion[.]sgというドメインから悪意のある実行ファイルをダウンロードします。おそらくこれは偶然の一致ではないと思われますが、このWebサイトにはGoldhoferの機器の広告が掲載されています。同アクターは、タイポスクワッティング用ドメインのgoldhhofer[.]comも登録していました。

結論

2020年も半ばになりましたが、現在弊社顧客企業が直面している最も顕著な脅威は、洗練されたBECスキームを支援するために配布されている商用マルウェアです。COVID-19の世界的影響をにらみ、SilverTerrierアクターはフィッシング キャンペーンをこれに適応させ始めています。COVID-19をテーマにした電子メールを使用して商用マルウェアを広くばらまき、目的を達成しようとする彼らの活動は今後も続くと思われます。この傾向を踏まえ、政府機関、医療・保険機関、公益事業、医療プログラムを持つ大学などには、添付ファイルのあるCOVID-19関連の電子メールに細心の注意を払うことを推奨します。優れたスパムフィルタリング、適切なシステム管理、最新のWindowsホストを導入している組織での感染リスクはかなり低いとおもわれますが、それでも組織の管理者にはCVE-2017-11882 用の Microsoft 更新プログラム インストール状況を確認することを合わせて推奨します。

パロアルトネットワークス製品をご利用中のお客様は、次の方法でこれらの脅威から保護されています。

|

Cortex XDRは、SilverTerrierアクターに関連するすべてのマルウェア、エクスプロイト、ファイルレス攻撃からエンドポイントを保護します。 |

|

WildFire® のクラウドベース脅威解析サービスは、これらマルウェア ファミリに関連するサンプルを正確に識別します。 |

|

脅威防御は、CVE-2017-11882 を含む、これらのアクターが使用する既知のクライアント側・サーバー側の脆弱性エクスプロイト、マルウェア、コマンド&コントロール用インフラに対する保護を提供します。 |

|

URL フィルタリングはこれらのアクターに関連するすべてのフィッシングドメイン、マルウェア ドメインを識別し、これらのアクターに関連する新しいインフラが兵器化される前にプロアクティブにフラグを設定します。 |

|

AutoFocus™の脅威インテリジェンスサービスをご利用中のお客様は、次のタグを使用してこれらの攻撃に関連するマルウェアを表示することができます: SilverTerrier |

IoC

マルウェア サンプル

- 3335ebffd8b4ab739db99f68cd6d79caa39c1210c274bbe4166194cc26de4123

- e365100468e9472518d1875796932a8085ab29f6bbfe3357928fa9cc6187628b

- 27d601ef1a2b340b6b644493a627064f60ad8a95271248e00f7bb54a59abb069

- 563b1c6252612d06b714bf29b9f53f7aade4c7ac6658b2d0c774a7e244ea83da

- 0ae2aaeb2938cf4c777be4aa192e4994020609f5640add8e7296de9ff34eb227

- 4b8b49bdfa435d0faba2e3964b04e20bbfc86aa4ffc3c3b8e1449894892f125b

- 589a1900b210826e97ec8da3c5c40f707963146e934393eb15e1b07a1398912c

- 7f661c6f5ebba3eca82e1dbf1a96e27f2503da405093464538d90dc113a7b439

- f7183d3a992ead2bf194ac46b1f6f70ad9e30bfd5b6065ffbd96a3529c311725

- 83457e2b8f9209ec1c987b1a0bee65140cc41d1d59ed38f1d1ad160ea0d1d13c

- b58e386928543a807cb5ad69daca31bf5140d8311768a518a824139edde0176f

- c5c43b340957830f5d7484ce06f9de0ef593d88f3d48c09cd2150e670661f672

- f7b9219f81772e928ab0fbd0becbcf10ca3792ce211bb4a7fa68b41050bdb220

- 241f09feda09dc33b86e23d317bc2425f4d43b91221815caa5eb055a9a97be74

- 31d2ef10cad7d68a8627d7cbc8e85f1b118848cefc27f866fcd43b23f8b9cff3

- 7b2512d06723cc29f80ae8c8d6df141f27bc9d962ae76b5651b84d7be4379bba

- aff38fe42c8bdafcd74702d6e9dfeb00fb50dba4193519cc6a152ae714b3b20c

- 8f56fb41ee706673c706985b70ad46f7563d9aee4ca50795d069ebf9dc55e365

- da26ba1e13ce4702bd5154789ce1a699ba206c12021d9823380febd795f5b002

- 1ee6646e0ea9ceb6fa1721f809bd3cdaeb38c6b2bdd7171b340097c237527568

- d731fb3fcc6ecd266251408a282ef4409eac94ce25cecadbfcb2df08e7ca7693

- d80a440755dc15803db459b15b991d1abe81054f0942d054d965a578b92917b7

- 8037a8e12e8cacdaca24b993ffdbd8cdc63ec29dd78eee136083fa09049dbf0c

ドメイン

- academydea[.]com

- coffiices[.]com

- goldenlion[.]sg

- ladbible[.]com

- mecharnise[.]ir

- mikeservers[.]eu

- modcloudserver[.]eu

- petroindonesia[.]co[.]id

- posqit[.]net

- reynoldsgh[.]com

- sylvaclouds.eu

- uzoclouds[.]eu

- welheadcontrol[.]com

ダイナミックDNSホスト

- 12kungwsdyducationaldeveloperinvestmenty[.]duckdns[.]org

- 6uniteddefenceforstdygorvermentsocialeme[.]duckdns[.]org

- americanmicrosoftclouddepartment[.]duckdns[.]org

- antipiracydetectorganisationforwsdy3film[.]duckdns[.]org

- bbchenkotsdywoolandpappercompanybnhs5[.]duckdns[.]org

- chinoex2onlineantibullyandgeneralxpstdy5[.]duckdns[.]org

- chnes9wealthandstdyorganisationsumit[.]duckdns[.]org

- chneswealstdy8thandorganisationjokbo[.]duckdns[.]org

- chneswealthandorganisationstdy7joppl[.]duckdns[.]org

- chneswsdy13wealthandmoduleorganisationrn[.]duckdns[.]org

- chneswsdy8wealthandorganisationjokbo[.]duckdns[.]org

- chnfrndsecurityandgorvermentstdy1socialf[.]duckdns[.]org

- chnfrndsub1inteligentangencysndy4project[.]duckdns[.]org

- chnfrndtsdysecurityandgorvermentsocialjf[.]duckdns[.]org

- chnfrndwsdy1securityandgorvermentsocialf[.]duckdns[.]org

- cloudfilesharingdomainurllinksys[.]duckdns[.]org

- crimedetectivefor1stdygorvermentndsocial[.]duckdns[.]org

- empowermentorganisationstday1government[.]duckdns[.]org

- engin3worldstdydevelopmentandtechnology[.]duckdns[.]org

- engintsdy3worlddevelopmentandtechnology[.]duckdns[.]org

- fileexchangeserverprotocolsystemintergra[.]duckdns[.]org

- filegotosecureothers[.]duckdns[.]org

- frndgreen1frdycreamcostmeticsladiesshop[.]duckdns[.]org

- frndgreen3creamwsdycostmeticsbabystored[.]duckdns[.]org

- globaltransfersecurefilethroughcloud[.]duckdns[.]org

- green9wsdyelectronicsandkitchenappliance[.]duckdns[.]org

- investmenteducationkungykmtsdy8agender[.]duckdns[.]org

- kung11ducationalstdydeveloperinvestmenty[.]duckdns[.]org

- kung13eduationalstdydeveloperinvestmenty[.]duckdns[.]org

- kungeducationalinvestment8tusdyagender[.]duckdns[.]org

- kungfrdyeducationalinvestment8agender[.]duckdns[.]org

- kungglobalinvestmenteductgpmstdy8addres[.]duckdns[.]org

- kungglobalinvestmentjpjeductaddres5stdy[.]duckdns[.]org

- kungglobalinvestmentjpjwsdy6eductaddres[.]duckdns[.]org

- kungstdy7globalinvestmentjmpeductaddres[.]duckdns[.]org

- kungwsdy7globalinvestmentjmpeductaddres[.]duckdns[.]org

- livevideoremoteconference[.]duckdns[.]org

- mastervisacloudesystemprtomicrosftwareus[.]duckdns[.]org

- msofficeinternatiinalfilecloudtransfer[.]duckdns[.]org

- msofficewordfiletransfertotheadmintrue[.]duckdns[.]org

- office365securefilegatewaytransfer[.]duckdns[.]org

- omentradinginternationalprivateltd[.]duckdns[.]org

- prodigtsdy5organizationalcompanygroupin[.]duckdns[.]org

- russchine2specialstdy1plumbingmaterialsv[.]duckdns[.]org

- russchine2specialstdy2plumbingmaterialgh[.]duckdns[.]org

- russchine2wsdy1specialplumbingmaterialsv[.]duckdns[.]org

- russchine2wsdyspecial6plumbingjkmaterial[.]duckdns[.]org

- shgshg13nationalwsdyobjindustrialatempt[.]duckdns[.]org

- shgshg9nationalobjwsdyindustrialgoogler[.]duckdns[.]org

- shgshgnationalindustrialwsdy8googleklm[.]duckdns[.]org

- shgshgnationalobjindustrialstdy10atempt[.]duckdns[.]org

- shgshgnstdy7ationalindustrialgoogleklm[.]duckdns[.]org

- shgshgstdy9nationalobjindustrialgoogle[.]duckdns[.]org

- silentexploitfileexchangerzeroday[.]duckdns[.]org

- tescogroseryand1wsdayelectronicstorehome[.]duckdns[.]org

- tescohomegroseryandelectronicstday2store[.]duckdns[.]org

- tescostday1groseryandelectronicstorehome[.]duckdns[.]org

- webxpostdytechnologyhardsoftware5buyers[.]duckdns[.]org

- wewewewewesesesesasbacwederffggffddsss[.]duckdns[.]org

- windowsdefenderwithfiewallprotocolsecure[.]duckdns[.]org

- windowsfirewallprotcolsecuritysystem[.]duckdns[.]org

- worldengindevelopnw7stdymenttechnology[.]duckdns[.]org

IPアドレス:

- 23[.]95[.]132[.]48

- 185[.]126[.]202[.]111

パロアルトネットワークスは本稿で見つかったファイルサンプルや侵害の兆候などをふくむ調査結果をCyber Threat Alliance(CTA サイバー脅威アライアンス)のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使用して、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害することができます。Cyber Threat Allianceの詳細については、次のWebサイトをご覧ください: www.cyberthreatalliance.org

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得