This post is also available in: English (英語)

概要

Unit 42のリサーチャーは、2020年3月9日から2020年4月26日の7週間で新型コロナウイルス(COVID-19)のパンデミックに関連するキーワードを含む120万件の新たに観測されたホスト名(Newly Observed Hostnames: 以降NOH)を分析しました。この結果、86,600件以上の完全修飾ドメイン名が「ハイリスク」または「悪意のある」(C2、マルウェア、フィッシング)に分類されましたが、これらは図1に示しすように、さまざまな地域に広がっていました。悪意のあるドメイン名の数が最も多かったのは米国(29,007件)で、次いでイタリア(2,877件)、ドイツ(2,564件)、ロシア(2,456件)となっています。日本では79件見つかっています。

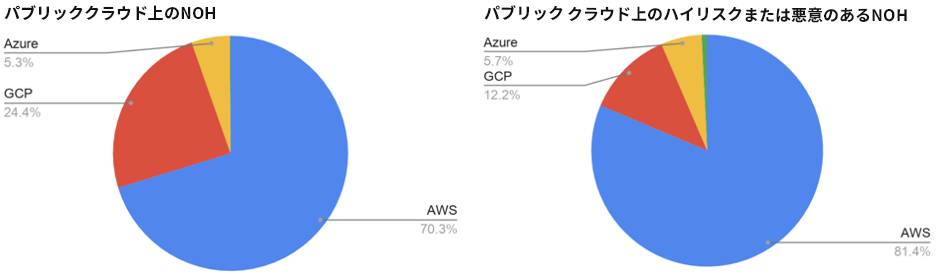

Unit 42のリサーチャーによると、56,200件以上のNOHが、Amazon Web Services(AWS)、Microsoft Azure、Google Cloud Platform(以降GCP)、Alibabaなど、上位4社の有名クラウド サービス プロバイダ(Cloud Service Provider、以降CSP)のいずれかでホストされていることがわかりました。その内訳は以下の通りです。

- AWS: 70.1%

- GCP: 24.6%

- Azure: 5.3%

- Alibaba: 0.1%未満

調査中、一部の悪意のあるドメインが複数のIPアドレスに解決されること、また一部のIPアドレスは複数のドメインに関連付けられていることがわかりました。このような多対多のマッピングは、コンテンツ配信ネットワーク(CDN)を使用するクラウド環境でしばしば発生するもので、IPベースのファイアウォールでは効果が発揮できなくなることがあります。以下にこのリサーチで得られた重要な知見をいくつか紹介します。

- 平均して毎日1,767件の「ハイリスク」または「悪意のある」COVID-19をテーマにしたドメイン名が作成されています。

- 86,600件以上のドメイン名のうち、パブリック クラウドでホストされている2,829件のドメイン名が「ハイリスク」または「悪意のある」ドメイン名であることが判明しています。その内訳は以下の通りです。

- AWS: 79.2%

- GCP: 14.6%

- Azure: 5.9%

- Alibaba: 0.3%

- 悪意のあるアクターはクラウドを隠れ蓑にしてフィッシングやマルウェア配信などの悪意のあるアクティビティを行っています。

- 悪意のあるアクターがパブリッククラウド上に悪意のあるドメイン名をホスティングするにあたっては、価格の高さや審査・監視プロセスの厳しさがその阻害要因となる可能性があります。

クラウド発の脅威への防御は、悪意のあるアクターがクラウド リソースを活用して検出回避や攻撃増幅を行うことからさらに困難となる場合があります。こうしたなかで組織の環境を保護するには、クラウドネイティブのセキュリティ プラットフォームにくわえ、より高度なアプリケーション対応ファイアウォールを用意する必要があります。パロアルトネットワークスでは、新たに観測された悪意のあるホスト名を継続的に監視し、Prisma Cloud やVM-Seriesでクラウド環境でレイヤ7ファイアウォール機能を提供することで、これらドメイン名からの悪意のある活動を防止しています。

COVID-19 テーマ別ドメイン名

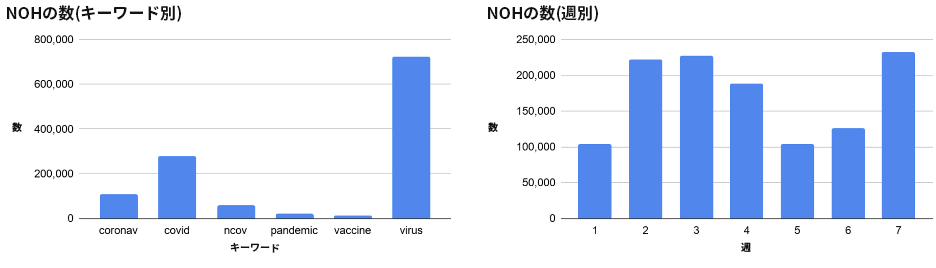

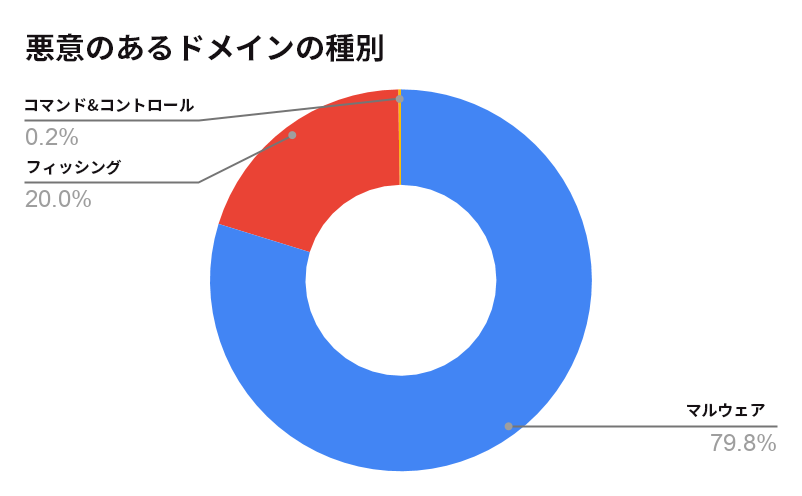

本リサーチで調査対象としたCOVID-19関連ドメイン名は、RiskIQデータセットから取得したものです。このデータセットには、「coronav」、「covid」、「ncov」、「pandemic」、「vaccine」、「virus」を含むCOVID-19に関連するキーワードを含むドメイン名が新たに観測されたことを記録されています。3月9日から4月19日までの間に、これらのキーワードのいずれかを使用した120万件のドメイン名が観測されました。パロアルトネットワークスのURLフィルタリングでは、86,607件のドメイン名が「ハイリスク」または「悪意のある」ドメインに分類されています。たとえばあるサイトでコマンド&コントロール (C2)、マルウェア配布、またはフィッシングが観測された場合、そのサイトは「悪意のある」サイトに分類されます。またあるサイトが以前に悪意のあるサイトであることが確認されている場合や防弾ISP上にホスティングされている場合、ないし他の悪意のあるサイトとドメインを共有している場合、そのサイトは「ハイリスク」に分類されます。これらに対しパロアルトネットワークスでは、URLフィルタリング、AutoFocus、WHOISデータベース、IPのジオロケーションを使用してデータセットを拡充して対応しています。なおデータセット サイズが大きいため、弊社では各ドメイン名とCOVID-19パンデミックとの関係を個別には検証しておりませんのでこの点にはご注意ください。

図2は、各キーワードを含むNOHの数と、週ごとに観測されたこれらNOH数の推移を示しています。図3は、当該データセットで特定された悪意のあるドメイン名の種類を示しています。平均して毎日1,767件の「ハイリスク」または「悪意のある」COVID-19をテーマにしたドメイン名が作成されていました。図1は、「悪意のある」ドメイン名がホスティングされている場所を視覚化したものです。「ハイリスク」または「悪意のある」ドメイン名の数が最も多いのは米国(29,007件)で、次いでイタリア(2,877件)、ドイツ(2,564件)、ロシア(2,456件)となっています。日本では79件見つかっています。

COVID-19 パブリック クラウドのNRD

クラウドでホスティングされているドメイン名に着目すると、NOHのうち56,212件がAWS、Azure、GCP、Alibabaの上位4つのクラウドサービスプロバイダ(Cloud Service Provider、以降CSP)のいずれかでホスティングされていました。これらのドメイン名のうち39,494件(70%)がAWSでホスティングされており、Alibabaでホスティングされているのは61件(0.1%)のみでした。パロアルトネットワークスは、クラウドにホスティングされている「ハイリスク」または「悪意のある」に分類されたNOHを2,829件特定しました。図 4 は、4 つの CSP にまたがる NOH の分布を示しています。左のプロットはすべてのクラウド上のNOHの分布で、右のプロットは、パブリッククラウド上の「悪意のある」NOHの分布です。Alibabaがプロットに登場しないのは、その割合が低い(0.5%未満)ためであることに注意してください。なお、パブリック クラウドに新規に作成されたホスト名のうち、「ハイリスク」または「悪意のある」に分類されたものは全体の5%のみでしたが、これがインターネット全体では7.5%となっていたのは興味深い発見でした。私たちは、価格の高さや審査・監視プロセスの厳しさがネックとなって悪意のあるアクターがパブリッククラウド上に悪意のあるドメイン名をホスティングするのを嫌ったのではないかと推測しています。なおUnit 42のリサーチャーは他の有名CSPと比較してAWSでホスティングされているNOH数が多かった理由についてはとくに調査を行っておりません。とくだんAWSに根本的に脆弱性が多かったなどということも確認されておりませんので、その点はご注意ください。

私たちは、クラウド上にホスティングされた悪意のあるドメインについて分析中、複数のドメインが1つのIPに解決されたり、1つのドメインが複数のIPに関連付けられたりしている場合があることに気づきました。こうしたケースでよくある1つめのシナリオは、当該ドメインがAmazon CloudfrontやCloudflareなどのCDNでホスティングされている場合です。CDNは、地理的に近い場所にある数百または数千のドメインが、エッジサーバーの同一IPに解決されることがあります。CDNは、エッジサーバー上の静的なウェブコンテンツをキャッシュすることで、ネットワークのレイテンシを減らし、サービスの可用性を向上させています。しかしその一方で、これが悪意のあるドメインと同一CDN内の他の無害なドメインとで同じIPを共有することにつながるため、悪意のあるドメインにとっての隠れ蓑として機能してしまいます。私たちの分析では、Cloudflare の IP アドレス23.227.38[.]64は150件以上の「ハイリスク」または「悪意のある」ドメインに関連していました。例えば、covid-safe[.]shop、cubrebocascovid[.]com、www.covidkaukes[.]lt、protection-contre-le-coronavirus[.]comなどがそうしたドメインの例としてあげられます。同じデータセットでは、2,000件以上の他の無害なドメインも同じIPに解決されていました。

2つめのシナリオは単一ドメイン名が複数のIPに解決するケースですが、この場合、当該ドメイン名は、すべて同一のコンテンツを提供する冗長ホスト群を用意しているか、当該ドメイン名自体がCDN上でホスティングされている可能性があります。あるドメイン名に冗長化のためにホストを複数用意している場合、DNSはそのドメイン名に対する複数のAレコードを保持します。またドメイン名がCDN上にホスティングされている場合、当該ドメインはクライアントのロケーションに基づいて異なるIPアドレスに解決されることがあります。クライアントがこのドメイン名のDNSサーバーに問い合わせると、常に最も近いエッジサーバーのIPが返されます。私たちの分析では、ドメイン名covid19-fr.johanrin[.]comは28個の異なるIPに解決されましたが、そのそれぞれのIPがそれぞれのAmazon CloudFrontエッジサーバーに属していました。例えば、52.85.151[.]68、99.84.191[.]82、13.249.44[.]82、54.192.30[.]118などがそうしたIPの例です。

このように多対多でドメイン名からIPへマッピングされるために、悪意のあるドメイン名をIPアドレスによってブロックすることは難しくなっています。レイヤ3ファイアウォールでブラックリストにIPを登録しても、悪意のあるドメインとの間のトラフィックをうまくブロックできないばかりか、逆に他の多くの無害なドメイン名が意図せず到達不可になってしまう可能性があります。アプリケーションレイヤ内のドメイン名を検査し、選択的にセッションを通過またはブロックするには、よりインテリジェントなレイヤ7ファイアウォールが必要となります。

結論

サイバー脅威は現実世界の事件・事故を利用して被害者を欺くべく目まぐるしく進化しています。COVID-19がクラウド導入の急増を後押ししていることから、クラウドユーザーを標的とした攻撃だけでなく、クラウドから発信される脅威も目にするようになりました。毎日何千もの悪意のあるドメインがオンラインにあがってくるため、継続的監視や自動的な脅威防御を行ってくれるツールを使い、すべてのエンドポイントを保護することが不可欠です。マルチクラウド環境で業務を行っているのであれば、問題はさらに複雑になります。クラウド管理は複雑ですので、ユーザーによる誤設定はセキュリティ インシデントの最大の原因となっていますが、クラウド ネイティブ セキュリティ プラットフォーム(CNSP)を利用すると、組織が複数のクラウド プロバイダ、ワークロード、ハイブリッド クラウド環境にまたがるリソースを監視し、セキュリティを確保する上で役立ちます。

パロアルトネットワークスのお客様は、次の製品およびサービスによりこれらの脅威から保護されています。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得