This post is also available in: English (英語)

概要

新型コロナウイルス感染症の拡大以降、多くの企業が柔軟な職場環境(ハイブリッドワークやリモートワーク)を選択しています。これを受け、 Unit 42はこうした勤務形態に特有のサイバー脅威に関する調査を行いました。

この分析では主に、2019年9月から2021年4月までの弊社ファイアウォールのトラフィックと、URLフィルタリングサービスで検知したフィッシングページの動向に着目しました。従業員が自宅で仕事をするようになった2020年初頭、弊社のURLフィルタリングサービスを経由するトラフィックが大幅に減少し、それと同時に1週間あたりの新しいフィッシングページの数が大幅に増加していたことがわかりました。このことから、リモートワークのピーク時、つまり企業のファイアウォールで保護されているエンドユーザーのトラフィック割合が最も低い時期に、脅威アクターがこれまで以上に多くのフィッシング攻撃を行っていたことがわかります。

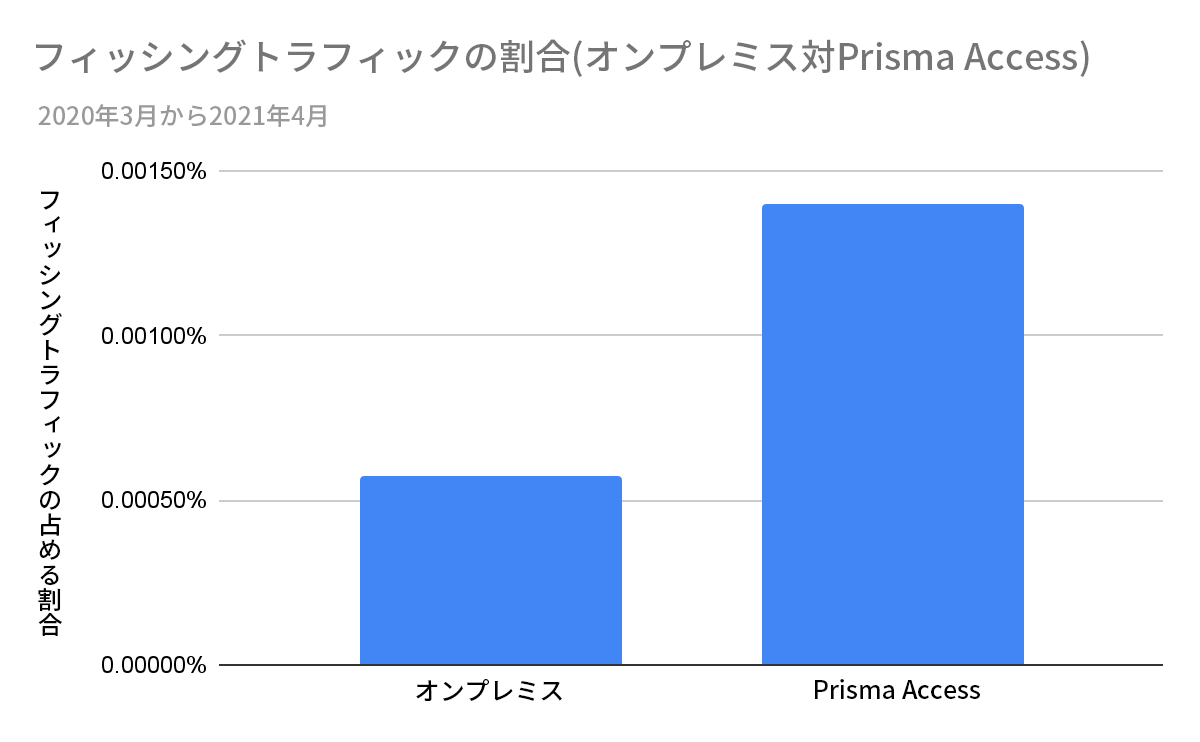

オンプレミスのファイアウォールと、クラウド型のセキュリティプラットフォームであるPrisma Accessからのフィッシングトラフィックの割合を比較したところ、遠隔地にいる従業員は多種多様なフィッシング攻撃に対してとくに脆弱である可能性が明らかになりました。具体的には、Prisma Accessのトラフィックではオンプレミスのファイアウォールのトラフィックに比べ、フィッシングページからのトラフィックの割合が2.4倍以上であることがわかりました。この結果は、完全にリモートワークをしている従業員や、在宅勤務をしている従業員に対し、適切な防御策を講じる必要があるということを強調しています。

世界的にフィッシング攻撃が増加しつづけるなか、オフィスでも自宅でもすべての従業員が安全かつセキュアにWebを閲覧できるようにすることがこれまで以上に重要となっています。Prisma AccessやGlobalProtectのようなツールがあれば、パロアルトネットワークスの次世代ファイアウォール(Next-Generation Firewall)と同等のセキュリティサービスを利用することができます。これにより、リモートワーク、ハイブリッドワークの従業員をこれらのサイバー脅威から保護できます。

ファイアウォールのトラフィック傾向

私たちはまず新型コロナウイルス感染症の拡大以前、2019年9月からのURL Filteringのトラフィック動向の調査をすることから分析をはじめました。新型コロナ感染症の第一波が全米に拡大しはじめ、組織がリモートワークへの移行を余儀なくされた2020年3月から4月にかけては、急激なトラフィックの落ち込みが見られました。

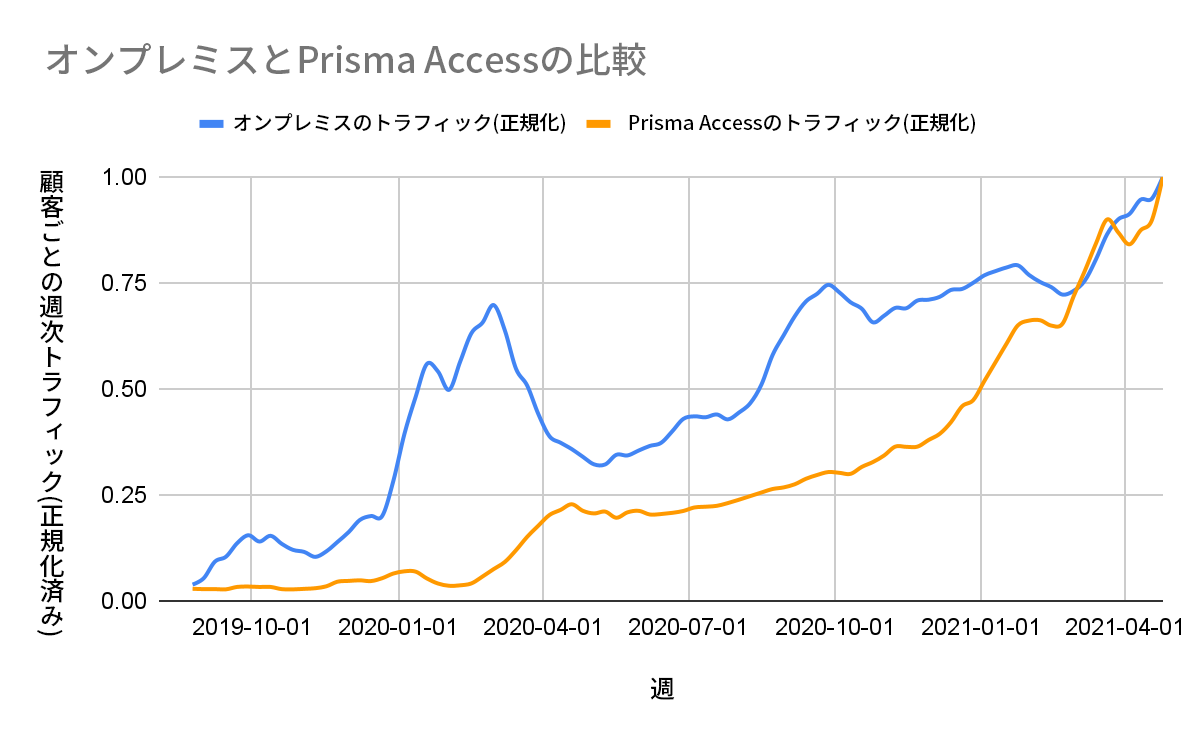

次に、オンプレミス版NGFWとクラウド型のセキュリティプラットフォームPrisma Accessでお客様のトラフィックがどのように変化したのかを調査しました。その結果、オンプレミスのファイアウォールからの週次トラフィック(下図2の青い線)は2020年3月から4月にかけ、かなり大きい約45%の減少となっていることがわかりました。一方で社員が急にリモートワークに移行したことで、Prisma Access(図2のオレンジ色の線)の週次トラフィックは200%以上増加していました(2020年12月と2021年12月の落ち込みはそれぞれ休暇の時期にあたっています)。

このことから「オンプレミス型ファイアウォールのみを採用する企業がリモートワークの増加に対応してクラウド型セキュリティサービスを導入しなかった場合、遠隔地の従業員は無防備にWebを閲覧できてしまうことからさまざまなサイバー攻撃に対して非常に脆弱になる」ということがうかがえます。

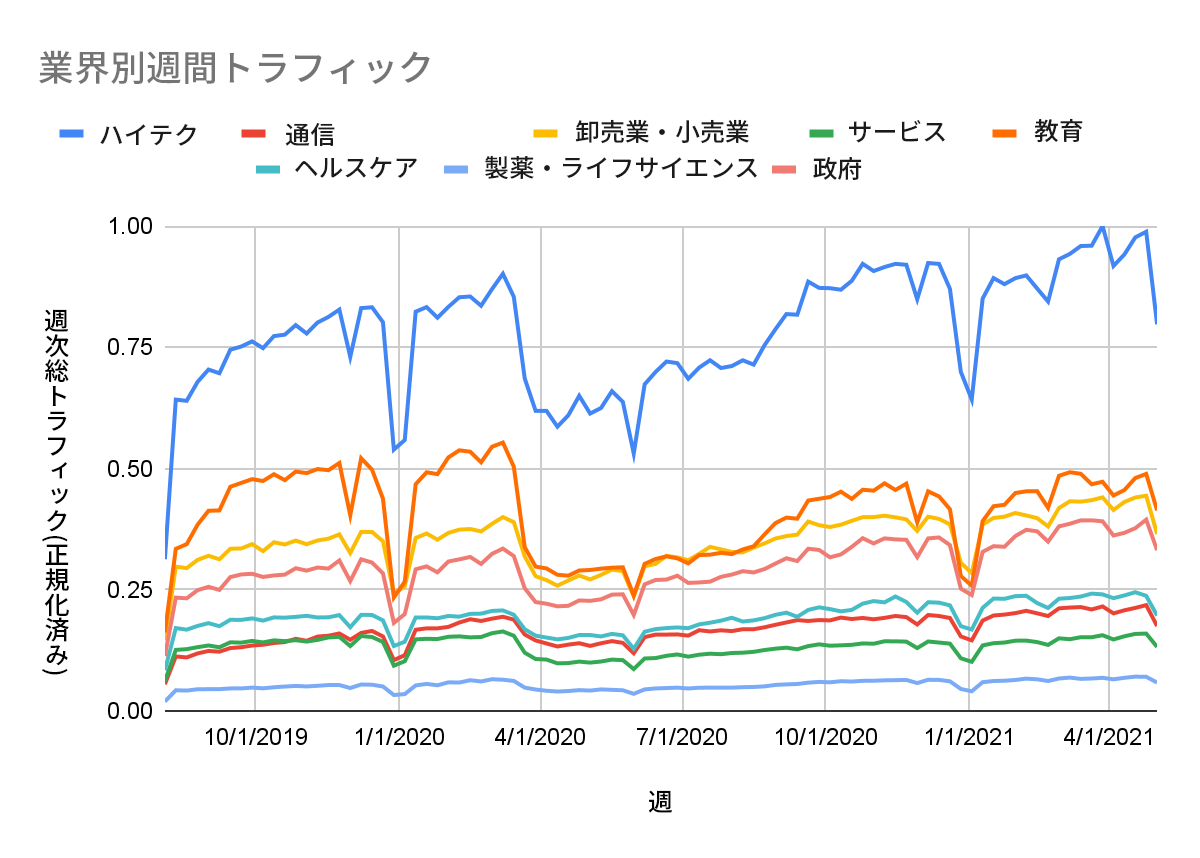

この点についてさらに調査をすすめるため、2020年3月から4月にかけてURL Filteringの総トラフィックが最も減少した業界についても調べました。その結果、この期間中、教育産業とハイテク産業のトラフィックがとくに大きく減少していることがわかりました。教育産業(約46%減)は学校閉鎖の影響と思われ、ハイテク産業(約35%減)は業界的にもともとデジタルとの親和性が高いことから雇用者が従業員にリモートワークをさせることに前向きだったことが理由として考えられます。全体として、調査したほぼすべての業界で同期間中のURL Filteringトラフィックは約30%以上大きく減少していました。

「URL Filtering で観測されたトラフィックが大幅に減少したこと」は、「従業員やエンドユーザーがどこにいてもセキュリティサービスを利用できること」の重要性を強調するものです。なぜなら、新型コロナウイルス感染症が拡大しはじめた当初、弊社が観測したURL Filteringのトラフィックは減少していたものの、じっさいには3月中旬のインターネット全体の利用率は約25%増加していたからです(Wall Street Journal調べ。5月のインターネット利用者数は若干減少したがそれでも感染症拡大前の水準を上回っていた)。これはつまり、「URL Filteringが観測したトラフィックは減少していても、人々のじっさいのインターネット利用量は以前と比べて必ずしも減っておらず、むしろ平均ではこれまで以上にインターネットの利用は拡大していた。しかしながら、そうしたインターネットトラフィックのなかでエンタープライズレベルのファイアウォールによる保護を経由しないトラフィックの割合が増え、エンドユーザーがこれまで以上に様々なサイバー脅威に対して脆弱になっていた」ということを意味しています。

ハイブリッドワークモデルは、新型コロナウイルス感染症がいったん収束した後も継続する可能性が高くなっています(Microsoftが発表したレポート「The Work Trend Index」によると、様々な業界の従業員の70%以上が柔軟なリモートワークの選択肢の継続を望んでいる)。ですから企業は今後労働力を確保していく方法について再考する必要があり、そのためにはデジタルセキュリティをハイブリッドワークやリモートワークの計画に不可欠な要素とみなすことから始めねばなりません。

フィッシング関連の動向

こうしたリモートワークの増加に攻撃者がどのように対応したかを調べるため、2019年9月~2021年4月に弊社の「ML-powered URL Filtering」サービスで検出されたフィッシングURL数を調査しました。

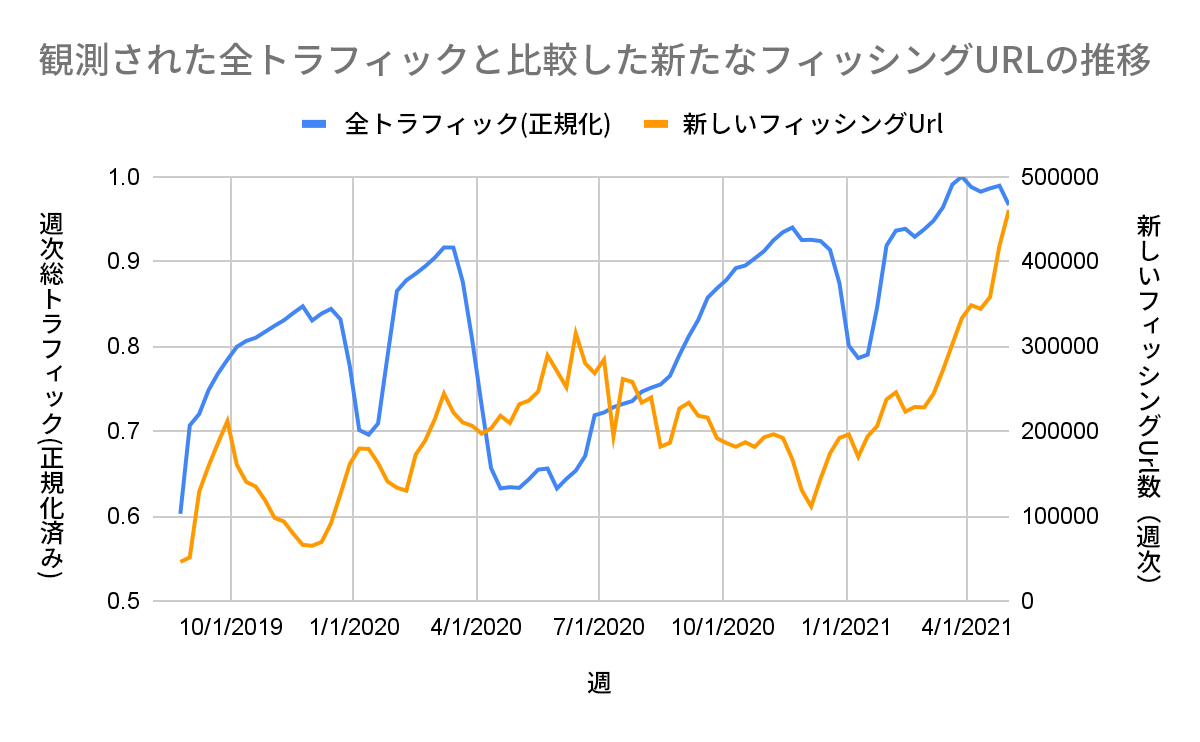

新しいフィッシングURLは2020年2月頃から最初の増加傾向が見られ、2020年6月頃にピークがありました。図4からは、URL Filteringのトラフィック(青)が最も少なくなった時期(2020年5月〜6月)に新たなフィッシングページ(オレンジ)が最も多く観測されたことが確認できます。これはこの時期にリモートワークが普及していたこと、フィッシング攻撃の試行数が多かったことを示唆しています。

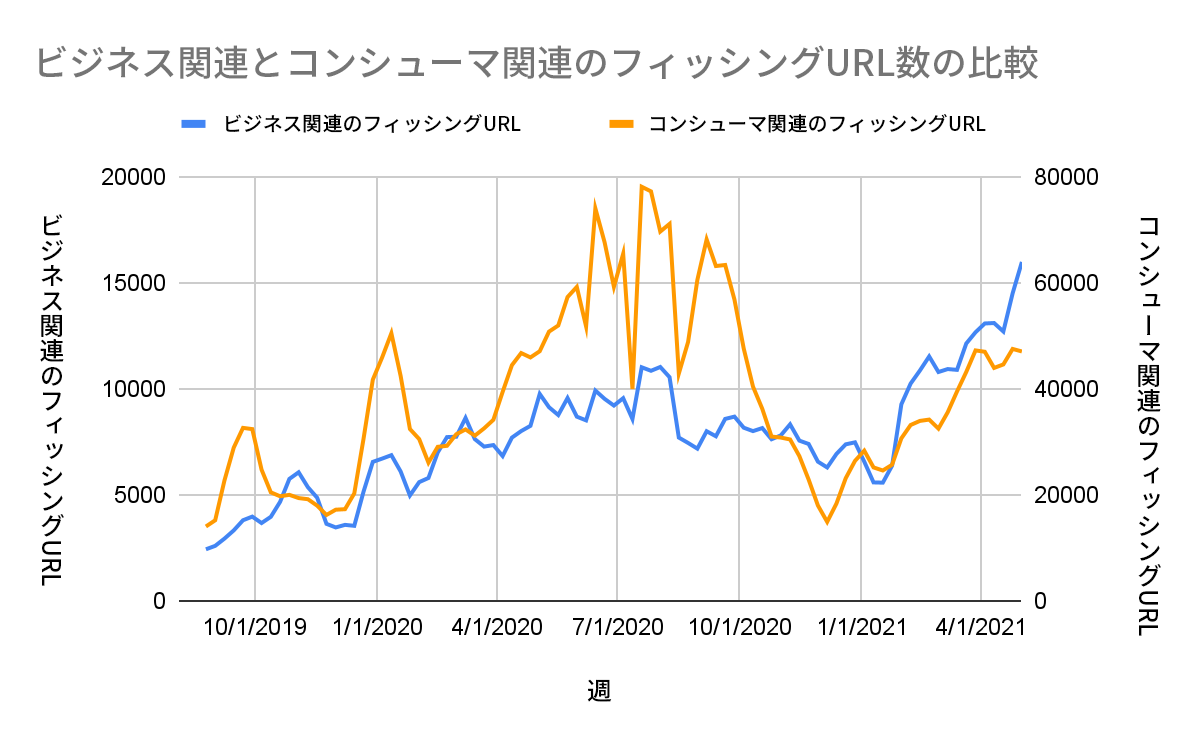

次に私たちはキーワードマッチングを用いて、ビジネス関連のフィッシングURL(さまざまなビジネスコミュニケーション/コラボレーションツールを標的としたもの)と、コンシューマ関連のフィッシングURL(有名なソーシャルメディアブランドや一般消費者を対象とする銀行サイトなどを標的としたもの)とを特定しました。これにより2020年2月から2020年6月にかけてビジネス関連/コンシューマ関連のフィッシング攻撃が約100%増加していたことがわかりました。これはこの時期に急増したフィッシング攻撃の種類が変化していたわけではなく、むしろフィッシング攻撃の試行数が全体に増加したことを受けた結果です。

また、図4と図5のグラフ右側の増加傾向からは、新たなフィッシング攻撃の発生率が当面低下する兆しがないことがわかります。

![office365invoicea[.]xyz/ce: Office365をターゲットにしたビジネス向けフィッシング攻撃の典型例。ユーザーがページを操作してはじめてフィッシングフォームが表示される。おそらく自動化されたフィッシング検出エンジンを回避するためと思われる。](https://unit42.paloaltonetworks.jp/wp-content/uploads/2021/08/word-image-53.png)

![ww3ecure-authlogin4[.]ns02[.]info/Chase%20New/: Chase銀行を標的とした消費者向けフィッシング攻撃の典型例。](https://unit42.paloaltonetworks.jp/wp-content/uploads/2021/08/word-image-54.png)

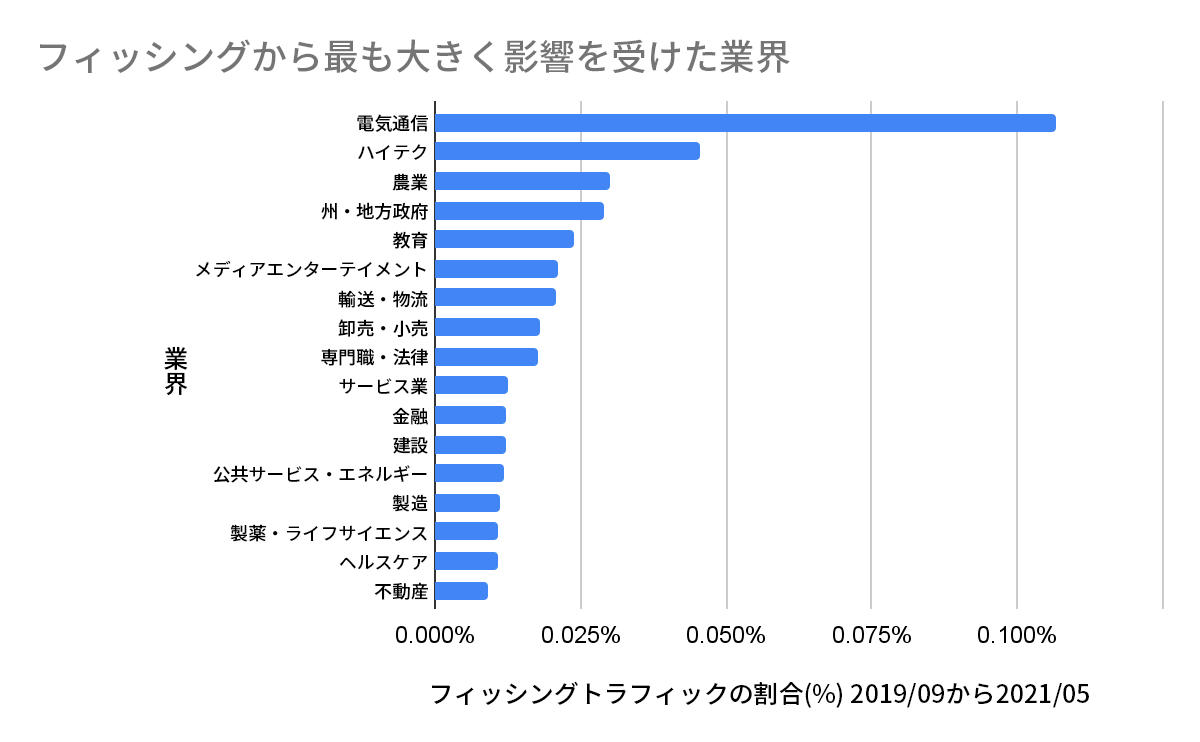

その結果、通信業界が圧倒的にフィッシング攻撃の影響を受けており、トラフィック全体の約0.1%がフィッシングWebページからのものであることがわかりました。新型コロナウイルス感染症拡大でファイアウォールトラフィックの大幅減少が見られたハイテク産業と教育産業が「最も大きな影響を受けた産業トップ5」に入っている点も言及に値するでしょう。

またPrisma Accessのトラフィックでは、オンプレミスのファイアウォールのトラフィックに比べたフィッシングページからのトラフィック割合が2.4倍以上であることがわかりました。確たる理由は不明ですが、ありえそうな理由のひとつに「従業員は社外で仕事をしているとき、フィッシングリンクに対する警戒心が薄れる可能性がある」ということがあげられます。これが理由とすれば、遠隔地で働く従業員をフィッシング攻撃や悪意のあるWebページなどのオンライン上の脅威から守るため、URL Filtering をはじめとする適切なインターネットセキュリティを利用できるようにしておくことは、二重に重要となってきます。

リモート/ハイブリッドな労働力の確保にむけて

こんにちの労働環境は仮想化が進み、オフィスや企業キャンパスという物理境界線のそとで行われる仕事が増えています。このためオンプレミスのファイアウォールだけに頼っていたのでは、Webを閲覧するエンドユーザーをじゅうぶんに保護できないケースも増えています。

私たちは、攻撃者がこのリモートワークの急増を最大限に利用し、エンドユーザーの企業認証情報や個人認証情報を狙うフィッシング攻撃の頻度を高めている様子を確認しています。今回の調査では、遠隔地にいる従業員がとくにこれらのフィッシング攻撃を受けやすいことが示唆され、適切な防御策を講じることの重要性が浮き彫りとなりました。

パロアルトネットワークスのURL Filteringサービス(Prisma AccessやGlobalProtectなどから利用可能)を利用できるエンドユーザーなら、こうしたフィッシングURLの多くはユーザがWebブラウザに表示するより前にブロックできていたはずです。次世代ファイアウォールやクラウド型のセキュリティサービスを利用していない在宅勤務中のエンドユーザーでは、こうした攻撃が成功してしまう可能性がそのぶん高くなり、多くのエンドユーザーがうっかり業務用のログイン情報や個人の機微情報を攻撃者に明け渡してしまっていたことでしょう。

今後もさらに多くの企業がリモートワークやハイブリッドワークモデルの導入を検討していることから、すべての従業員が物理的にどこにいてもインターネットに安全にアクセスできるようにすることがこれまで以上に重要になってきています。

結論

在宅勤務する従業員数の増加にあわせ、脅威アクターはフィッシング攻撃速度を上げてきています。こうしたハイブリッド/リモート環境における労働力の安全を確保するには、在宅勤務の従業員もオフィス勤務の従業員と等しくサイバー脅威に対する適切な保護を受けられるようにしておくことが極めて重要です。

パロアルトネットワークスのリモートワーク関連製品には、URLフィルタリングや脅威防御などのクラウド型セキュリティサービスが含まれています。これによりオフィス勤務かリモート勤務かに関係なく、どの従業員も最新のフィッシング攻撃対策・マルウェア攻撃対策による保護を受けることができます。

またこれらのセキュリティサービスに加え、フィッシング攻撃から自分自身と組織を保護するベストプラクティスには次のものがあります。

個人の場合:

- 不審なメールに含まれるリンクや添付ファイルに注意してください。とくに、アカウント設定や個人情報に関連するもの、緊急性を訴えかけてくるものには注意が必要です。

- 受信トレイにある疑わしいメールの送信者アドレスを確認しましょう。

- ログイン資格情報を入力する場合は、各WebサイトのURLとセキュリティ証明書を再確認してください。

- フィッシングの疑いのある試みがあれば組織のIT部門または情報セキュリティ部門に報告しましょう。

組織の場合:

- 従業員がうまく不正な電子メールを見分けられるよう、セキュリティ意識向上トレーニングを実施しましょう。

- 組織のデータは定期的にバックアップし、フィッシングメールを介して開始されるランサムウェア攻撃への防御策にしましょう。

- さらにセキュリティを強化するため、業務関連のログインにはすべて多要素認証を適用しましょう。

フィッシングメールがランサムウェアの攻撃のきっかけとなることがあります。侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、infojapan@paloaltonetworks.com まで電子メールにてご連絡ください (ご相談は弊社製品のお客様には限定されません)。Unit 42のインシデントレスポンスチームは24時間週7日365日対応を行っています。Ransomware Readiness Assessment(ランサムウェア対応力診断)を受け、ランサムウェアへの備えをはじめることができます。

追加資料

新型コロナ感染症をテーマとするフィッシング攻撃で使用される偽WebサイトがPfizerやBioNTechなどの商標を偽装

謝辞

リサーチの方向性を決めるのに協力をいただいたWei Wang、Huagang Xie、Mayuresh Ektare、Vaishnavi Grudanti、Mike Jacobsen、分析に使用したデータの収集に協力をいただいたClaud Xiao、Russell Holloway、Eric Chen、本稿の公開でご協力いただいたLaura Novak、Jen Miller Osborn、Jim Finkle、Lakshmi Kandadai (敬称略)の各氏に感謝を申し上げます。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得