概要

脅威攻撃者は、地政学的なものから技術的なものまで、世界の動向を把握し、その動向をすばやく利用して自分の利益につなげることに長けています。今回のパンデミックも例外ではありません。Unit 42はこれまでに、サイバー犯罪者がCOVID-19の期間中に消費者を食い物にした方法や、COVID-19をテーマにしたPfizerやBioNTechなどのブランドを装ったフィッシング攻撃の利用について報告してきました。本稿は、旅行業界を標的としたさまざまな攻撃の試みに関する情報を共有することで、旅行業界と世界中の旅行者に早期の警鐘を鳴らすものです。

パンデミックの発生当初、世界中の人々が防護用品(個人用防護具、除菌剤、トイレットペーパーなど)の入手に奔走していた頃、脅威攻撃者は供給問題を利用して偽の商品を販売しようとしました。しかも彼らは、WHOなど信頼のおける保健機関や製薬会社がウイルスを理解し、その対策やワクチンを生み出そうとしていたころ、こうした機関や企業を騙って人々を騙そうとしていました。

まだパンデミックは終わってはいませんが、世界中で国境が開かれはじめ、ワクチンがウイルスの伝播を遅らせたことで、家に閉じこもっていた人々が旅に出たがるようになっています。そこで攻撃者たちはこの傾向を利用し、旅行をテーマにしたフィッシングを行って、アカウント情報や財務情報などのデータを盗み、そのデータをアンダーグラウンド市場で販売しています。

ここではまず、2021年に旅行関連のフィッシングURLの登録が大幅に増加していることを示します。次に、攻撃者が旅行というテーマを悪用した2つの実例を紹介します。Dridexマルウェアの配布とフィッシングキャンペーンにおけるFirebaseの悪用もそのなかには含まれます。つづいて、脅威攻撃者は盗んだデータをどのように利用するかについて述べ、最後に、個人と組織の両方にとってのベストプラクティスを紹介して締めくくります。

なお、パロアルトネットワークスのNext-Generation Firewallをご利用のお客様は、Advanced URL FilteringやWildFireなどの各種セキュリティサービスにより、フィッシング攻撃から保護されています。

旅行をテーマにしたフィッシングの増加

ソーシャルエンジニアリングを行うために、エンドユーザーに馴染みのある有名ブランドやWebサイトを装った悪意のあるドメインやURLを利用するのが脅威攻撃者たちの常套手段となっています。こうした悪意のあるドメインやURLで提供されるコンテンツは、エンドユーザーのよく知るブランドに似せてつくることで、誤解をまねくようにしてあります。

また彼らは、エンドユーザーにフィッシングメールを送り、悪意のある添付ファイルをダウンロードさせたり、悪意のあるコンテンツ(Webサイトや添付ファイル)につながるリンクをクリックさせたりすることもあります。脅威攻撃者は、緊急性を感じさせるテーマ(たとえば「未払いの請求書がある」など)や、エンドユーザーの情動をゆさぶるテーマ(世界中で国境が開かれはじめたときに旅行をテーマにしたメールを送りつけるなど)を使用します。

旅行をテーマにしたフィッシングURLの増加について

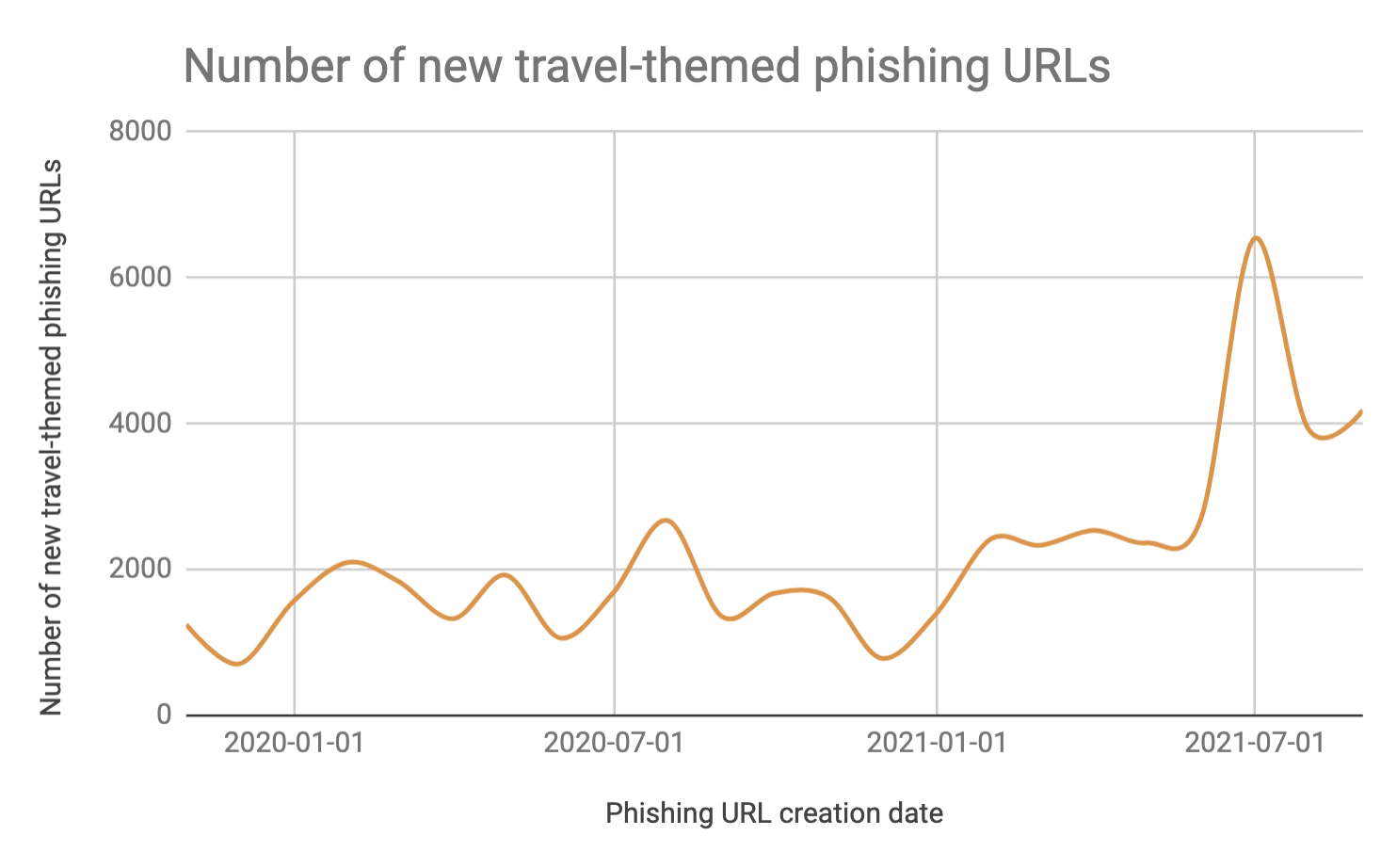

Unit 42は、2019年10月から2021年8月の間に作成された旅行をテーマにしたフィッシングURLを分析しました。以下の図1に見られるように、2021年初頭からフィッシングURLの登録数が徐々に増加する傾向にあり、2021年6月には大幅に増加しています。新しいフィッシングURLは、6月のような猛烈な勢いで登録され続けることはありませんでしたが、夏の間中、脅威の主体は、2020年のどの時期よりも高いレベルで、旅行をテーマにした新しいフィッシングURLを作成していました。

Unit 42が観測した新たなフィッシングURLによると、彼らはフィッシングURLを提供する目的で新規ドメインを使用することもあれば、bit.lyやbit.doなどのURL短縮サービスを利用したり、Google Cloud Storage上でホストされているFirebaseなどのサービスを利用したりすることもありました。FirebaseはGoogleが支援するサービスで、モバイルやWebアプリケーションの開発者をサポートしています。Firebaseには、開発者がユーザーが作成したコンテンツを保存して提供できるクラウドストレージが含まれています。FirebaseはGoogle Cloud Storageを利用しているため、フィッシングURLがGoogleのレピュテーションを利用してメール保護を回避する可能性があります。

Unit 42は、脅威攻撃者が利用したフィッシングURLのすべてが直接攻撃やキャンペーンに利用されていたわけではなく、中にはDridexのような悪意のあるコンテンツをホストするマルスパムキャンペーンに利用されていたURLがあることも確認しています。

Dridexによる旅行をテーマにしたフィッシングURLの使用について

Dridexはばらまき型のマルウェアで、通常はマルスパムで送られてきます。Dridexは、Windowsプラットフォームを標的とした情報窃取型のマルウェアやバンキングトロイの木馬として知られており、正規の企業を装った悪質なスパムの添付ファイルを介して配布されています。

Dridexの背後にいる脅威アクターは、よく請求書や送り状をテーマにしたメールを使用します。侵害されたURLや悪意のあるURLは、Dridexの初期インストーラーをホストし、バックドアアクセスを確立します。最初の感染で発見されなければ、Dridexが確立したバックドアアクセスがその後ランサムウェアなどのフォローアップマルウェアの配布に使用されます。

Dridexが利用する侵害URLの関連ドメインは通常は侵害された正規のWebサイトです。ほとんどのDridexキャンペーンでこれらURLは1日だけ使用され、その後キャンペーンは別のURLに移行します。

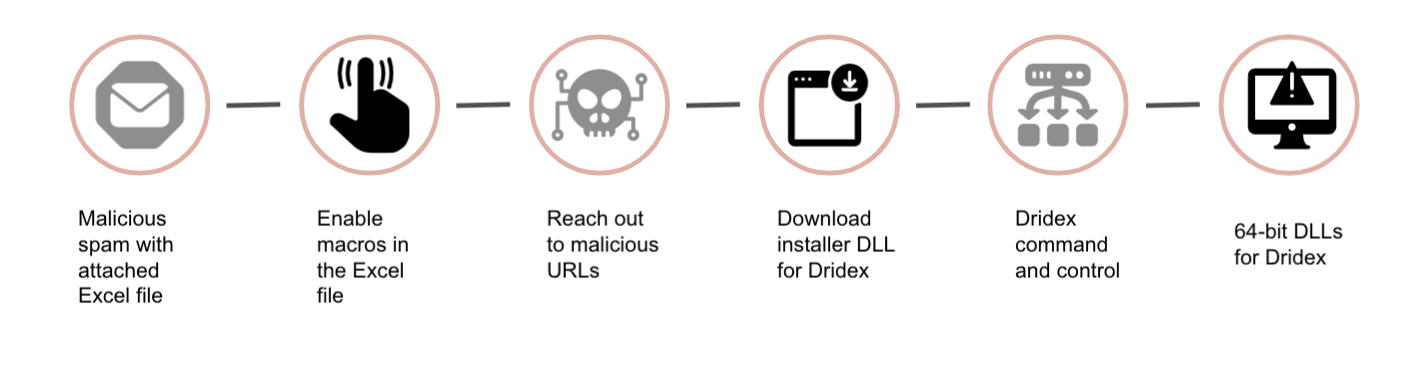

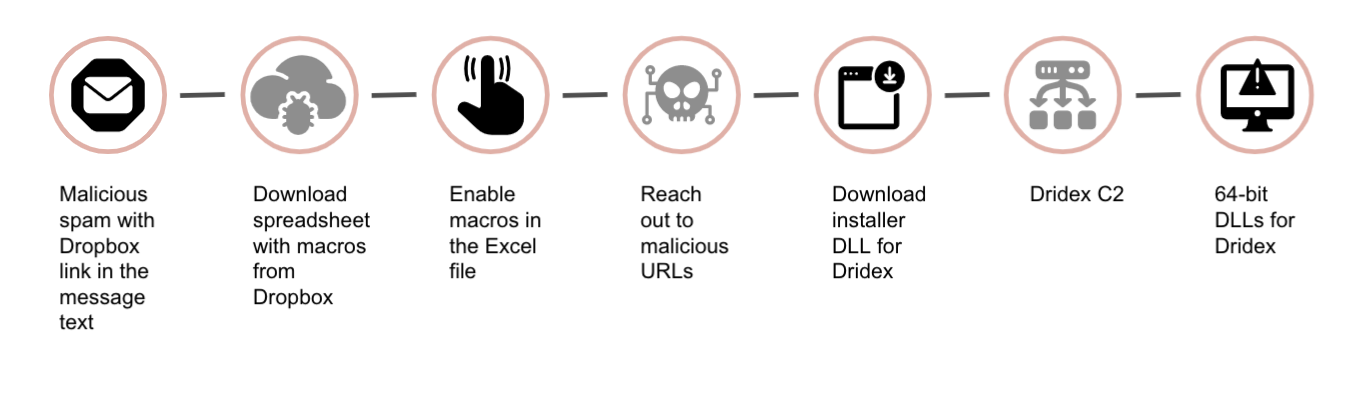

Unit 42のリサーチャーは、ここ数ヶ月の間、Dridexをプッシュする2種類のマルスパムを観測しました。(1) Excelスプレッドシートを添付したフィッシングメール、(2) Excelスプレッドシートをダウンロードするメッセージへのリンクを添付したフィッシングメールです。

Unit 42は、ここ数年、「Dridex」というタグをつけた記事を複数公開しています。

新たに登録されたフィッシングURLから、Unit 42は、2021年にDridexが使用した、「airlines」と「vacation」という旅行関連のキーワードを含む数種類のフィッシングURLを確認しました。それらのURLは次の通りです。

- animalairlines[.]org/wp-content/plugins/wordpress-seo/inc/options/tk2xzwhphujenf.php

- soleravacation[.]net/wp-content/plugins/mojo-marketplace-wp-plugin-is-broke/inc/cli/mxq6awnfhnmadd2.php

技術的詳細について

animalairlines[.]org/wp-content/plugins/wordpress-seo/inc/options/tk2xzwhphujenf.php

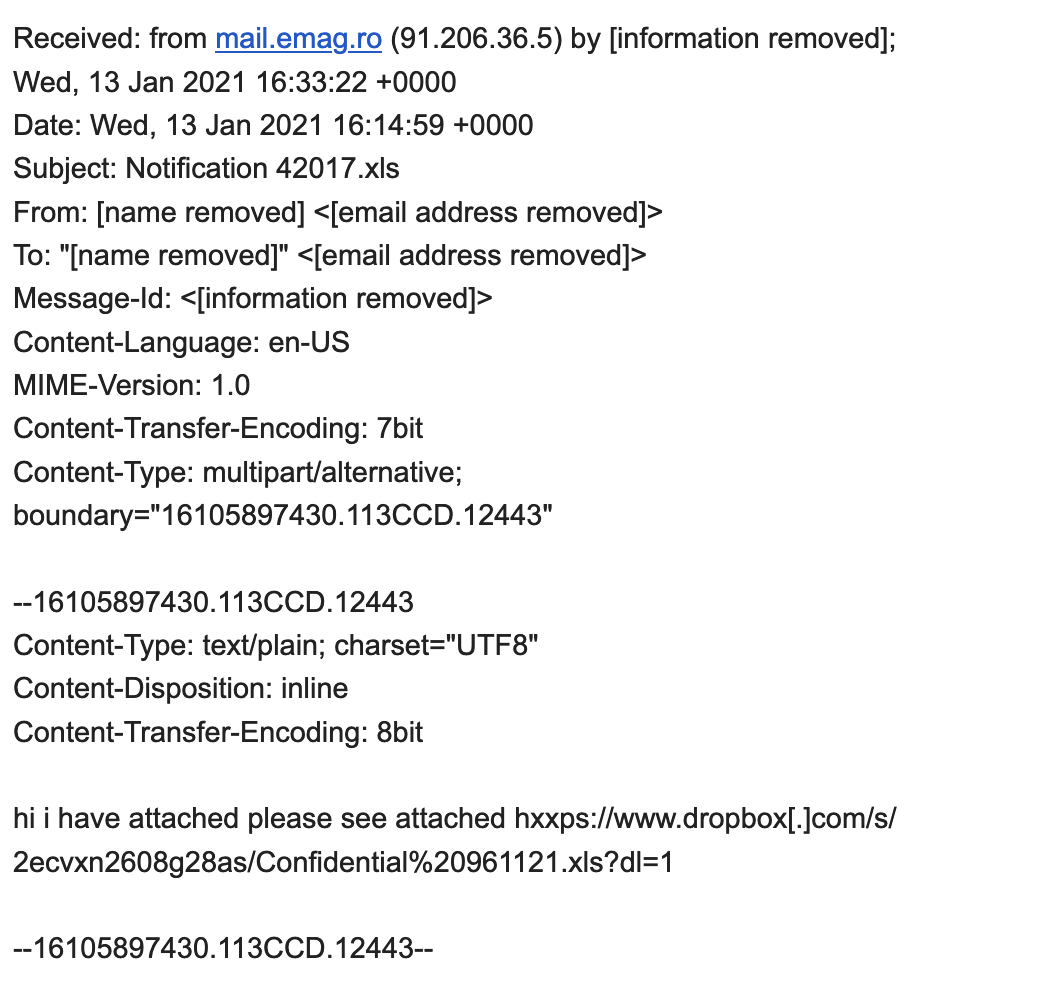

2021年1月、Dropboxのリンクを使ってanimalairlines[.]org/wp-content/plugins/wordpress-seo/inc/options/tk2xzwhphujenf.phpを呼び出し、マルウェアのDLLをダウンロードしてDridexをインストールするように構成したメールを使うマルスパムキャンペーンがありました。

Unit 42のリサーチャーが確認したいくつかのサンプルに関連するSHA256値は以下の通りです。

| ハッシュ | ファイル名 |

| 2741a353c6d7bc69bf43aef709ead2d6f452e895561943b01ad5359561506092 | Rep_598531.xls |

| 5134f99242ea705442aaf857d43c4e689cd117a64fe103353be7f8ec5fd165f4 | ファイル名不明 |

| 6846ae3db07fdc05aa310d157f9300bd7d26c33e5e81594dc89b70b47c73ee43 | ファイル名不明 |

| 80d50ab8fe6f880270a2d8c3646a2272efed3f7a68140afacb72317a2e0c42c7 | Note_7706.xls |

| b25edec6855cd5c3b74fa1a897d33978a227ccd039ac175c71521ec3655ebe10 | Information_24837.xls |

| f3c837323c135a7d7ed9d03f856c81463abb80174211117f4bda193a55f1b78e | Notification_30123.xls |

このマルスパム攻撃キャンペーンに関連するDropboxのURLのリストは以下の通りです。

- hxxps://www.dropbox[.]com/s/qmi112rc4ns75eb/Confidential_123.xls?dl=1

- hxxps://www.dropbox[.]com/s/pfs4wf7a8mzxxkf/Notification%20%23591501.xls?dl=1

- hxxps://www.dropbox[.]com/s/dz2b5ypqvoy7tpa/Reports%2078497.xls?dl=1

- hxxps://www.dropbox[.]com/s/azswbhh7gmxouk2/Rep%20%231018.xls?dl=1

- hxxps://www.dropbox[.]com/s/myz2ytmvd08vfl4/Invoice%20%2392899.xls?dl=1

- hxxps://www.dropbox[.]com/s/66j21yxz64fwfg2/Documentation%20644.xls?dl=1

- hxxps://www.dropbox[.]com/s/81pphar6s4e93vz/Detailed%20079.xls?dl=1

- hxxps://www.dropbox[.]com/s/yryqu9i368uib62/Report_%23_301.xls?dl=1

- hxxps://www.dropbox[.]com/s/1ds4kb2limantm5/Notification_836524.xls?dl=1

- hxxps://www.dropbox[.]com/s/yo9cy2y1su23ga1/Rep%20%23621.xls?dl=1

- hxxps://www.dropbox[.]com/s/zakw3n6nvxqoyav/Subconract%20415.xls?dl=1

- hxxps://www.dropbox[.]com/s/7vgj2bvv3vnd8dj/Note%20%2383008.xls?dl=1

- hxxps://www.dropbox[.]com/s/l1bl35aybsvu8wl/Notification_71823.xls?dl=1

- hxxps://www.dropbox[.]com/s/myoyguvb1qhrwsk/Reports_6633.xls?dl=1

- hxxps://www.dropbox[.]com/s/4xecieojug0y28l/Information%20714353.xls?dl=1

- hxxps://www.dropbox[.]com/s/glyefet40tkve8u/Contract%2030964.xls?dl=1

- hxxps://www.dropbox[.]com/s/6f1amba84r7sf4a/Inv%204529.xls?dl=1

- hxxps://www.dropbox[.]com/s/8y95urd2as2eeu8/Inv%20%23147.xls?dl=1

- hxxps://www.dropbox[.]com/s/9wj6fcxxw29sfcp/Contract_724269.xls?dl=1

- hxxps://www.dropbox[.]com/s/qu6npuiok79zpeo/Inv_225.xls?dl=1

- hxxps://www.dropbox[.]com/s/ckihhm4uaxfi5hs/Report_18392.xls?dl=1

- hxxps://www.dropbox[.]com/s/ryyogkwdvwof8rs/Scan%20108.xls?dl=1

- hxxps://www.dropbox[.]com/s/5jgm0ktunwiby10/Subconract_848.xls?dl=1

- hxxps://www.dropbox[.]com/s/luee4b7upuo2kak/Rep%20%23226186.xls?dl=1

- hxxps://www.dropbox[.]com/s/c6rqxbq9ydl2sd1/Reports%20%2348406.xls?dl=1

- hxxps://www.dropbox[.]com/s/4jczljfya09ye2o/Notification_30123.xls?dl=1

- hxxps://www.dropbox[.]com/s/f62i6djdmb4qm6b/Subconract_1541.xls?dl=1

- hxxps://www.dropbox[.]com/s/cvrhnc9h6e9ny1y/Contract_%23_599848.xls?dl=1

- hxxps://www.dropbox[.]com/s/5nz7l5ftiu48irm/Fax%20740.xls?dl=1

- hxxps://www.dropbox[.]com/s/atagwpkwhmpmvi4/Detailed_%23_670.xls?dl=1

- hxxps://www.dropbox[.]com/s/v0hmuvpunssgon3/Note%202365.xls?dl=1

- hxxps://www.dropbox[.]com/s/9779leob93657a9/Invoice_%23_76493.xls?dl=1

- hxxps://www.dropbox[.]com/s/agx2xx6bbpetdh7/Copy_%23_824.xls?dl=1

- hxxps://www.dropbox[.]com/s/l3d6i2x6f2ui9pk/Notice%200118.xls?dl=1

弊社から脅威情報の提供を受けたDropboxは、ただちにこれらのリンクの共有と関連アカウントを無効化し、さらなる脅威アクターの活動を防止しました。

またこのキャンペーンではhxxp://go7wallet[.]com/app/plugins/cordova-plugin-statusbar/src/browser/HLn3obcR1vMJZNt.phpというURLにもコンタクトしていました。

技術的詳細について

soleravacation[.]net/wp-content/plugins/mojo-marketplace-wp-plugin-is-broke/inc/cli/mxq6awnfhnmadd2.php

2021年2月から3月にかけて、soleravacation[.]net/wp-content/plugins/mojo-marketplace-wp-plugin-is-broken/inc/cli/mxq6awnfhnmadd2.phpを呼び出し、その後マルウェアDLLをダウンロードしてDridexをインストールするというExcel添付のメールで構成されたマルスパムキャンペーンが行われました。

Unit 42のリサーチャーが確認したいくつかのサンプルに関連するSHA256値は以下の通りです。

| ハッシュ | ファイル名 |

| 0edda7d9dfd825e5e69c1ae55e26adf6e7ade746492f48bff0c0cbcf4c924b84 | Attach 05680.xlsm |

| 4dc9b2f11546e5bf8fb9901809a0707ff1e23acdc52742b991ddff18ce03733c | ファイル名不明 |

| bc30505fbd196a16346fc37c84ff8db3491fadc7c1b25e35b92954d570699eac | ファイル名不明 |

| bcaac658e2d7b0a51112b76f75ff678082300a12225ae9226274dbddd94a270c | Invoice 689160.xlsm |

| c5c34cf419acecfbdb8c63fd603f11cbcf6ef84453bfe27a975f2295acb68be2 | Attach 689160.xlsm |

| e7cef58dba5c455b29b55d4d670449a69708ef17ed2866732177ea3e9fdbb69b | ファイル名不明 |

| ff5b57033bb5373fdebfe5efc84adcdd0bdddad382fa753b9c08483742401407 | ファイル名不明 |

このキャンペーンで注目すべきは、悪意のあるスプレッドシートが、soleravacation[.]net/wp-content/plugins/mojo-marketplace-wp-plugin-is-broken/inc/cli/mxq6awnfhnmadd2.phpに加えて、Dridexを取得するために5つ以上のURLに接続しようとすることです。

脅威攻撃者によるFirebaseの悪用

脅威攻撃者は、旅行業界の複数の組織をターゲットとし、Firebaseを使って、旅行業界で働く従業員やその顧客をターゲットにしたフィッシングページをホストしてきました。FirebaseにホストされたWebアプリケーションが対象としていた組織には、バケーションレンタルのオンラインマーケットプレイス、高級ホテルチェーン、リゾート管理会社、Tuiなどの航空会社などがあります。

前述の通り、FirebaseはGoogleの支援を受けており、モバイルやWebアプリケーションの開発者をサポートし、Google Cloud Storageにコンテンツを保存できるようにしています。Unit 42は、攻撃者がGoogle Firebaseドメインのもつ身元の確かさを悪用してターゲットを欺き、既知の悪性ドメインやファイルをブロックするセキュリティフィルタを回避していることを確認しました。Unit 42から情報の提供を受けたGoogleは、ただちにこれらのフィッシングURLを削除してブロックし、さらなる脅威アクターの活動を防止しました。

FirebaseでホストされていたフィッシングURLのサンプルは以下の通りです。

| URL | 目的 |

| firebasestorage[.]googleapis[.]com/v0/b/owambe-4ce77.appspot.com/o/arsenaldozens/index%20copy%202.html?alt=media%26token=bbb56e5d-96d2-4da7-a82f-e0bfed8d24c3%26email=creader@palaceresorts.com | 旅行業界で働く社員がターゲット |

| ehdewbml[.]firebaseapp[.]com/01iofurjdor.html#iuser=corp@tui.ru | 旅行業界で働く社員がターゲット |

フィッシングで収集したデータを攻撃者はどのように利用するか

サイバー犯罪者は、攻撃によって得た「データ」を収益化したいと考えることが多く、旅行者や旅行業を営む組織について集めたデータについても同じことが言えます。脅威攻撃者が、窃取したアカウント認証情報や顧客データ、決済情報などを販売してデータを収益化している様子が確認されています。

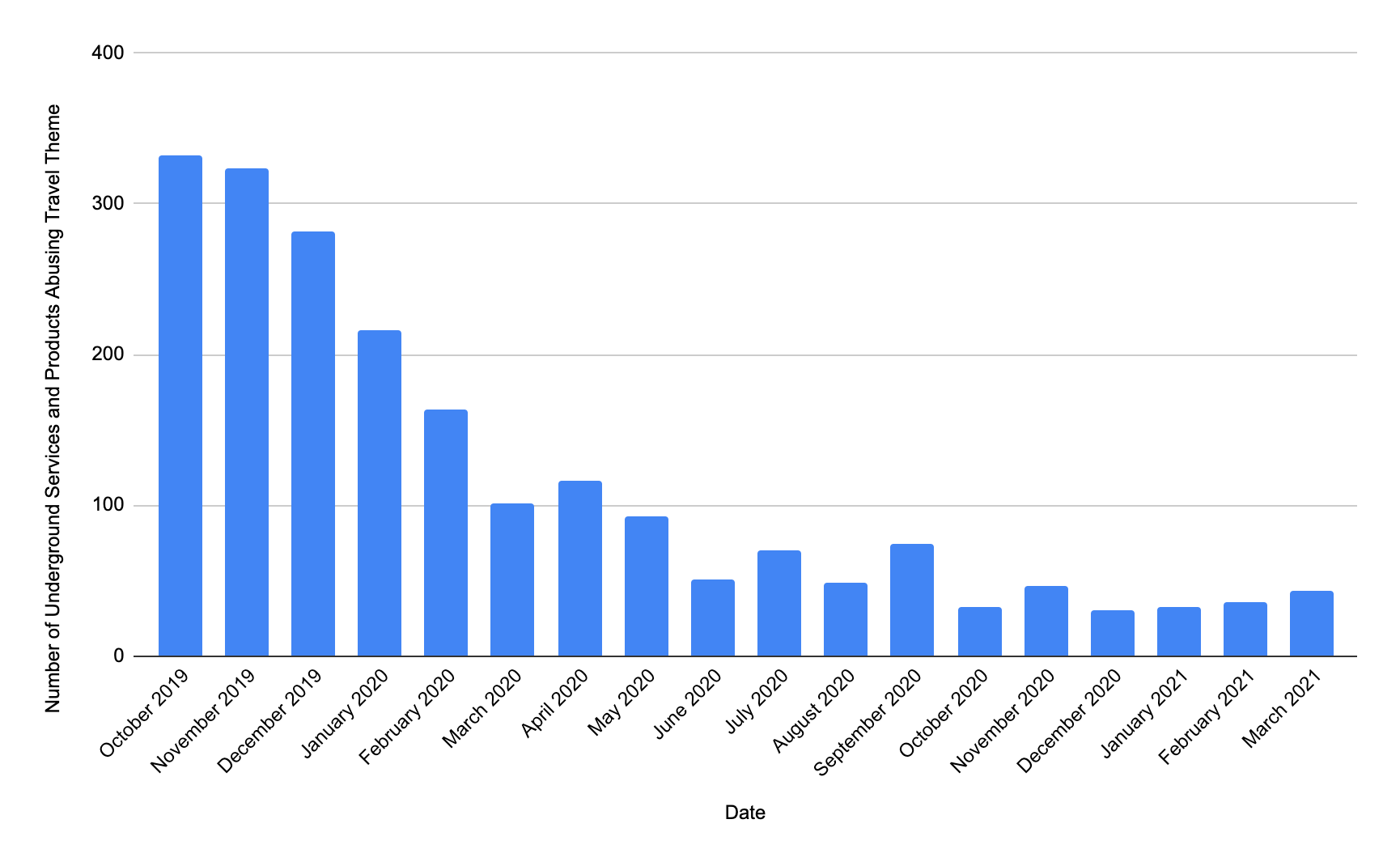

Unit 42のリサーチャーは、パンデミックのあいだ、おそらくは世界的な旅行規制の影響を受けてか、アンダーグラウンド市場における旅行をテーマにしたサービスや商品の供給が激減したことに気づきました(図5参照)。しかし、世界中で旅行が再開されるなか、需要と供給の両方が増加することが予想されます。

窃取されたアカウント認証情報

犯罪者が盗まれたユーザー名や電子メール、パスワードを含むデータセットに惹かれる理由は主に2つあります。第一に、犯罪者は被害者のマイレージやホテルのポイントにアクセスすることで、転売によって簡単に利益を得られます。第二に、同じ認証情報が使用されていれば、その認証情報でそのユーザーがほかのプラットフォーム上で持つアカウントを簡単に侵害して乗っ取ることができます。盗まれたログイン情報からは金銭的な利益が得られる可能性があることから、アンダーグラウンド市場での需要が高く、脅威攻撃者は、ソーシャルエンジニアリング、ブルートフォース、脆弱なシステムの悪用などで、積極的にこうしたデータを取得します。

窃取された顧客データ

旅行業界の組織は、顧客の個人情報(PII)、決済情報、連絡先などの豊富なデータにアクセスします。最近のSITAの旅客サービスシステムへの攻撃では、全世界で450万人分のデータが侵害されました。この攻撃はAPT41によるものとされていますが、金銭目的の犯罪者もこのデータに興味を示していることが確認されています。

サイバー犯罪者がこの種のデータを悪用する方法は3つあります。

- 個人情報窃取: WebサイトAで盗まれた個人情報を使い、WebサイトBで新しいアカウントを作成する。被害者はWebサイトBについては知らないので、後にならないと気づかれないことが多い。

- 偵察: 盗んだ情報を使って偵察をし、スピアフィッシング攻撃の舞台を整える。

- データの再販: データは、他の犯罪者や詐欺師、不正マーケティングサービスプロバイダに簡単に転売され、さらに悪用される可能性がある。

窃取された決済情報

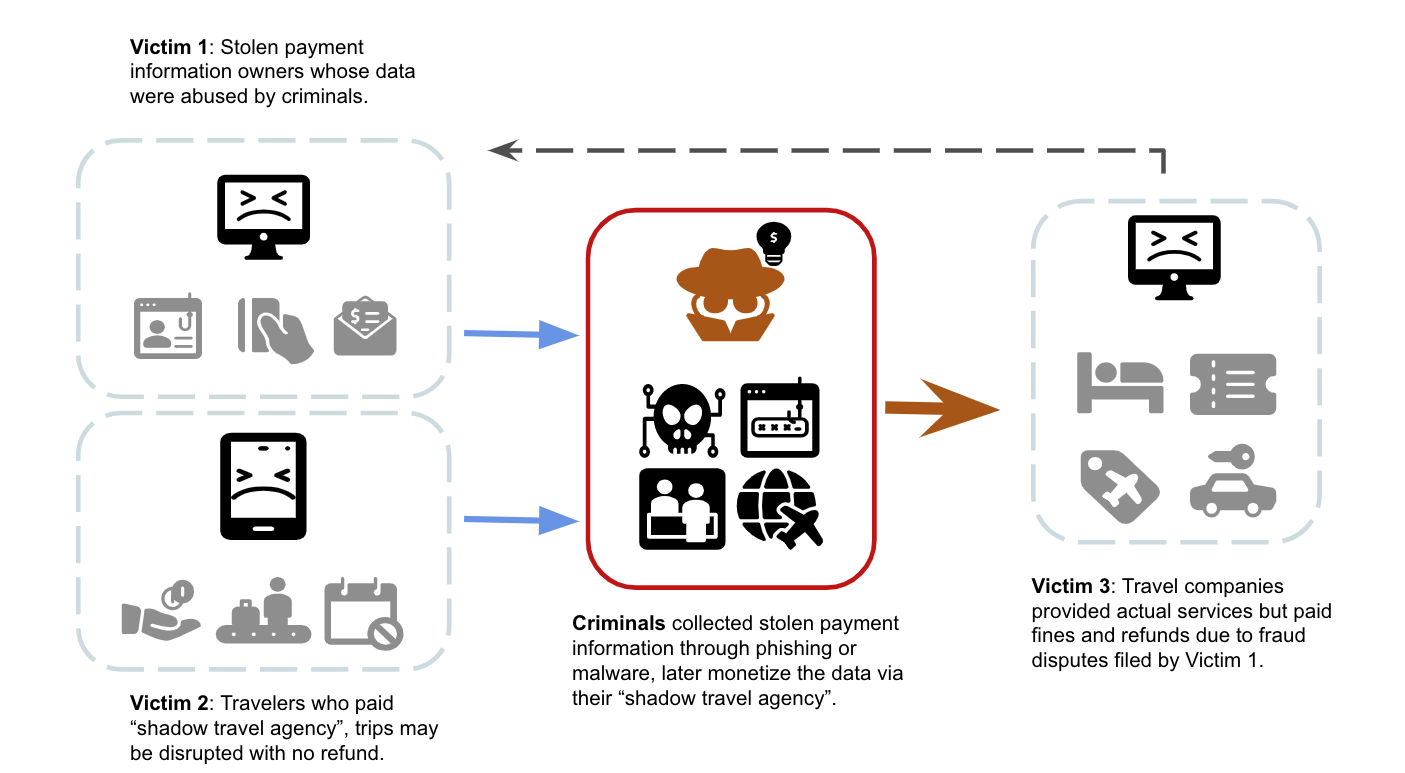

サイバー犯罪者は、何年も前から「シャドー旅行代理店」サービスを提供しています。彼らは、さまざまなソーシャルメディアやTelegramなどのインスタントメッセージングプラットフォームを通じて、個人の旅行者に接触し、フライトの予約、ホテルの予約、レンタカー、カーライド、観光ツアーなどを大幅な割引価格で提供しています。旅行者が「シャドー旅行代理店」にきれいなお金を送金する一方で、「シャドー旅行代理店」は、ホテルや航空会社などの実際のサービス提供者に、盗んだ決済情報で支払いを行います。決済処理には時間差があるため、サービスプロバイダーは、数週間から数ヶ月後に問題となったカード取引やチャージバックを目にして、初めて詐取されたことに気付きます。

このシナリオでは、被害者グループが3つ存在します。第1の被害者グループは、決済情報の所有者と窃取されたクレジットカードの所有者です。第2の被害者グループは知らないうちにマネーロンダリングに加担させられてしまう旅行者で、サイバー犯罪者に盗んだ決済情報を現金化するチャンスを与えてしまいます。第3の被害者グループは旅行業界に所属する組織です。彼らはこのスキームで最も強く影響を受けます。提供した製品やサービスから利益を得ることができなかっただけでなく、コストやチャージバックのペナルティを負担し、犯罪による風評被害にも対処しなければなりません。

結論

旅行業界や国をまたぐ旅行者たちがサイバー犯罪者の長期的な標的となり、金銭面でも風評面でも被害を受けています。脅威アクターは捏造した情報だけでなくフィッシング攻撃で窃取して集めた情報も販売します。今回のパンデミックで私たちは、サイバー犯罪者がアンダーグラウンドマーケットプレイスで提供する旅行をテーマにした製品やサービスが、需要が少ないためか大幅に減少していることに気づきました。ですが、旅行が再開されれば、このデータには高い収益性があることから、旅行者や旅行業界が再びターゲットになると予想されます。ですからフィッシングキャンペーンに注意することが重要です。

フィッシング攻撃から自分自身と組織を保護するベストプラクティスは次のとおりです。

個人の場合:

- 不審なメールに含まれるリンクや添付ファイルに注意してください。とくに、アカウント設定や個人情報に関連するもの、緊急性を訴えかけてくるものには注意が必要です。

- 受信トレイにある疑わしいメールの送信者アドレスを確認しましょう。

- ログイン資格情報を入力する場合は、各WebサイトのURLとセキュリティ証明書を再確認してください。

- フィッシングの疑いのある試みがあれば報告しましょう。

組織の場合:

- 従業員がうまく不正な電子メールを見分けられるよう、セキュリティ意識向上トレーニングを実施しましょう。

- 組織のデータは定期的にバックアップし、フィッシングメールを介して開始されるランサムウェア攻撃への防御策にしましょう。

- さらにセキュリティを強化するため、業務関連のログインにはすべて多要素認証を適用しましょう。

パロアルトネットワークスのお客様は、次の方法でこの脅威から保護されています。

- Advanced URL Filtering: 未知の、新たな悪意のあるURLを数分ではなくミリ秒単位で検出し、攻撃の成功を防ぎます。

- WildFire: 既知のサンプルはすべてマルウェアとして識別されます。

- AutoFocus: 関連アクティビティをDridexタグで追跡します。

追加資料

- 在宅勤務の増加に伴い世界的にフィッシング攻撃が活発化

- COVID-19をテーマとするフィッシング攻撃で使用される偽WebサイトがPfizerやBioNTechなどの商標を偽装

- COVID-19で2020年はサイバー犯罪のゴールドラッシュに

- 新型コロナウイルス感染症につけこむサイバー攻撃者たち: 関心の高いドメイン名登録で収益化

謝辞

Bradley Duncan氏、Lucas Hu氏、Zhanhao Chen氏、Bennett Woo氏には、洞察力に富んだデータと経験を共有していただきました。ありがとうございました。

IoC

URL

- soleravacation[.]net/wp-content/plugins/mojo-marketplace-wp-plugin-is-broke/inc/cli/mxq6awnfhnmadd2.php

- animalairlines[.]org/wp-content/plugins/wordpress-seo/inc/options/tk2xzwhphujenf.php

- hxxp://go7wallet.com/app/plugins/cordova-plugin-statusbar/src/browser/HLn3obcR1vMJZNt.php

- hxxps://www.dropbox[.]com/s/qmi112rc4ns75eb/Confidential_123.xls?dl=1

- hxxps://www.dropbox[.]com/s/pfs4wf7a8mzxxkf/Notification%20%23591501.xls?dl=1

- hxxps://www.dropbox[.]com/s/dz2b5ypqvoy7tpa/Reports%2078497.xls?dl=1

- hxxps://www.dropbox[.]com/s/azswbhh7gmxouk2/Rep%20%231018.xls?dl=1

- hxxps://www.dropbox[.]com/s/myz2ytmvd08vfl4/Invoice%20%2392899.xls?dl=1

- hxxps://www.dropbox[.]com/s/66j21yxz64fwfg2/Documentation%20644.xls?dl=1

- hxxps://www.dropbox[.]com/s/81pphar6s4e93vz/Detailed%20079.xls?dl=1

- hxxps://www.dropbox[.]com/s/yryqu9i368uib62/Report_%23_301.xls?dl=1

- hxxps://www.dropbox[.]com/s/1ds4kb2limantm5/Notification_836524.xls?dl=1

- hxxps://www.dropbox[.]com/s/yo9cy2y1su23ga1/Rep%20%23621.xls?dl=1

- hxxps://www.dropbox[.]com/s/zakw3n6nvxqoyav/Subconract%20415.xls?dl=1

- hxxps://www.dropbox[.]com/s/7vgj2bvv3vnd8dj/Note%20%2383008.xls?dl=1

- hxxps://www.dropbox[.]com/s/l1bl35aybsvu8wl/Notification_71823.xls?dl=1

- hxxps://www.dropbox[.]com/s/myoyguvb1qhrwsk/Reports_6633.xls?dl=1

- hxxps://www.dropbox[.]com/s/4xecieojug0y28l/Information%20714353.xls?dl=1

- hxxps://www.dropbox[.]com/s/glyefet40tkve8u/Contract%2030964.xls?dl=1

- hxxps://www.dropbox[.]com/s/6f1amba84r7sf4a/Inv%204529.xls?dl=1

- hxxps://www.dropbox[.]com/s/8y95urd2as2eeu8/Inv%20%23147.xls?dl=1

- hxxps://www.dropbox[.]com/s/9wj6fcxxw29sfcp/Contract_724269.xls?dl=1

- hxxps://www.dropbox[.]com/s/qu6npuiok79zpeo/Inv_225.xls?dl=1

- hxxps://www.dropbox[.]com/s/ckihhm4uaxfi5hs/Report_18392.xls?dl=1

- hxxps://www.dropbox[.]com/s/ryyogkwdvwof8rs/Scan%20108.xls?dl=1

- hxxps://www.dropbox[.]com/s/5jgm0ktunwiby10/Subconract_848.xls?dl=1

- hxxps://www.dropbox[.]com/s/luee4b7upuo2kak/Rep%20%23226186.xls?dl=1

- hxxps://www.dropbox[.]com/s/c6rqxbq9ydl2sd1/Reports%20%2348406.xls?dl=1

- hxxps://www.dropbox[.]com/s/4jczljfya09ye2o/Notification_30123.xls?dl=1

- hxxps://www.dropbox[.]com/s/f62i6djdmb4qm6b/Subconract_1541.xls?dl=1

- hxxps://www.dropbox[.]com/s/cvrhnc9h6e9ny1y/Contract_%23_599848.xls?dl=1

- hxxps://www.dropbox[.]com/s/5nz7l5ftiu48irm/Fax%20740.xls?dl=1

- hxxps://www.dropbox[.]com/s/atagwpkwhmpmvi4/Detailed_%23_670.xls?dl=1

- hxxps://www.dropbox[.]com/s/v0hmuvpunssgon3/Note%202365.xls?dl=1

- hxxps://www.dropbox[.]com/s/9779leob93657a9/Invoice_%23_76493.xls?dl=1

- hxxps://www.dropbox[.]com/s/agx2xx6bbpetdh7/Copy_%23_824.xls?dl=1

- hxxps://www.dropbox[.]com/s/l3d6i2x6f2ui9pk/Notice%200118.xls?dl=1

SHA256とファイル名

| ハッシュ | ファイル名 |

| 2741a353c6d7bc69bf43aef709ead2d6f452e895561943b01ad5359561506092 | Rep_598531.xls |

| 5134f99242ea705442aaf857d43c4e689cd117a64fe103353be7f8ec5fd165f4 | ファイル名不明 |

| 6846ae3db07fdc05aa310d157f9300bd7d26c33e5e81594dc89b70b47c73ee43 | ファイル名不明 |

| 80d50ab8fe6f880270a2d8c3646a2272efed3f7a68140afacb72317a2e0c42c7 | Note_7706.xls |

| b25edec6855cd5c3b74fa1a897d33978a227ccd039ac175c71521ec3655ebe10 | Information_24837.xls |

| f3c837323c135a7d7ed9d03f856c81463abb80174211117f4bda193a55f1b78e | Notification_30123.xls |

| 0edda7d9dfd825e5e69c1ae55e26adf6e7ade746492f48bff0c0cbcf4c924b84 | Attach 05680.xlsm |

| 4dc9b2f11546e5bf8fb9901809a0707ff1e23acdc52742b991ddff18ce03733c | ファイル名不明 |

| bc30505fbd196a16346fc37c84ff8db3491fadc7c1b25e35b92954d570699eac | ファイル名不明 |

| bcaac658e2d7b0a51112b76f75ff678082300a12225ae9226274dbddd94a270c | Invoice 689160.xlsm |

| c5c34cf419acecfbdb8c63fd603f11cbcf6ef84453bfe27a975f2295acb68be2 | Attach 689160.xlsm |

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得