This post is also available in: English (英語)

概要

パロアルトネットワークスの脅威インテリジェンスチームUnit 42は、この2年間、Hancitorというマルウェアを送りつける悪意のあるスパム(以下マルスパム/malspam)を追跡し続けています。Hancitor (ChanitorまたはTordalとも呼ばれます) は、マルスパムの活動で配信されたMicrosoft Office文書を介して拡散するマクロベースのマルウェアです。Hancitorは、補助的なマルウェアによってWindows OSのコンピュータに感染するように設計されており、ほとんどの場合、最終的にはバンキング型トロイの木馬として機能します。

しかしながら、Hancitorマルスパムの影響は限定的です。なぜなら、このマルウェアは、デフォルト設定のWindows 10に標準装備されているウイルス対策ツールであるWindows Defenderによって容易に検出されるからです。さらに、これらのマルスパムは、目的の受信者の元に届く前にさまざまなスパム フィルタによっても検出されます。

それでは、Hancitorはどのような相手に効果的なのでしょうか? 恰好の標的となる被害者はウイルス対策機能が無効になっている古いバージョンのWindows (Windows 7など)を使用している人です。表示された警告メッセージをすべてクリックする人も被害者になるでしょう。こういった標的となる人が多く存在するため、Hancitorマルスパムの背後にいる攻撃者は、マルスパムを頻繁に送り続けているのです。

研究者らがHancitorの活動に関する数多くの技術レポートを公開していますが、主にマルウェアとその機能に焦点を置いています。しかし、この種の攻撃は、限定的な被害者層からどのようにして利益をあげ続けているのでしょうか。Hancitorマルスパムの活動において、不正アカウントや実在する企業の侵害されたインフラストラクチャがどのように使用されているかは、ほとんど明らかにされていません。攻撃者が活動し続けている理由について理解するには、攻撃者の戦略について理解する必要があります。

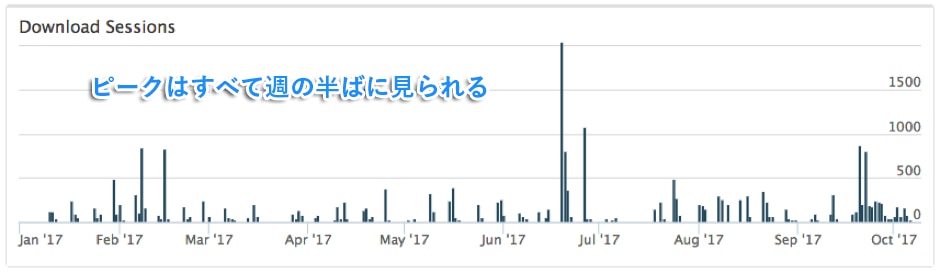

Hancitorマルスパムが幅広い対象者に送信される事例は、毎月数百件発生し続けています。次の図は、弊社の脅威インテリジェンス プラットフォームであるAutoFocusから抽出されたデータを示しています。このデータは、2017年1月以降、Hancitorマルスパムがどれくらいの頻度で検出されたかを詳細に示したものです。

図1: 2017年1月以降のHancitorのダウンロードセッション数

AutoFocusのデータから、この活動の背後にいる攻撃者は、月曜から金曜までの週5日間活動を実施していることが推測できます。電子メールの送受信量は、多くの場合、週の半ばに急増しています。これは、多くの人々同様の一般的なビジネスのスケジュールです。

活動の歴史

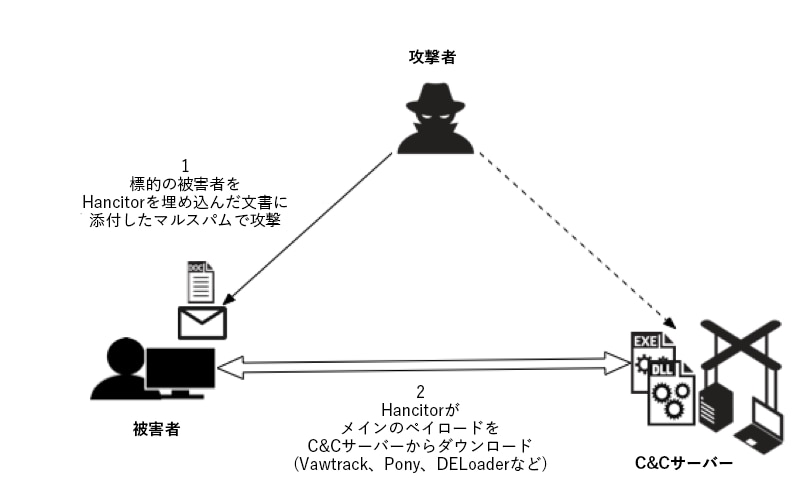

この数年間、Hancitorマルウェアは、マルスパムの活動において電子メールの添付ファイルとして配信されていました。図2で示されているように、このマルスパムで使われているMicrosoft Word文書はPony、Vawtrak、DELoaderなどの他のマルウェアもダウンロードしていました。

図2: Hancitorは標的の被害者によって電子メールの添付ファイルとしてダウンロードされる

Hancitorの活動が戦略を更新

これまで攻撃者は、電子メールの添付ファイルを使用することで、被害者に感染されることに成功していましたが、ここ数年、電子メールのフィルタリング機能は進化し続けています。最新の企業向けのセキュリティ ソリューションは、電子メールの添付ファイルにもしっかりと焦点を合わせており、悪意のある文書も簡単に検出でき、攻撃の成功率を減らしています。

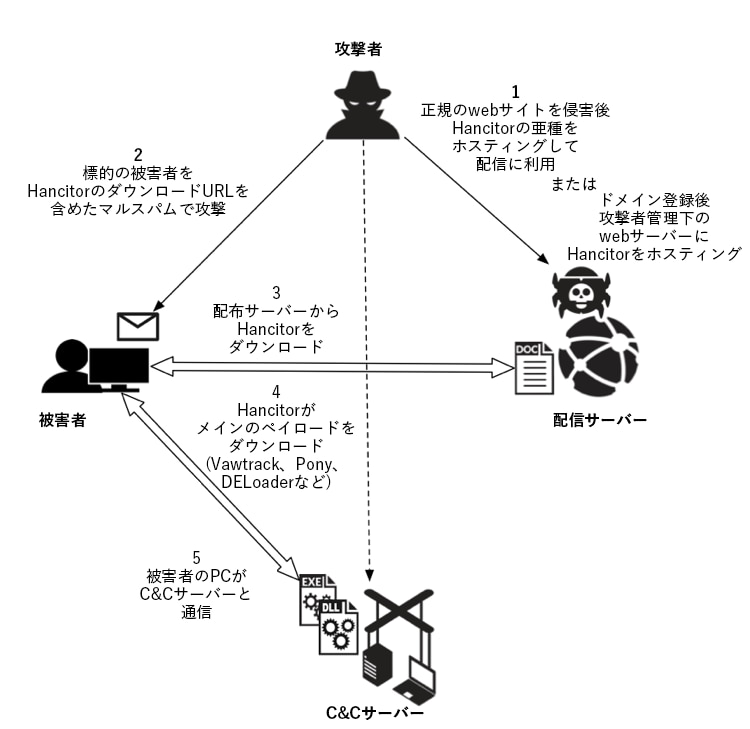

Hancitorの背後にいる攻撃者は、2016年末以降、検出の回避率を向上させるために感染プロセスに新たな段階を追加しています。添付ファイルを使用する代わりに、電子メールにHancitorベースの文書をホスティングする配信サーバーへ誘導するリンクを埋め込んだのです。図3は、最新の活動において、Hancitorの配信に用いられている手法の概要を示しています。この活動では、配信サーバーが継続的に使用されており、新たな攻撃が成功している様子を表しています。

図3: 配信サーバーを使用してHancitorを配信する最新の方法

図3で示されているように、悪意のあるHancitor文書は、世界中のさまざまな地域に存在する侵害されたWebサーバーやさまざまなホスティング プロバイダの不正アカウントでホスティングされています。攻撃者は、特定のマルスパム実行用の配信サーバーを設置した後、ボットネットを使用して、Hancitor Word文書へのリンクが含まれたマルスパムを送りつけます。このマルスパムは、さまざまなテンプレートを使用して、実在する企業に成りすまします。多くの場合、請求書、eFaxメッセージ、UPSやFedexの配送通知などを装います。被害者が電子メールに埋め込まれたリンクをクリックすると、Hancitor文書が被害者のコンピュータに送信されます。

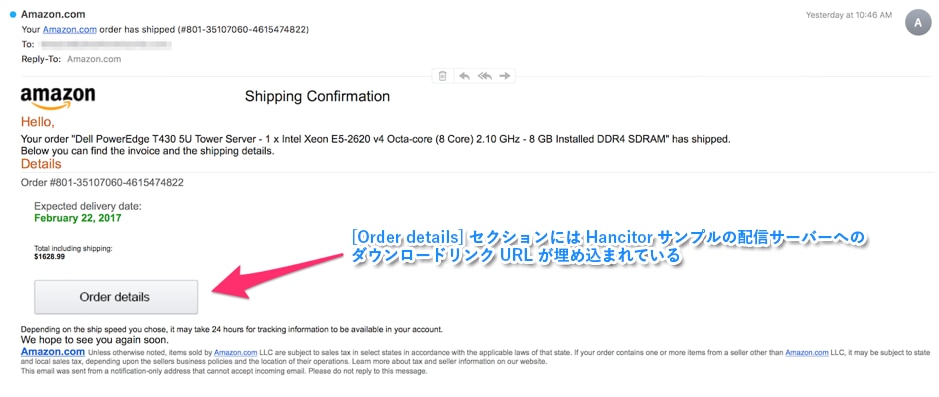

図4は、2017年2月に確認された、HancitorをダウンロードするURLが埋め込まれたマルスパムの例を示しています。この特定の例では、Amazonの配送通知を装っていました。もちろん、これはAmazonから送信されたものではありません。攻撃者は、本物のメールだと信じさせるおとりとしてAmazonの配送通知を利用しています。

図4: 2017年2月に確認されたHancitorマルスパムの例

従来は、これらの電子メールのリンクにはURLの一部として被害者の電子メール アドレスが含まれており、base64やその他のエンコーディングによって難読化されている場合もありました。これにはおそらく、被害者がHancitorのサンプルを思惑どおりにダウンロードしたかを追跡する意図があるものと思われます。今年確認された2つの例を示します。

- hxxp://[distribution server domain name]/api/getn.php?id=[base64-encoded string representing recipient's email address]

- hxxp://[distribution server domain name]/f.php?sik=[recipient's email address in plain text]

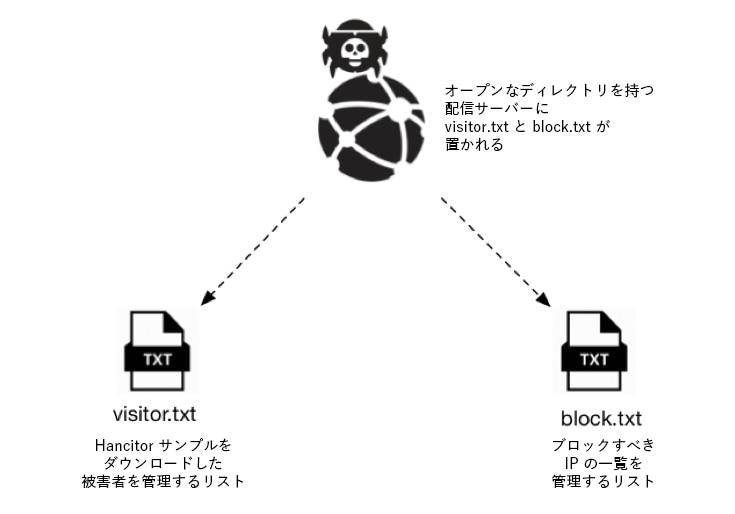

私たちは、配信サーバードメインの調査時に、2つのテキスト ファイルvisitor.txtとblock.txt (図6)をホスティングするオープン ディレクトリを発見しました。visitor.txtファイルは、そのサーバーでホスティングされているHancitor Word文書のすべてのダウンロードを追跡するようです。block.txtファイルは、ブロックする必要があるIPアドレスを追跡するようです。block.txtファイルの多くのIPアドレスがAmazon AWSサーバーに解決されました。私たちは、攻撃者がこのリストを使用して、マルウェアを分析することがわかっているIPアドレスにコンテンツを提供しないようにすることで、セキュリティ ベンダーやリサーチャーが実行する自動システムによる分析を阻止しているのではないかと睨んでいます。

図5: Hancitor文書をホスティングする配信サーバーのテキスト ファイル

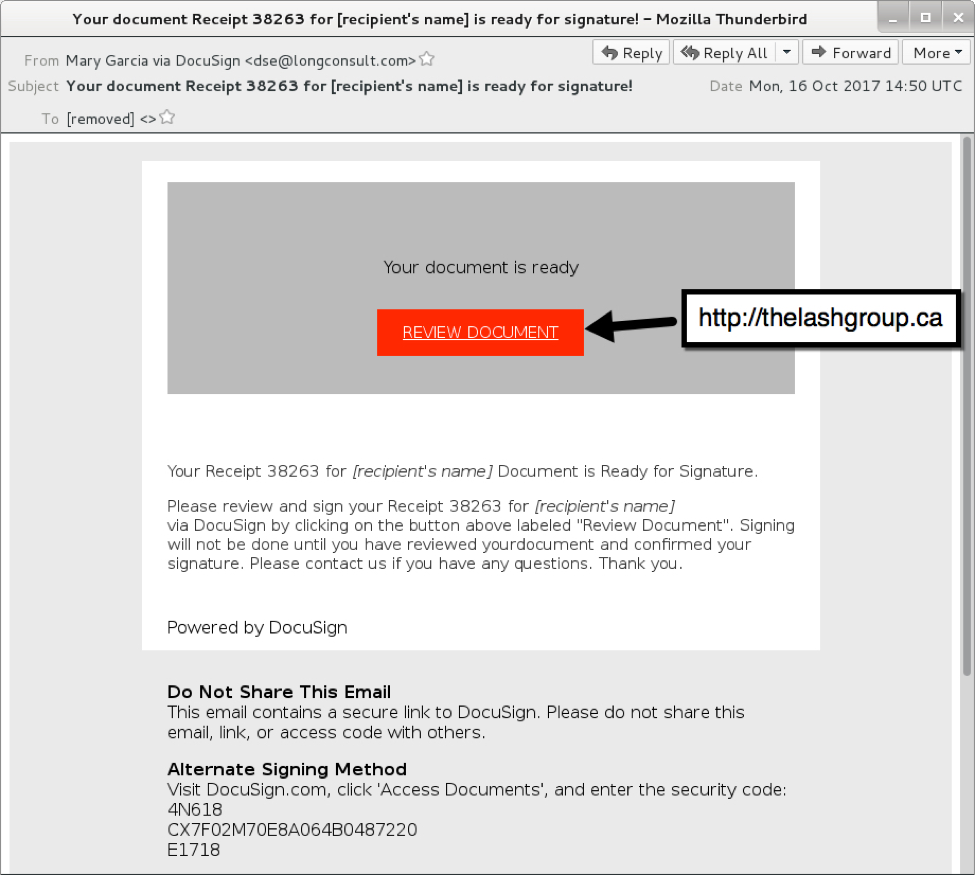

2017年10月初め以降、一般的に、これらの配信サーバーは、ホスティング プロバイダの不正アカウントを使用して設定されています。2017年9月から11月までの間に送信されたHancitorマルスパムのリンクの中には、URLにテキストが追加されていなくてもこれらのドメイン名に解決されるものがありました。図6は、その一例を示しています。

図6: 2017年10月に確認されたHancitorマルスパムの例

この数週間、このマルスパムのリンクは、カスタムのエンコーディングを使用して、URLに含まれる受信者の電子メール アドレスを偽装しています。

配信サーバーの特徴

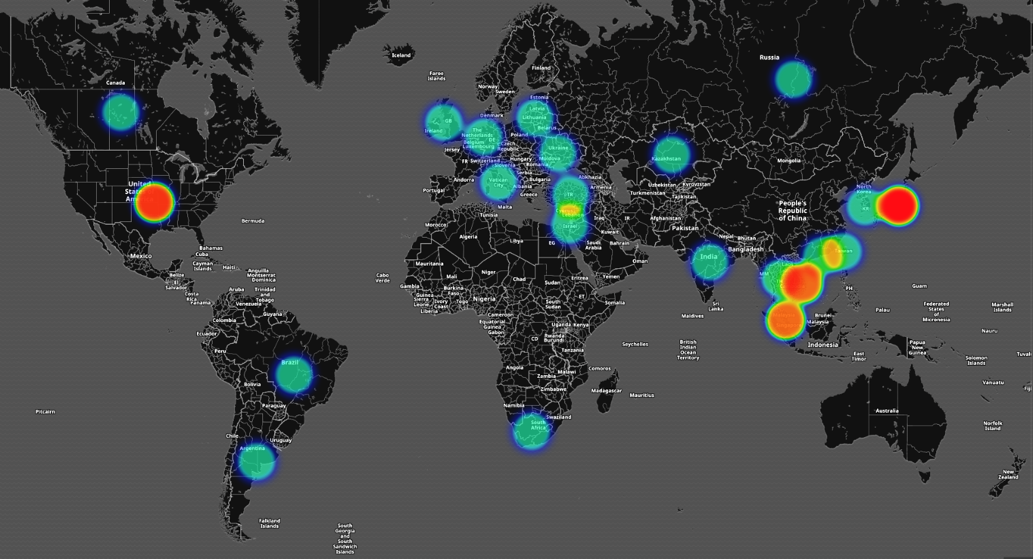

私たちは、Hancitorマルスパムの背後にいる攻撃者が侵害されたサーバーをどのように活用しているかを踏まえながら、侵害されたサーバーの件数と地域を調査しました。次のヒート マップは、影響を受けた国の詳細について示すものです。1年を通して存在が確認される配信サーバーは全世界に存在しています。配信サーバーの多くが米国に存在していますが、米国内のサーバーでは、多くがホスティング プロバイダでホスティングされている不正アカウントが使用されています。これに対して日本を含むその他の国の配信サーバーでは、その大半で、実在する企業に属している侵害されたサーバーが使用されています。

2017年1月から9月までのデータによると、Hancitorベースの感染に使用された侵害されたドメインの大多数がアジア地域に存在し、日本でも多く確認されてています。侵害された大半のサーバーは、各国の地元の企業が所有するものです。特定の地域に比べて取り立てて脆弱な地域はありませんが、2017年の現時点までに確認されたドメインから、アジア地域の組織、特に中小規模の企業が、関連マルウェアをホストするためにHancitor活動によって悪用されやすい脆弱なサービスを実行している可能性が高いと推察できます。

図7: 2017年の現時点までに判明した世界各国のHancitor配信サーバー

| 国 | 配信サーバー数 |

| アメリカ | 197 |

| 日本 | 23 |

| ベトナム | 13 |

| シンガポール | 12 |

| ロシア | 7 |

| ブラジル | 6 |

| マレーシア | 6 |

| 香港 | 5 |

| 南アフリカ | 4 |

| タイ | 4 |

| インド | 2 |

| アイルランド | 2 |

| カザフスタン | 2 |

| 台湾 | 2 |

| トルコ | 2 |

| ウクライナ | 2 |

| アルゼンチン | 1 |

| カナダ | 1 |

| ドイツ | 1 |

| イスラエル | 1 |

| イタリア | 1 |

| オランダ | 1 |

| 韓国 | 1 |

| リトアニア | 1 |

| イギリス | 1 |

表1 – 国別の配信サーバー数

2017年12月現在、Hancitor Word文書は、ほとんどがホスティング プロバイダの不正アカウントを通じて配信されています。ただし、感染後の活動中に、Hancitorは追加の配信サーバーから追加のマルウェアをダウンロードします。これらの感染後の配信サーバーは、この活動によって侵害された正規のWebサイトでもあり、Hancitorベースの感染トラフィックが持つこの特徴は、私たちがHancitorの追跡を開始して以来、一貫しています。

侵害されたサーバーに共通するサービス

Webサーバーとその他の関連サービスは別として、侵害されたほぼすべてのドメインがPureFTPdまたはProFTPdサービスを実行していました。これは、Hancitorマルスパムの背後にいる攻撃者が、脆弱なバージョンのFTPアプリケーションが動作しているサーバーを標的にした可能性があることを示唆しています。ただし、これ以上のデータがないため、断定的な発言はできません。

最近の進展

Hancitor活動は依然として進化を続けています。Unit 42のリサーチャー、Brad Duncanが最近、2017年10月16日のHancitorマルスパムの動きについて解説しています。その時点では、配信サーバーからのWord文書はDDE攻撃手法を用いていました。この場合、HancitorはWord文書から完全に分離され、別個のマルウェア バイナリとしてダウンロードされていました。これにより、一連の感染イベントに別の配信サーバーが追加されました。

DDE攻撃手法は、電子メールを介してマルウェアを大量配信するための手法として他の攻撃者の間にも広がっています。しかし、2017年11月までに、Hancitorは再びWord文書のマクロを使用するようになりました。

結論

この活動の重要な要素は、ホスティングプロバイダを悪用することによる活動期間の長さです。この状況については、以前にも報告しています。もう1つの重要な要素は、攻撃者がそのマルウェアをホストするための脆弱なサーバーが世界中で利用可能な点です。これらは、Hancitorマルスパムの戦略における基本的な要素です。このブログ記事で説明したとおり、この活動の背後にいる攻撃者はマルウェア配信手法を微調整しており、その戦略には進化が見られます。

セキュリティのベストプラクティスを無視し、古いバージョンのWindowsを実行しているような企業が被害者となっています。そのため、標的とする被害者層がある程度限定されているにもかかわらず、Hancitor活動は2017年のこれまで、長く姿を消すこともなく活発に続いています。これは、現在の戦略が依然としてコスト効率が高く、有効であることを示しています。

私たちは、この活動に常に関心を払い、さらなる進展がないかどうかを追跡し続けていきます。パロアルトネットワークスのお客様は、弊社の次世代セキュリティ プラットフォームによってこの脅威から保護されています。

- Hancitorの最新サンプルは、WildfireおよびTrapsによって悪意あるマルウェアとして対処されます。

- AutoFocusユーザーは、Hancitorタグを使用して、このマルウェアのサンプルを特定できます。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得