This post is also available in: English (英語)

概要

最近Unit 42のチーム メンバーに詐欺師から電話がありました。本日はエイプリル フールですので、私たちがどのようにして詐欺師に協力するふりをして、その詐欺の手口を知ったか書くことにしました。

Unit 42のアナリストであるRobertに技術サポートを名乗る詐欺師から電話がありました。詐欺師の話では、Robertのシステムは侵害を受けており不法な活動をしているというのです。この詐欺はソーシャル エンジニアリングだけに頼るものでした。ソーシャル エンジニアリングは被害者に何かをさせるように、または情報を引き渡すように仕向ける技法ですが、今回の場合は、必要もないシステム保護サービスの対価として金を支払わせようとするものでした。ソーシャル エンジニアリングはサイバー犯罪やスパイ活動でよく使われていますが、今回の詐欺は電話で行われ、電子メールやソーシャル ネットワーキングによるものではありませんでした。

このブログは、頼んでもいないのに勝手にかかってきた電話に関する話をRobertの口から詳しくお伝えするものです。読んで頂くと、この詐欺の手口を垣間見ることができます。セキュリティ専門家向けですが、技術に詳しくない方でもこの種の詐欺で使われるソーシャル エンジニアリング技法に関して意識を持っていただければ幸いです。

注記:法執行当局が調査をしている間、このブログの一部、特にこの詐欺に関与しているドメインを編集しています。

詐欺

2016年3月30日の12:45 PM (EST)頃、私の自宅に電話があり、発信者IDは「1-161-565-4328」と表示されていました。ある人物が電話越しに挨拶をした後、ハッカーが私のWindowsシステムを感染させたと伝えてきました。ハッカーが私のシステムを利用して不法なことをしているので、私のシステムのクリーン アップする手伝いをするために電話をしているのだということでした。私は誰かが私のシステムを利用して不法行為をしたことにさも動揺し、驚いたように装い、教えてくれたことに対して大変感謝していると返答しました。相手は、この電話を技術担当者に転送して私のコンピュータをきれいにしてくれると言いました。

技術担当者はキーボードに付いている様々なキーについて説明をしてくれましたが、特にキーボードの左下隅にあるキーに注目しました。それぞれのキーを読みあげるように頼んできたので、私はCTRL、ALT、Windowsキーだと伝えましたが、実のところWindowsをオペレーティング システムとして走らせていません。Windowsキーと私が口にしたのを聞くと、技術担当者はWindowsキーを押したまま「R」キーを押すように指示をしてきました。さらに技術担当者は私に「ファイル名を指定して実行」ウィンドウにコマンドを入力させました。具体的には文字をひとつひとつ(レンチの「R」のような)頭音法を使ってすらすらと読みながら次のコマンドを入力させました。

eventvwr

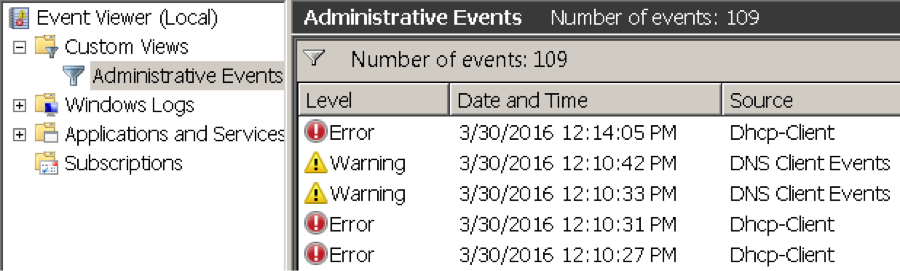

引き延ばすために、私は、仮想マシンとそのネットワーク インターフェイスのセットアップ中にそれを何度も読み上げました。開かれたイベント ビューアで[カスタム ビュー]、その後[管理イベント]をクリックするように指示され、オペレータは何が表示されたか尋ねてきました。図1に示す警告とエラー メッセージが表示されました。表示されたメッセージはすべて失敗した DNS ルックアップと DHCP 要求に起因していましたが、私のコンピュータが侵害されたことを確認したと伝えました。

イベント ビューア アプリケーションを閉じ、再度[Windows]キーと[R]を押し別のコマンドを実行するように指示されました。技術担当者は読み上げた別のコマンドを実行するように言いましたが、再びそのコマンドを口頭で何度も繰り返し、彼の時間を浪費させました。

iexplore www.support.me

技術担当者は何が表示されたか尋ねてきました。仮想マシンのネットワーク インターフェイスは正しく設定されていましたが、DNS設定を修正する必要があったため、技術担当者には、ページが到達不能なため、続行する前にインターネット接続の修復を手伝ってもらう必要があると伝えました。技術担当者は、インターネット接続の修復を手伝える彼のスーパーバイザに電話を転送すると言いました。電話が転送されている間に、私はDNS設定を修正しました。

転送された相手は、再びイベント ビューア アプリケーションを開かせました。ここでも、すべての警告とエラーが私のコンピュータで問題となっており、それらを修正する必要がある、そうでないとコンピュータを失う可能性があると伝えました。「失った場合、私のコンピュータはどこに行ってしまうのですか、どうすればそれを見つけることができるのですか」と問いかけて答えました。私は一人で笑っていましたが、スーパーバイザは私の年齢と、親または私がコンピュータを所有しているかどうかを尋ねました。私は、28才であると言い、私がコンピュータを所有していることを明言しました。

彼にインターネット接続が修復したことを伝えて会話を続行すると、スーパーバイザはGoogleアプリケーションを開いて「www.support.me」と入力するように言いました。URLにアクセスすると、次のHTTP 301リダイレクションで示されるように「secure.logmeinrescue.com」にリダイレクトされました。

HTTP/1.1 301 Moved Permanently

Content-Type: text/html; charset=UTF-8

Location: https://secure.logmeinrescue.com/Customer/Code.aspx

Server: Microsoft-IIS/7.5

X-Powered-By: ASP.NET

Date: Wed, 30 Mar 2016 19:32:13 GMT

Content-Length: 174

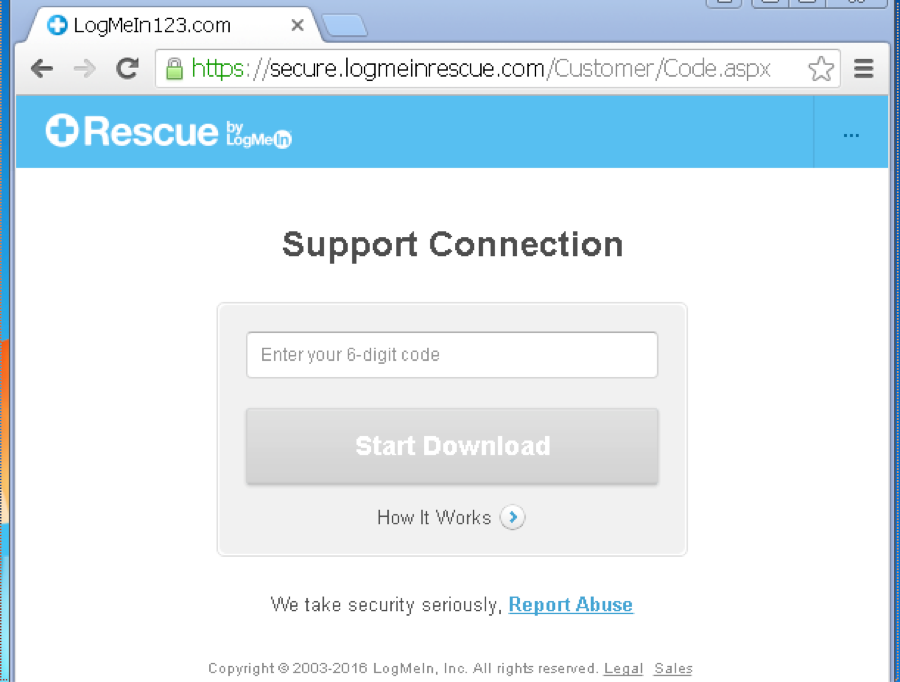

図2に示す、ブラウザに表示されたWebサイトには、技術担当者が私のシステムとやり取りできるようにするLogMeInアプリケーションをダウンロードするための6桁のコードを要求するフォームがあります。技術担当者は、6桁の番号242137を提示し、ファイル名が「Support-LogMeInRescue.exe」(SHA256: 3196ac75120fad5eed97801768d33e74f452194cf7ebd0dbf4775c53a052fe46)の最終的なアプリケーションをダウンロードし、そのアプリケーションを実行するように指示しました。

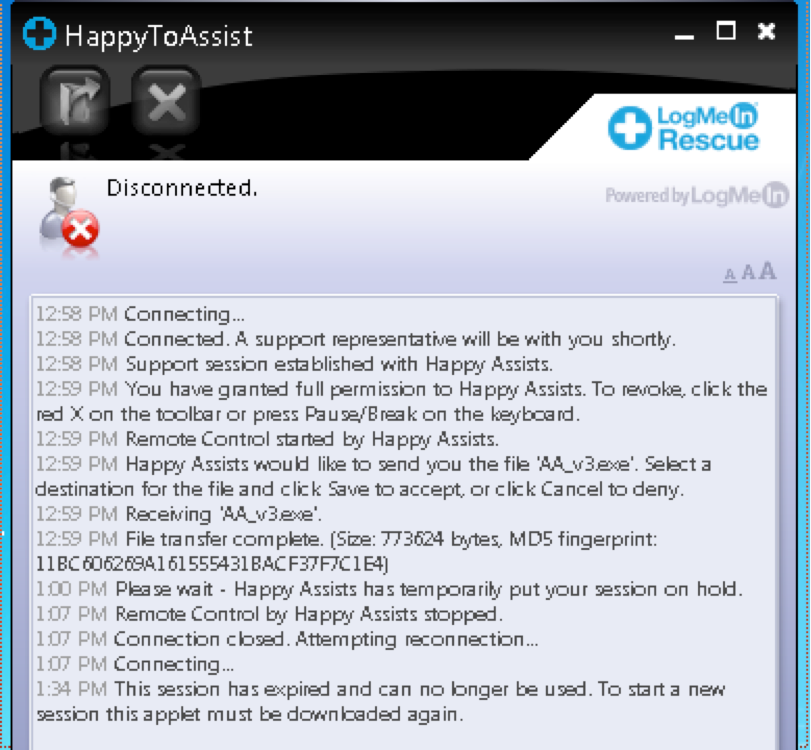

アプリケーションを実行した後、技術担当者はすべてのポップアップに対して[OK]をクリックするように言いました。WindowsのUACは、このようなアプリケーションの実行には注意する必要があると警告していました。アプリケーションはLogMeIn Rescueで、ITサポートがリモート システムとやり取りできる正規のアプリケーションです。しかし、この場合は、詐欺師がHappyToAssistというふさわしいタイトルのアプリケーションを使用して私の仮想マシンへのアクセス権を取得したのです。図3でわかるとおり、技術担当者はこのアプリケーションを使用して、「AA_v3.exe」(SHA256: 1831806fc27d496f0f9dcfd8402724189deaeb5f8bcf0118f3d6484d0bdee9ed)という名前のファイルを私のシステムへ転送しました。

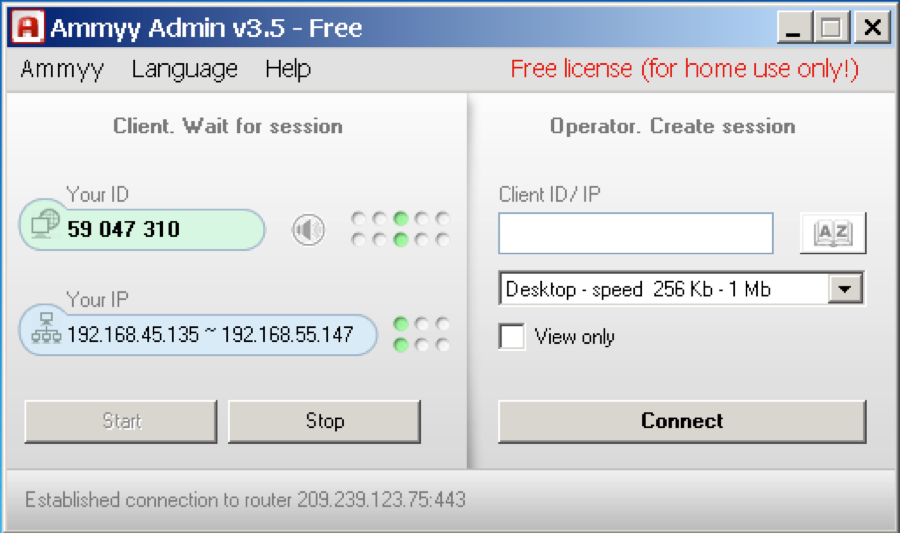

その後、技術担当者は、図4に示すAmmyy Adminツールの亜種である“AA_v3.exe”実行可能ファイルを実行しました。

その技術担当者は、このツールを使用して、別のファイル(“Route Tracer.bat”という名前のバッチ スクリプト)を

送しました。このバッチ スクリプトは、私のコンピュータが侵害を受けたと私に示すためのさらなる試みであり、その技術担当者はそのアプリケーションによって私のシステム上の現在の活動が表示されると話しました。

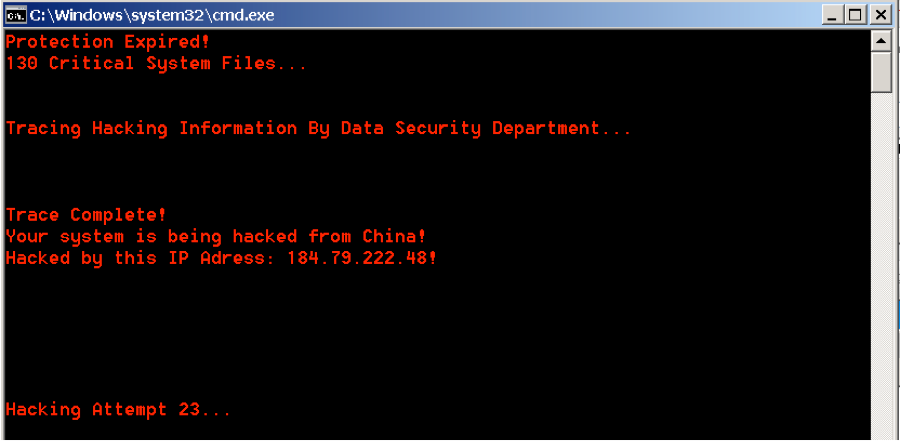

このバッチ スクリプトの出力によれば、私の仮想マシンは、現在米国内のワイヤレス プロバイダに属しているIPアドレスから中国によってハッキングされていました。私は、なぜ中国が私のコンピュータをハッキングしているのかをその技術担当者に尋ねると、彼は私の銀行情報にアクセスするためだと言いました。

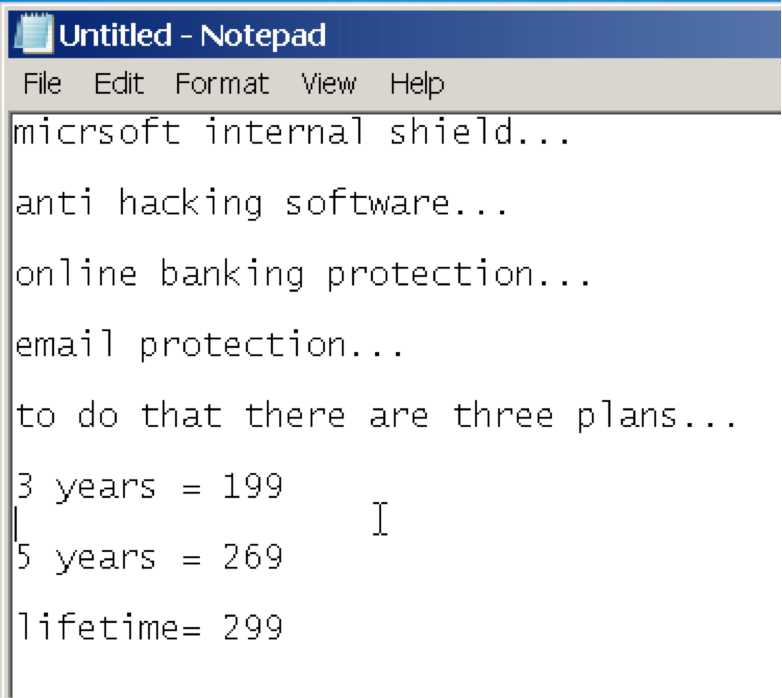

この時点で、この技術担当者はセキュリティの専門家からプロのセールスマンへと変身し、メモ帳アプリケーションを開いて、システムをクリーンアップするために彼らが提供するサービスを入力しました。図6に示すように、この時点でこのセールスマンは、3年間、5年間、またはその全使用期間に対する199ドルから299ドルまでの価格の3つのシステム保護サービス プランを提示しました。

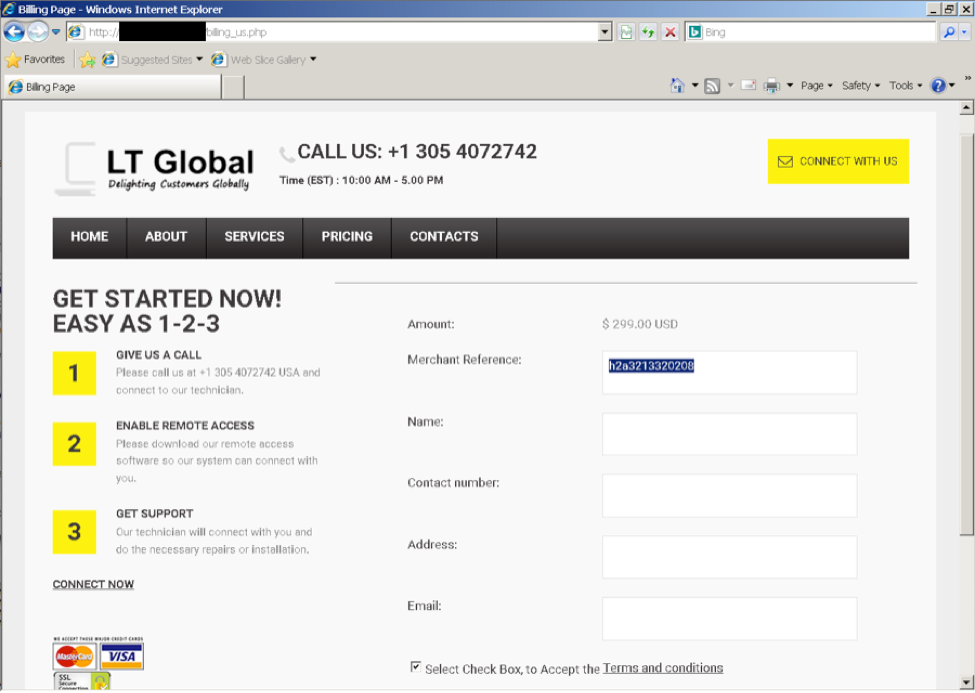

私はそのセールスマンに、このようなことが再び起こらないようにしたいため、全使用期間に対するプランを購入したいと伝えると、彼は、ご親切なことにInternet Explorerウィンドウを開いて、請求ページまで表示してくれました。その請求ページ(図7参照)は、http://[編集済] /billing_us.phpでホストされています。

この時点で、私の仮想システムに接続しているアダプタを切断し、技術担当者(セールスマン)から私のシステムへのアクセスが実際に削除されました。私は、彼に、私のシステム上のマルウェア分析ツールのアイコンを認識できるかどうか尋ねました。電話の向こうでカサカサいう音がし、カチッという音がしてその人物が電話を切りました。

この電話での会話を続けている最中に、私のチーム メンバーの数人が、別のチャット ウィンドウで進行状況を楽しんでいました。私がこの詐欺師の活動を文書化しているときに、同僚のSimonはこのサイトの背後にいる可能性がある人物を調査しました。

帰属

請求ページをホストしている[編集済]というドメインは、2014年2月28日に作成されています。これは、192.252.148.96というIPアドレスに解決され、そのドメインの作成時から現在に至るまで一貫してserver274[.]comというDNSネーム サーバ(NS)を使用しています。

このドメインの現在のWHOIS情報は、WHOIS保護サービスを使用して匿名化されていますが、2014年7月までは匿名されておらず、私たちは登録中に使用した情報を得ることができました。[編集済]ドメインの登録に使用した電子メール アドレスは、2つのソーシャル ネットワーキング アカウントと関連付けられており、私たちはそれらの両方を法執行当局に渡して、この人物のこの詐欺活動への関与の詳細な調査を提供しました。

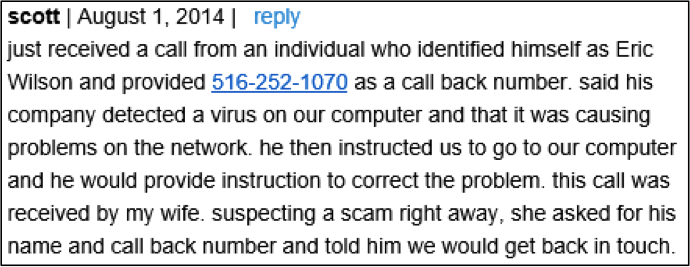

サイトarchive.orgの過去のキャプチャ画像を見ると、このドメインの履歴を通してサイトのコンテンツは基本的に同じであることがわかります。このWebサイトには現在、連絡先電話番号として「(305) 407-2742」(図8)が掲載されていますが、2016年より前は別の番号「(516) 252-1070」(図9)が掲載されていました。

被害者

このドメイン[編集済]と、上記の両方の番号を検索すると、サポート詐欺電話についての報告がいくつも見つかります。そのどれもがこのサイトを参照しているか、これらの番号をコールバック番号として参照しています(図10)。

この電話では被害者に対し、支払い時に事業者参照コード「my computer」を入力するよう指示しました。これはアフィリエイト コードとして使用されたとも考えられますが、コールバック番号が記載された報告を読むと、この詐欺がアフィリエイト型モデルを用いている可能性はないでしょう。

終わりに

このブログの読者が、今回取り上げたような技術サポート詐欺に引っかかるとは考えられません。セキュリティ意識の高い個人であれば、システムが侵害されているかどうか確かめるために詐欺師が使った手口がいかにばかげているかすぐに気付くはずですし、そもそも自分のシステムにリモート管理アプリケーションをインストールすることなど許可しないでしょう。しかし残念ながら、こうした詐欺師はそこまでの技術知識を持たない個人を餌食にします。そして、このような個人がこの種の詐欺の餌食になってしまうと、数百ドルをだまし取られてしまうことが多いのです。

詐欺師が会社に電話をかけてくることはないでしょうが、組織においても、認証されたリモート管理アプリケーションしか自社ネットワークで実行できないよう制限する管理体制を整備することをお勧めします。Palo Alto Networksは、今回の詐欺で用いられたAmmyy-adminやLogMeIn Rescueをはじめ、App-IDによって93個の固有のリモート アクセス アプリケーションを識別しています。万が一このような詐欺の被害に遭った場合に備えて、リモートアクセスApp-IDを使用してこれらのツールが自社ネットワークで実行されないようブロックするとともに、ユーザー ベースを保護することを推奨します。

また、Palo Alto Networksプラットフォームで保護されない個人の場合には、FTCから、この種の技術サポート詐欺を見破る方法やFTCへの苦情申し立て方法を説明した消費者向けガイドが提供されています。この詐欺については当社からFTCに連絡済みで、関連情報もすべて提出済みです。さて、今度エイプリル フールでだまされるのは誰でしょう? 詐欺師の方でしょうか?

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得