This post is also available in: English (英語)

概要

これで3回目となるUnit 42のサイバー犯罪のアンダーグラウンドに関するブログ シリーズですが、今回、若干違ったアプローチをとります。ネット上の、ある実際の攻撃から得たデータを足掛かりに、その攻撃から出た証拠を用いて、アンダーグラウンドのフォーラムやそうしたフォーラムを利用する攻撃者へと逆にたどって行きます。

私たちは、既に調査した攻撃から始めるのではなく、第三者のリサーチによるレポートについて検討しました。このレポートは、Adwindマルウェアのサンプルを、特定のコマンド&コントロール(C2)ドメインと関連付けており、さらにまばらながらもその他多数のドメインと関連付けています。

Autofocusを使って、私たちは同じC2に関して十数個のサンプルを新たに発見したものの、そのほとんどがLuminosityLinkリモート アクセス ツール(RAT)でした。LuminosityLink RAT自体、最近、Unit 42のレポートの対象となっていました。RAT(リモート アクセス ツール)は合法的なユーティリティであると擁護されることも時としてありますが、実際のところ、ほとんど多くの場合、非合法的な不正アクセスを目的として、マルウェアに感染したシステムを制御するために使われています。そこから、私たちは関連のあるインフラストラクチャ、そしてアンダーグラウンドのフォーラムへと潜入し、どんなつながりが見つかるかを調べました。

コマンド&コントロール インフラストラクチャの関連付け

C2ドメインをさらに5個突き止めたところ、これらは著名なAdwindサンプルと同じ命名方式と文脈的に関連があるものの、ダイナミックDNSのルート ドメインには別のものを使っていました。こうしたことから、さらに新たなIPアドレスにたどり着きましたが、これらは別の既知のマルウェア用C2と関連がありました。直接的な関係のあるものに関して、これらのC2だけが関連性を持っているだけでなく、現在こうしたIPアドレスに帰着されることが確認されているほとんどのC2も、すべて、類似のダイナミックDNSサービスを利用しているようでした。

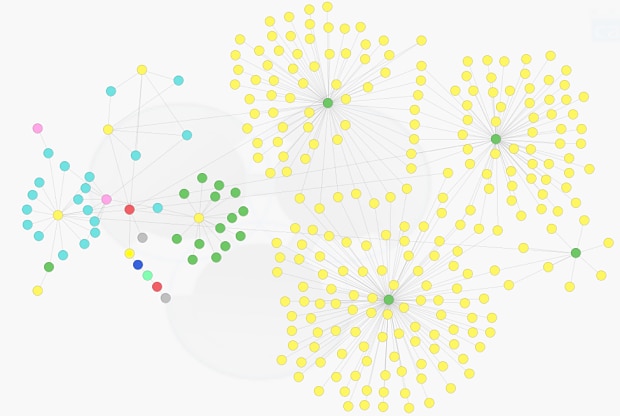

図1は、ダイナミックDNSのC2の集団(右)が、最初のC2調査と関連付けられているIPアドレス(左)に帰着していることを示しています。Autofocusにおける数千ものファイルがこのインフラストラクチャに関連していて、それらのいずれものがマルウェアであることが分かりました。

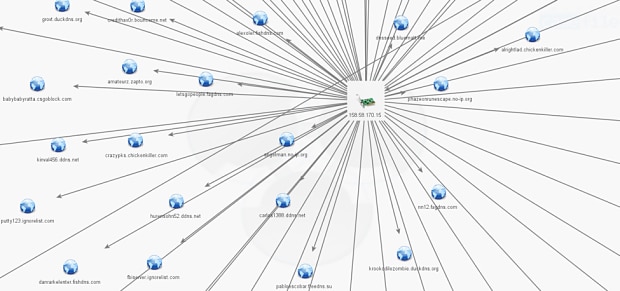

関連するC2ドメインには、当事者のドメインおよびセキュリティ侵害を受けたと思われるドメインがほんの一握りあるほかは、ダイナミックDNSが圧倒的多数を占めていました。こうしたダイナミックDNSのプロバイダーには、悪用された正規の商用サービス(NoIP、DynDNSなど)のほか、意図的に誤解させようとするサービスまたはアンダーグラウンドのサービス、あるいはその両方と思われるもの(alcatelupd[.]xyz、appleupdate[.]xyz、fagdns[.]netなど)も含まれています(図2)。

私たちがこのインフラストラクチャ上で確認したマルウェアは、ほとんど独自のコモディティ型RATであり、例えばDarkComet、DarkTrack、LuminosityLink、NJRAT、ImminentMonitor、NanoCore、Orcus、NetWireRAT、BabylonRAT、Remcos、ZyklonHTTP、SandroRAT、RevengeRAT、SpyNote、QuasarRATおよびHWormがあります。

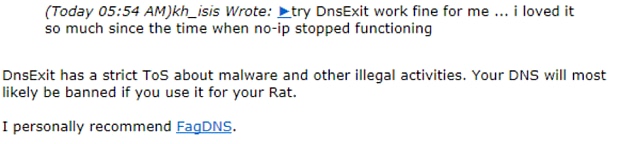

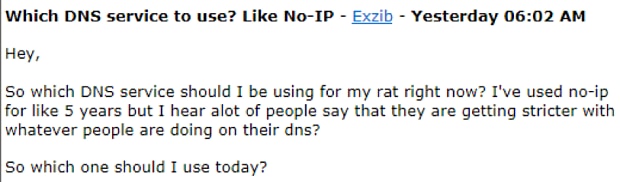

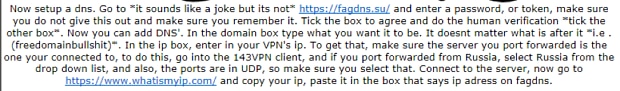

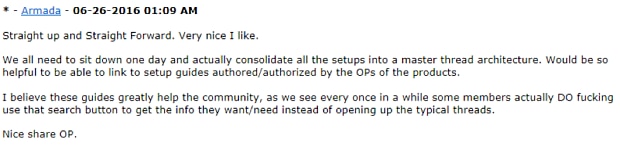

正規のダイナミックDNSプロバイダーを悪用すれば、攻撃者は迅速かつ使いやすい、信頼性のあるサービスを受けられますが、その一方で、悪用が見つかり、ダイナミックDNSプロバイダーに通報された場合に、インフラストラクチャをたちまち解体されてしまう危険性が伴います。そのため、胡散臭い自前のダイナミックDNSサービスの市場が生まれます。これらのサービスは、こうした悪用に目をつぶることをアンダーグラウンドのフォーラムで広告します。図3は、アンダーグラウンドのフォーラムの会員がそのようなサービスを、正規の商用サービス上で推奨している例です。

複数のドメインにまたがり、コンテキストに応じてリンクされたこのようなホストの集団が観察されました。例:

- amanghacker123.no-ip[.]biz

- amangkirkuki12.ddns[.]net

- dellboy27.eating-organic[.]net

- dellboy12.ditchyourip[.]com

- dellboy22.couchpotatofries[.]org

- indablood.ignorelist[.]com

- indahood.dynapoint[.]pw

- indablood.chickenkiller[.]com

- jmcoru.appleupdate[.]xyz

- jmcoru.ddns[.]net

- jmcoru2.fagdns[.]com

- jmcoru2.appleupdate[.]xyz

- jmcoru.alcatelupd[.]xyz

- jmcoru.fagdns[.]com

- machination.duia[.]in

- machination.xinvasion[.]xyz

- machination.dynu[.]com

- machination.xresurrection[.]xyz

- machination.fishdns[.]com

- nn12.chickenkiller[.]com

- nn12.fagdns[.]com

- nn12.fishdns[.]com

これは、グループの活動だけでなく、複数の攻撃者がこのインフラストラクチャを使用していることを示唆しています。それらのホストのいくつかは、この集団内ですでに特定された複数のIPアドレスを共有し、さらに活動に連携していることが判明しています。また、これにより、それらのC2の裏付けを取り、それらのコンテキストを堀り下げるために、以前のUnit 42の調査はLuminosityLink RATにまで拡大されています。

マーケットプレイス

次の疑問は、誰がこれらの動的DNSサービスを運用し、彼らがそれらをどこで販売しているかという点です。オープン ソース データとアンダーグラウンド フォーラムからの情報を使用して、これらのいくつかの点をつなぐことができます。

30代のスウェーデン人、Gustafは“ra4wvpn”を実行し、ドメイン、ホスティングおよびVPNサービスを提供しています。

カナダ人のJohn “Armada”も30代で、Orcus RAT (最近のUnit 42レポートのもう1つのテーマ)の背後にいる人物の1人であり、いくつかのC2ルート ドメインを所有し、アンダーグラウンド フォーラムで宣伝されている有料のDNSサービスを提供しています。

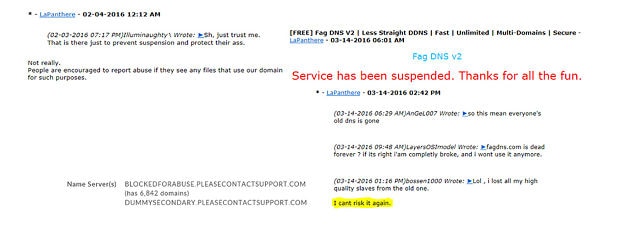

“LaPanthere”はfagdnsを実行しています。彼は、自分のサービスは不正使用を容認しないと主張しています(サービスが宣伝されている場所のコンテキストにも関わらず)。不正使用の場合、彼のISPはfagdns[.]comを停止し、彼は別の場所に登録されたfagdns[.]suを返しました。しかし、現在彼はやや弱気になっているようだとその評価が下がっています。

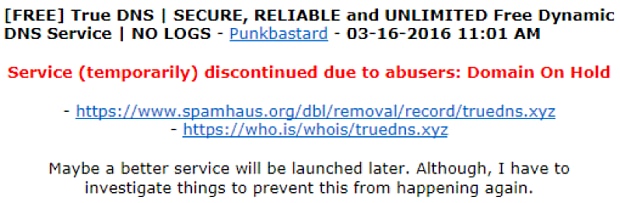

さらに、他のアンダーグラウンド プロバイダも同様の結末に直面しています。Punkbastardの無料サービスは、不正使用により彼のドメインがプロバイダに停止されたときに打ち切られました。

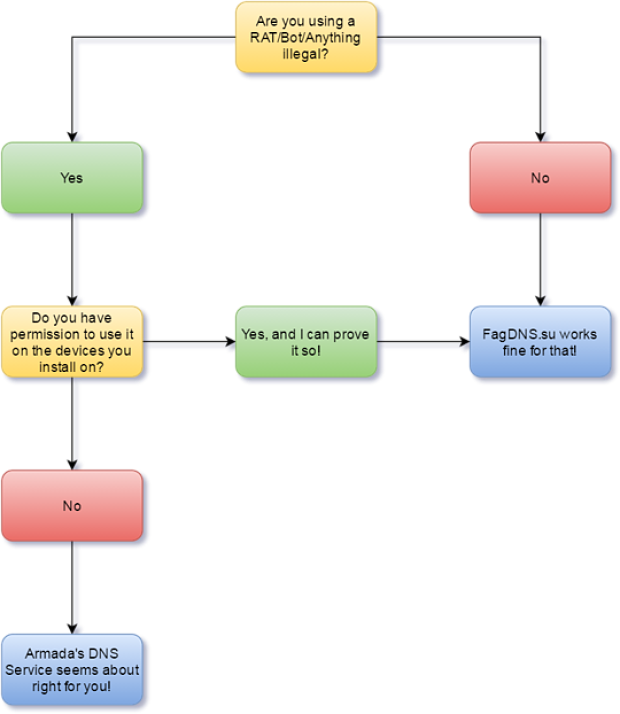

LaPanthereは自分のサービスをアンダーグラウンドのサイバー犯罪フォーラムで宣伝していますが、自分のサービスは合法だと強く主張しています。これは、違法な活動に関心のある人々が、有用なフロー チャートによって、カナダ人、Armadaの有料サービスを検討したがる可能性があることを示唆しています。

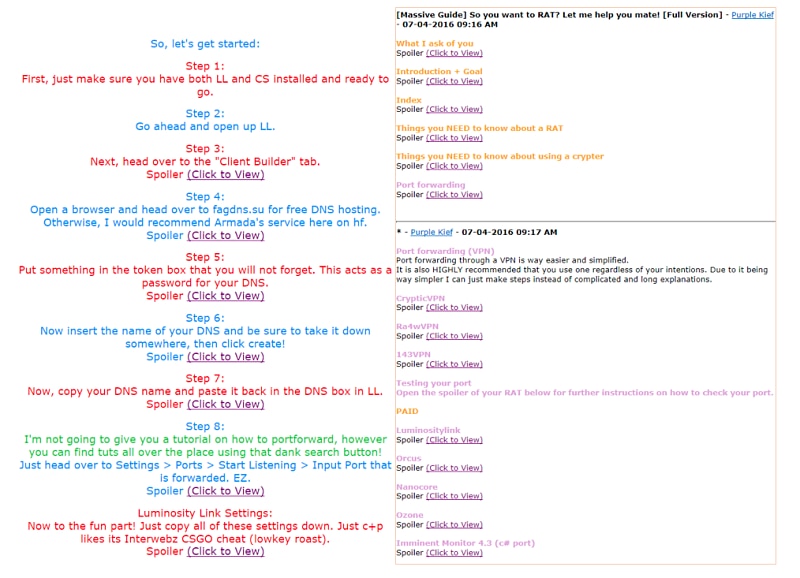

これら2つの動的DNSプロバイダのドメインだけでも、当社のAutofocusサービスで特定された約3000の固有なマルウェア サンプルによって接触されています。プロバイダがそれぞれのサービスをアンダーグラウンド フォーラムで宣伝しているのと同様に、他のフォーラム メンバーもアドバイスや段階的なチュートリアルを作成し、RATシステムのセットアップにおいて技術的に荒削りな悪党を支援しています。このトピックの詳細は、このシリーズのパート2で取り上げています。以下の図は、攻撃者が攻撃手法を共有するとともに、このようなサービスを売買することで、フォーラム内でいかに協力し合っているかを裏付ける証拠となります。

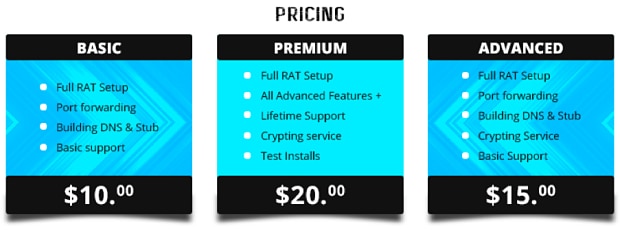

一部のフォーラムの攻撃者は、かなりの低価格で完全なセットアップ サービスを提供しています。

帰属

電子メール攻撃で広まりつつあるこの調査の発端となったC2と同じC2を使用するマルウェアが観察されました。これらは、企業と無料電子メール サービスのアドレスの両方を標的に含み、大量で無差別に見えました。各電子メールは16人の受信者に送信されました。攻撃活動全体を通じて、受信者リストはアルファベット順に1人ずつ進んでおり、彼らが単に、大規模な電子メール アドレス データベースを解析しているだけであることを強く示唆しています。

これらの電子メールは、ナイジェリアの正規の商業組織の電子メール アドレスから送信されていることがわかっています。実際の発信ドメインであるナイジェリアのIPアドレスで、偽装されていないことも確認されました。攻撃には、その組織を参照するコンテンツとファイル名が利用されていました。これは、侵害されたアカウントかシステム、または、おそらく内部関係者によるものだという可能性が高いと言えます。つまり、精巧さに欠けたごまかしのみのBusiness Email Spoofing (BES、ビジネス電子メールスプーフィング)とは対照的に、真のBusiness Email Compromise (BEC、ビジネス電子メール詐欺)の1つの例と思われます。

2015年に数日間登録された後、悪用のためにサスペンド状態になった、元のレポートのC2と同じ命名パターンを持つドメインが観察されました。WHOISは偽情報だったようですが、以下のような興味深い情報があります。

登録者名: Roger Lougheed

登録者の番地: 200 Florida Ave Tavernier, FL 33070

登録者の市区町村: Tavernier

登録者の州: Florida

登録者の郵便番号: 33070

登録者の国: Nigeria

登録者の電話番号: +1.3128699324

登録者の電子メール: jmcoru@yahoo.com

ナイジェリアに関する情報がここでも出現するだけでなく、登録者の電子メール アドレスは、Skypeアカウント“mikescotoru1”に転送されます。このハンドルは、少数のコーディング/マルウェア フォーラムで使用されています。“1”を除いた“mikescotoru”は、コンテキスト性の高いリンクを含む、その他のアンダーグラウンドのフォーラムで使用されています。

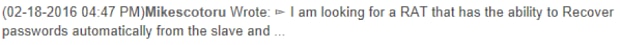

その他の投稿では、非常に基本的な質問がされていたり、マルウェア攻撃のための機能の購入が行われているため、このユーザーの経験が浅いことを示唆しています。ハンドル“jmcoru”はそれほど有名ではありませんが、このハンドルも、さまざまなアンダーグラウンドのハッキング フォーラムやWebサイト ホスティング フォーラムで使用されています。

結論

サード パーティのリサーチ レポートから調査を始め、Autofocusとオープンソース インテリジェンスを利用することで、悪意のある動的DNSサービスを運営し、経験の浅い攻撃者に攻撃のためのトレーニングやツールを提供する一連の攻撃者と、実在する攻撃との関連性を見つけることができました。

元のレポートは、これが「複数の商業組織および非商業組織を対象とした一連の持続型攻撃」であること、また観察された活動が「進化したAPT攻撃」の特徴を示していることを示唆しており、「小さなインフラストラクチャで実現された、小規模な標的型攻撃」の一環であると結論付けました。

弊社は独自のリサーチを通じて、この特定のマルウェアが上記のものではなく、経験の浅い、日和見主義的で金銭的な動機を持ったナイジェリアの犯罪者によるものと断定しました。元のC2の電子メール経由の攻撃サンプルを調査したところ、その受信者は、無差別に行われる大規模攻撃の標的の兆候を示していました。

インフラストラクチャの分析を行った結果、これがAPT攻撃の特性ではなく、アンダーグラウンド フォーラムの基本的な“サービス プロバイダ”の機能を提供していることがさらに判明しました。ここでは、スクリプト初心者に対するベスト プラクティスとチュートリアルの公開と、最も経験の浅いサイバー犯罪者候補にさえ、完全なRATシステム セットアップを提供するエンドツーエンドの完全なサービス運営が行われています。

このインフラストラクチャで発見された未知のマルウェアのレビュー時にご支援頂いた、Brandon LeveneおよびJeff Whiteの両氏に感謝の意を表します。

IOC

特定のC2ホスト名/IPに加え、複数のC2が存在する、複数の悪意のあるDNSプロバイダ/ドメインも突き止めました。

Palo Alto Networksのお客様は、次の方法で脅威から保護されています。

- WildFireは、このインフラストラクチャを使用するすべてのマルウェア サンプルを悪意のあるものとして正確に識別します。

- この調査で識別されたC2および悪意のある動的DNSプロバイダ ドメインは、脅威防御機能によって悪意のあるものとしてフラグ付けされます。

- AutoFocusユーザーは“AbusedDynamicDNSProvider”タグを使用して、既知の悪意のある動的DNSプロバイダでマルウェアを確認できます。

関連付けられたIOCのコピーは、ここからダウンロードできます。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得