This post is also available in: English (英語)

概要

弊社は、250 を超える組織、600 を超えるインシデントから集めたインシデント データをもとに、年次調査を行いました。本レポートはセキュリティ侵害をめぐる情勢について Unit 42 の視点を提供するものとなっています。

脅威アクターはスピード、規模、巧妙さ、いずれの面でも勢いを増しています。このため、迅速、包括的、積極的な防御が求められています。

2024 年 Unit 42 インシデント対応レポートで私たちは、脅威アクターやアクティブな攻撃から何百もの組織を防御面で支援するなかで収集したデータを提示しています。本データは、組織が攻撃対象領域 (アタック サーフェス) を効果的に防御する方法についての洞察を提供します。

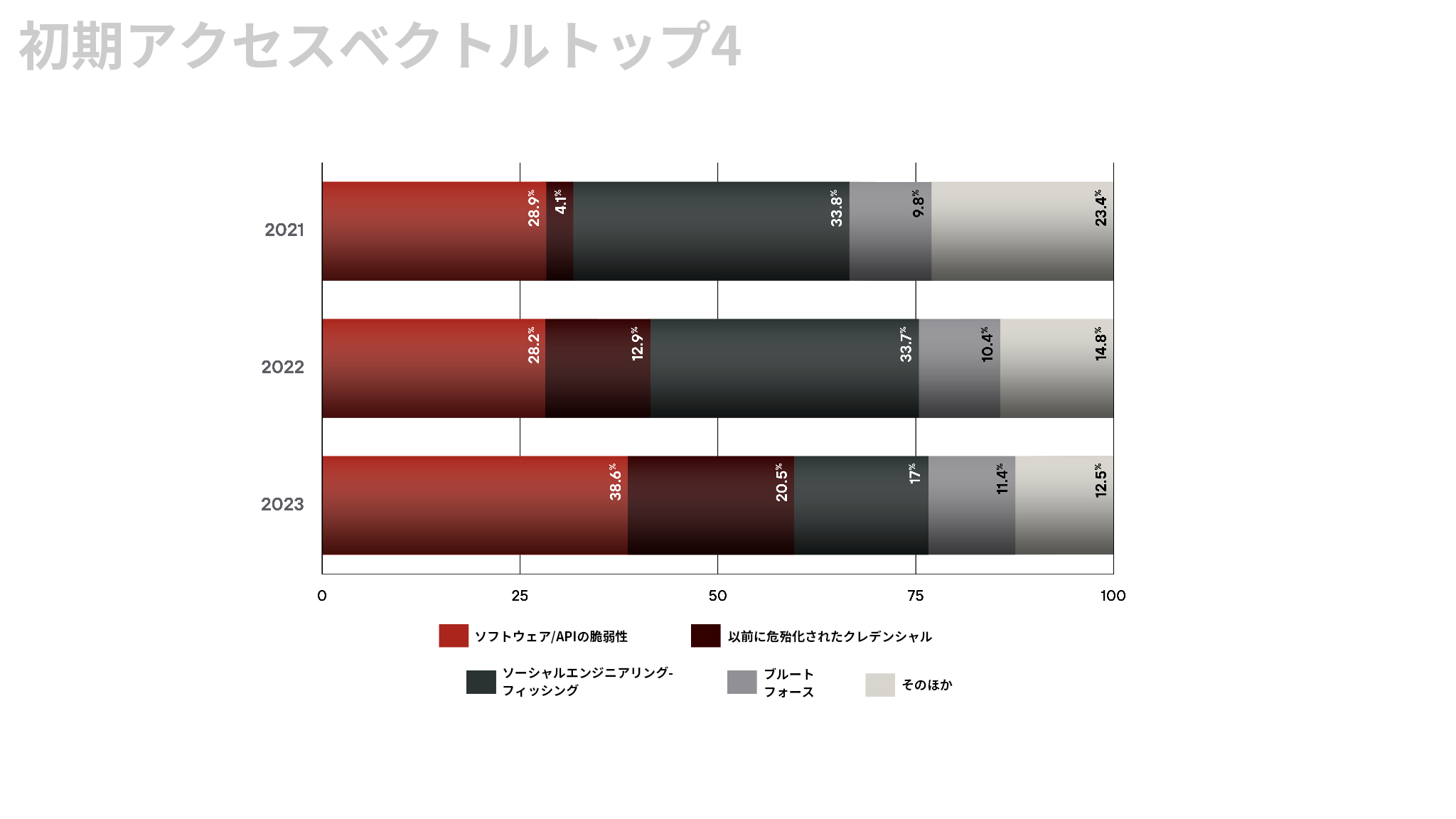

2023 年は脅威アクターの戦術が目に見えて進化しました。弊社が対応したインシデントのうち、初期侵入ベクトルとしてインターネットに露出した脆弱性の大規模なエクスプロイトが使われた事例は、2022 年には 28% でしたが、2023 年は 39% にのぼりました。脅威アクターらは以前と変わらず、危殆化したクレデンシャル (認証情報) を盗み、利用しています。マルウェアのドロップにフィッシングを利用している観測例は減りましたが、フィッシングは依然、IT サポートやパスワード リセット プロセスの悪用、セッション トークンの窃取などの多くの侵入手法で使用されています。

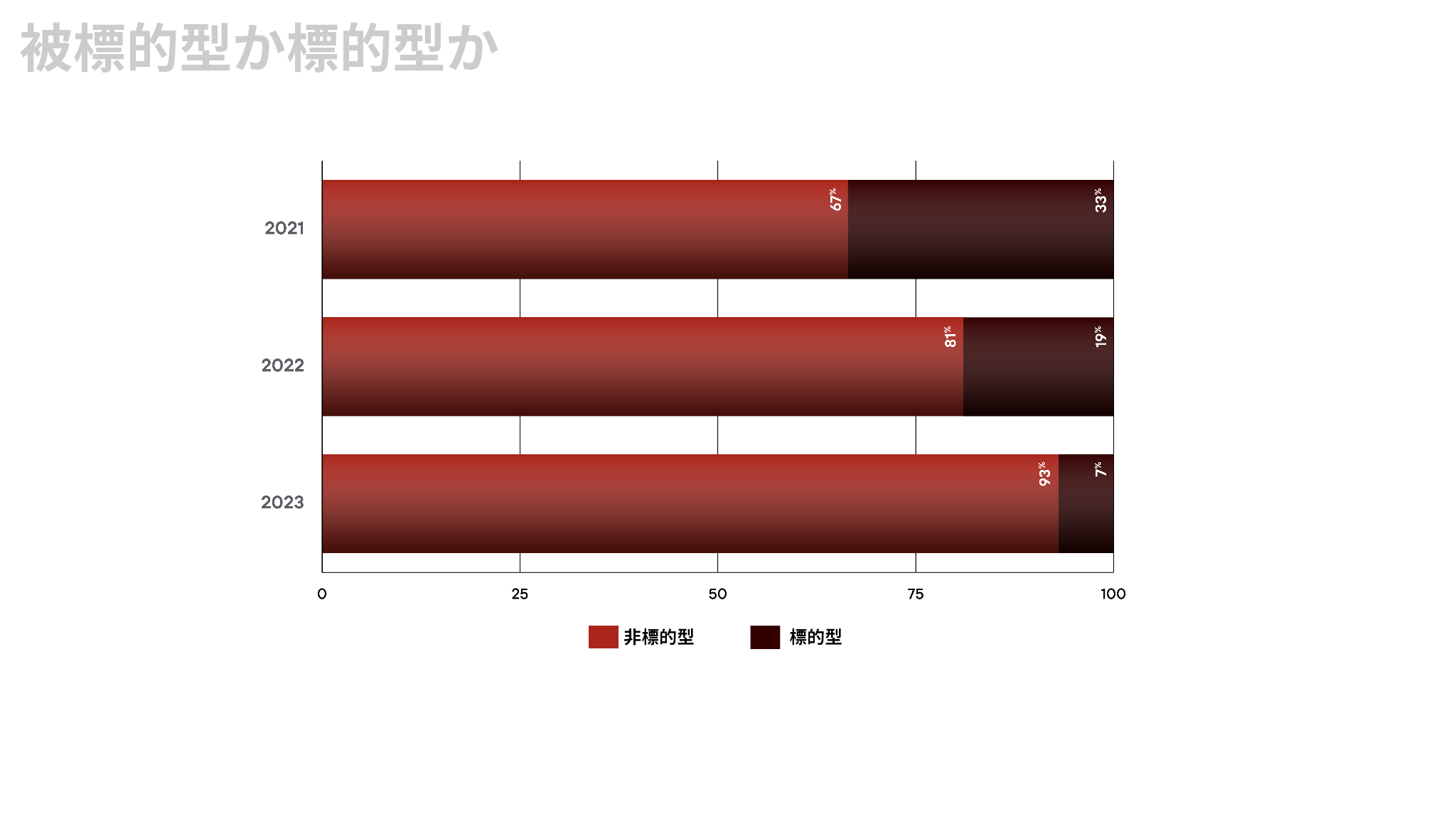

昨年は「グラブ&ゴー (データを手当たりしだい掴みとって逃げること)」の振る舞いも見られました。インシデントの大半で、攻撃者は特定の情報を探しておらず、とにかくできるだけ大量のデータを漏出しようとしていました。このことは、標的型窃取よりもスピードや規模を優先する傾向の増加が続いていることを示しています。

今の攻撃者は、データを慎重に選択するのではなく、できるだけ多くのデータをすばやく集め、漏出させた後でゆっくり見直しています。場合によっては、脆弱性のエクスプロイトもデータの窃取も自動化されています。このアプローチは、攻撃者が前年までより攻撃プロセスの早い段階でデータを漏出させる傾向とも一致しています。

『2024 年 Unit 42 インシデント対応レポート』からの注目ポイント

より高度な攻撃者らの初期アクセス取得手法が変わった

高度な脅威アクターの間では明らかな戦略の変化が見られます。このことは、初期アクセス取得手法の変化から見て取れます。

- 過去 1 年でソフトウェアや API における脆弱性の悪用は目に見えて増加し、こうした悪用を好んで使う攻撃者らは増えつづけてきました。こうした脆弱性の初期アクセス ベクトルとしての悪用は、2022 年には 28.2% であったのに対し、2023 年には 38.6% に増加しています。この大幅な増加は、攻撃者が今何に注力しているのかを示しています。

- 同時に、危殆化したクレデンシャルも初期アクセス ベクトルとして増えています。同期間、危殆化したクレデンシャルの使用は 12.9% から 20.5% へと増加しました。2 年前まで振りかえると、これは 2021 年の 5 倍以上に拡大しています。法執行機関と民間セクターが連携してテイクダウンの取り組みは行っていますが、窃取されたクレデンシャルのマーケットプレイスは依然として活気を保っています。

- フィッシングは減少している…かも。2022 年のインシデントで初期アクセスに占めるフィッシングの割合は 3 分の 1 でしたが、2023 年にはわずか 17% に減少しました。この減少は、サイバー犯罪者らがより技術的に進歩した (そしておそらくより効率的な) 侵入方法へと適応してきたことから、フィッシングの優先順位が低下した可能性を示唆しています。

私たちの観測から、これらは (とくにより高度な脅威アクターにとって) 戦略的な変化であると考えられます。彼らは、従来のインタラクティブなフィッシング キャンペーンから、システムの弱点を突いたり既存のクレデンシャルの漏洩を悪用したりといった、目立たず自動化された手法に移行しつつあります。

こうした傾向は、セキュリティ担当者がソフトウェアの脆弱性の検出・修復、クレデンシャル管理プロセスの保護を優先して、増大するこれらの脅威を緩和する必要があることを示しています。

脅威アクターは手当たりしだいデータを盗んでいる

脅威アクターはこれまでに輪をかけて無差別にデータを盗むようになっています。インシデントの圧倒的多数はデータの無差別窃取にまつわるもので、特定データの標的化は攻撃者にとってはあまり魅力的ではないと思われます。

インシデントの 93% で、攻撃者は特定のデータを探しておらず、とにかくかたっぱしからデータを窃取していました。2022 年のインシデントでは 81% が標的化せずにデータを窃取していたので、これは前年度からの増加となります。2021 年には無差別型の割合はさらに低く、67% でした。

この急増は「特定データセットの発見や漏出に注力するより、手当たりしだいデータを集める」という傾向がサイバー犯罪者の間で高まっていて、より広く網を張るようになっていること示しています。

この変化にはさまざまな要因があると考えられます。攻撃者は、組織からとにかく大量にデータをまとめて盗んでおけば、そのなかから旨みの多い標的が見つかる可能性があると知っています。また、彼らは無差別にデータを収集する自動化ツールを使っている可能性もあります。

このことは、サイバーセキュリティの取り組みにおいて以下のような複数の意味を持ちます。

- 機微性の高いデータの保護に重点を置く従来型の防御を、すべてのデータがリスクにさらされていと想定する戦略によって補完する必要がある。

- 「手当たりしだい盗む」という攻撃者心理は、早期に堅牢な検出を行う機能を持つことの重要性を強調するものとなっている。侵害の最初の明らかな兆候である大規模な漏出試行を認識するのはこうした機能であることがその理由。

- サイバー脅威におけるこれら振る舞いの変化は、検出やアラートへのより迅速な対応や、セキュリティ対策の継続的再評価を求めるものとなっている。侵害されたデータ量が膨大であれば、それだけ影響分析も通知プロセスも複雑になるため。

こうした脅威ダイナミクスの変化を考慮すると、防御側が現代の攻撃者の高度な戦術に効果的に対抗するには、既存のセキュリティ戦略を見直し、強化することが不可欠です。

セキュリティ担当者への推奨事項:

『2024 年 Unit 42 インシデント対応レポート』のデータに鑑みれば、私たちが定期的に行っているいくつかの推奨事項が上位に上がってきます。

内外のアタック サーフェス (攻撃対象領域) 全体を可視化する

組織は外部・内部環境の可視性を高めることにより、拡大するアタックサーフェスに対応する必要があります。ここでいう可視性には、クラウドの状況に対する理解や、リモート デスクトップ プロトコル (RDP) の保護も含まれねばなりません。というのも、前者は頻繁な変更により新たなリスクが生まれますし、後者は露出すればランサムウェア脅威の増大をまねくからです。この可視性を実現するには、資産の発見、脆弱性スキャン、包括的な多要素認証 (MFA) の採用を強固に組み合わせる必要があります。

とくにクラウド サービスについては、防御の継続的評価・改善を重視してください。なぜならクラウド テクノロジーは極めて動的なので、それだけ脅威に対するエクスポージャー (露出) につながりやすいからです。

ゼロ トラストの原則で保護における重大なギャップを埋める

「決して信頼せず、常に検証する」というアプローチを提唱するゼロ トラスト モデルは、弊社がお客さまに最もよく推奨しているアプローチです。

組織は、包括的な MFA でユーザー認証を強化し、クレデンシャル窃取からくる影響緩和のため、パスワードレス テクノロジーを検討すべきです。ユーザーが自分の役割に必要なリソースのみにアクセスできるようにすることで、ネットワーク内での不正アクセスやラテラルムーブの可能性を制限できます。

この戦略的アプローチには、認証のベスト プラクティスとセッション管理に関する厳格な教育と併せて、セキュリティ プロトコルとユーザー権限の継続的な検証が必要です。

パロアルトネットワークスと Unit 42 が提供する支援

こちらから『2024 年 Unit 42 インシデント対応レポート』を入手して、インシデント対応の詳細な洞察、傾向、予測、ベスト プラクティスに関する推奨事項についてご覧ください。

パロアルトネットワークスのお客さまは、インターネットに露出したシステムやサービスのリスク発見・学習・対応に役立つアクティブなアタック サーフェス管理ソリューション、Cortex Xpanse をご利用になれます。このほか弊社のお客様は、Cortex XDR、Cortex XSIAM、クラウド配信セキュリティサブスクリプションサービス (CDSS) などの製品により、本稿で取り上げた脆弱性からの保護を受けています。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからご連絡いただくか、infojapan@paloaltonetworks.comまでメールにてご連絡ください (ご相談は弊社製品のお客様には限定されません)。Unit 42 インシデント レスポンス チームは、24 時間 365 日体制で対応を行っています。サイバー保険をお持ちの場合は、Unit 42 を指名してご依頼いただけます。また弊社のサイバー リスク マネジメント サービスをリクエストいただければ予防的措置を講じることもできます。

弊社の世界的に有名なインシデント対応チームとセキュリティ コンサルティングの専門家が、インシデントの発生前から発生後まで、インテリジェンス主導のアプローチをご提供します。弊社との提携により、お客さまは防御を強化し、組織を保護するための戦略的ガイダンスを得られます。

追加リソース

- 2024 年 ランサムウェア振り返り: Unit 42 によるリーク サイト分析 – パロアルトネットワークス Unit 42

- 2023年版Unit 42アタックサーフェス脅威レポート – パロアルトネットワークス

- 2023年版Unit 42ランサムウェア&脅迫レポート – パロアルトネットワークス Unit 42

- 2022 Unit 42 インシデント対応レポート (英語) – Palo Alto Networks

2024-02-22 10:30 JST 英語版更新日 2024-02-22 16:00 PST の内容を反映しThreat Vector ポッドキャストを追加

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得