This post is also available in: English (英語)

はじめに

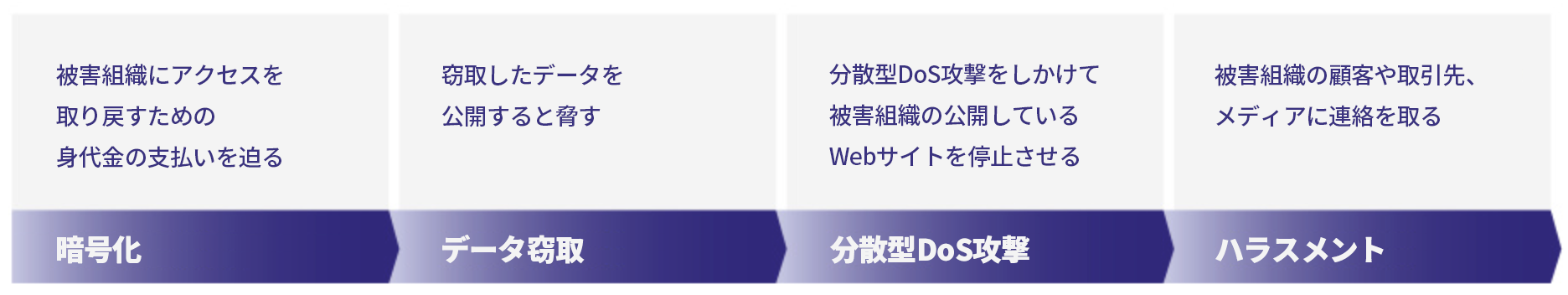

近年はランサムウェアに注目が集まっていますが、現代の脅威アクターは複数の脅迫テクニックで被害者に支払いを迫るほか、ランサムウェアをまったく使わず自力で脅迫を行う例も増えています。

これに対し組織側は防御を進化させ、脅威アクターが圧力をかけるために使うさまざまな方法に対応していく必要があります。今日のインシデント対応計画には、技術的な配慮にくわえ、組織の評判を守る安全策や、脅迫者の攻撃的戦術の標的となりうる従業員・顧客を保護する方法についての配慮も必要です。

弊社の『2023 Unit 42 Ransomware and Extortion Threat Report』は、最近のインシデント レスポンス事例について探り、脅威インテリジェンス アナリストによる脅威概況を提供します。さらに、脅威アクターが今後、ランサムウェアや脅迫戦術をどのように使うことになりそうかも示します。

『2023 Unit 42 Ransomware and Extortion Threat Report』からの注目ポイント

多重脅迫戦術の増加が続く

Unit 42が対応したランサムウェア事例についてみると、2022年後半の時点で、平均して約7割の事例で、脅威アクターがデータを窃取していました。これと比べ、2021年の半ばの時点では、平均して約4割の事例でしかデータの窃取は確認されていません。脅威アクターは、盗んだデータをダークWebのリーク サイトに流出させると脅すことがよくあり、これが組織を脅迫するための重要な要素になりつつあります。

ハラスメント(嫌がらせ)もランサムウェア事例ではよく見られる脅迫戦術です。ランサムウェア脅威グループは対象組織の特定の個人(多くは経営層)を標的として、脅したり不快な連絡をよこしたりします。2022年の後半までにはこうしたハラスメントの要素がランサムウェア事例の約2割で見られるようになりました。これと比べ、2021年の半ばの時点では、1%未満のランサムウェア事例でしかハラスメントの要素は見られませんでした。

ランサムウェア攻撃グループは日和見主義だが被害組織にはいくつかのパターンが見られる

ダークWebのリーク サイト分析によると、2022年に最も狙われた業種は製造業で、リーク サイトに447の組織が晒されていました。製造業はダウンタイムへの耐性が低いことに加え、定期的かつ容易なアップデートやパッチ適用が行えないこと、ソフトウェアが古いままのシステムが広く使われていること、これらが狙われやすい要因だったのではないかと私たちは考えています。

リーク サイトのデータによると、米国に拠点を置く組織が最も深刻な影響を受けており、2022年に観測された漏えいの42%を占めていました。

大手グローバル企業は脅威アクターにとって利益をあげやすい標的

大手グローバル企業に対する攻撃は、公開済みの脅迫インシデントのなかでは小さいながらも注目すべき割合を占めています。2022年にはフォーブス グローバル2000リストに掲載された30社の組織の脅迫未遂に公知の影響がありました。2019年以降からだと同リストに掲載された企業の少なくとも96社が脅迫未遂にからんで一定の機密ファイルの公開被害を受けています。

予測: 2023年の脅迫はどのようなものになるか

Unit 42の専門家が2023年に脅迫グループがどのような攻撃を行うかを予測してまとめました。2023年の予測は以下の通りです。

- クラウド ランサムウェアによる大規模侵害

- 内部脅威関連の脅迫の増加

- 政治的動機による脅迫未遂の増加

- サプライ チェーン感染、ソース コード感染を目的とする攻撃からの目くらましとしてのランサムウェアや脅迫の利用

ランサムウェアや脅迫への備えを強化する推奨事項

多重脅迫用プレイブックを用意する

進行中の脅迫インシデントでは、インシデント レスポンス パートナーや外部法律顧問からの迅速な支援が重要です。被害軽減の観点からは、包括的なインシデント対応計画と、それに対応するクライシス コミュニケーション用のプロトコル(手順書)を用意することで不確実性を大幅に減らせます。どのステークホルダーを巻き込むかや、迅速な意思決定のためのプロセス(たとえば身代金を支払うべきかどうか、誰が支払いの承認権限者か)を把握しておくことが重要です。

クライシス コミュニケーション計画には、従業員や顧客がハラスメントの対象となったときに何をすべきか(また何をしてはいけないか)についても記載しておく必要があります。ランサムウェア ハラスメント啓発トレーニングを組織の従業員に実施し、実際にハラスメント インシデントが発生したさいに利用すべきツールやプロセスを覚えてもらう必要があります。

組織は事後に侵害評価を実施し、バックドアそのほかのIoC(侵害指標。スケジュール タスクやジョブ)が残っておらず、すべて削除済みかどうかを検証する必要があります。これにより脅威アクターは初期の侵害後にフォローアップの攻撃を行いづらくなります。

Unit 42によるサポート

2023 Unit 42 Ransomware and Extortion Threat Reportの完全版をダウンロードし、ランサムウェアや脅迫に関する知見や傾向、ベストプラクティスの推奨事項について知ることをおすすめします。

侵害の懸念があり弊社にインシデント対応に関するご相談をなさりたい場合はUnit 42 インシデント レスポンス チーム までご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- 欧州: +31.20.299.3130

- アジア太平洋: +65.6983.8730

- 日本: +81.50.1790.0200

追加リソース

- 2023 Unit 42 Ransomware and Extortion Report

- Mitigating Cyber Risks With MITRE ATT&CK

- 変わりゆくランサムウェアの姿: ライブWebキャスト 2023-04-21 01:00から02:00 (JST)

2023-03-23 09:45 JST 英語版更新日 2023-03-22 13:30 PDT の内容にもとづく

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得