This post is also available in: English (英語)

概要

脅威アクターはいつも、自分たちの「作品」に被害者の防御をかいくぐらせるための新たな手法を探しています。そのなかでいま採用が増えてきているのが URL を介してランサムウェアを配布する手法です。彼らはまたランサムウェアの配布を動的に行うことも増えています。ポリモーフィックなさまざまなバージョンのランサムウェアを使うという手垢のついた手法に加え、ホスト名、パス、ファイル名、またはこれら 3 つのすべての組み合わせをローテーションする手法でランサムウェアを広く配布することが多くなっています。

本稿で私たちは、脅威アクターらが URL を介してランサムウェアを配布する手法を調査して得られた知見を共有します。また、以下を中心に解説します。

- 攻撃者がホスティング プロバイダーとトップ レベル ドメインをどのように悪用しているか

- 脅威アクターがパブリック ホスティング、ソーシャル メディア、共有サービスをどのように悪用しているか

- 脅威アクターが URL 内のホスト名やパス、ファイル名をどのようにローテーションしているか (ケース スタディで解説)

Advanced URL Filtering と DNS Security のサブスクリプションを有効にしたパロアルトネットワークスの次世代ファイアウォール製品のお客様は、本稿で解説したような悪意のあるランサムウェア キャンペーンから保護されています。前述のランサムウェア サンプルはすべて、WildFire 製品でもカバーされています。

| 関連するUnit 42のトピック | Ransomware, Web Hosting |

Web ブラウジング経由で配布されるランサムウェアの蔓延

ランサムウェアの配布プロトコル

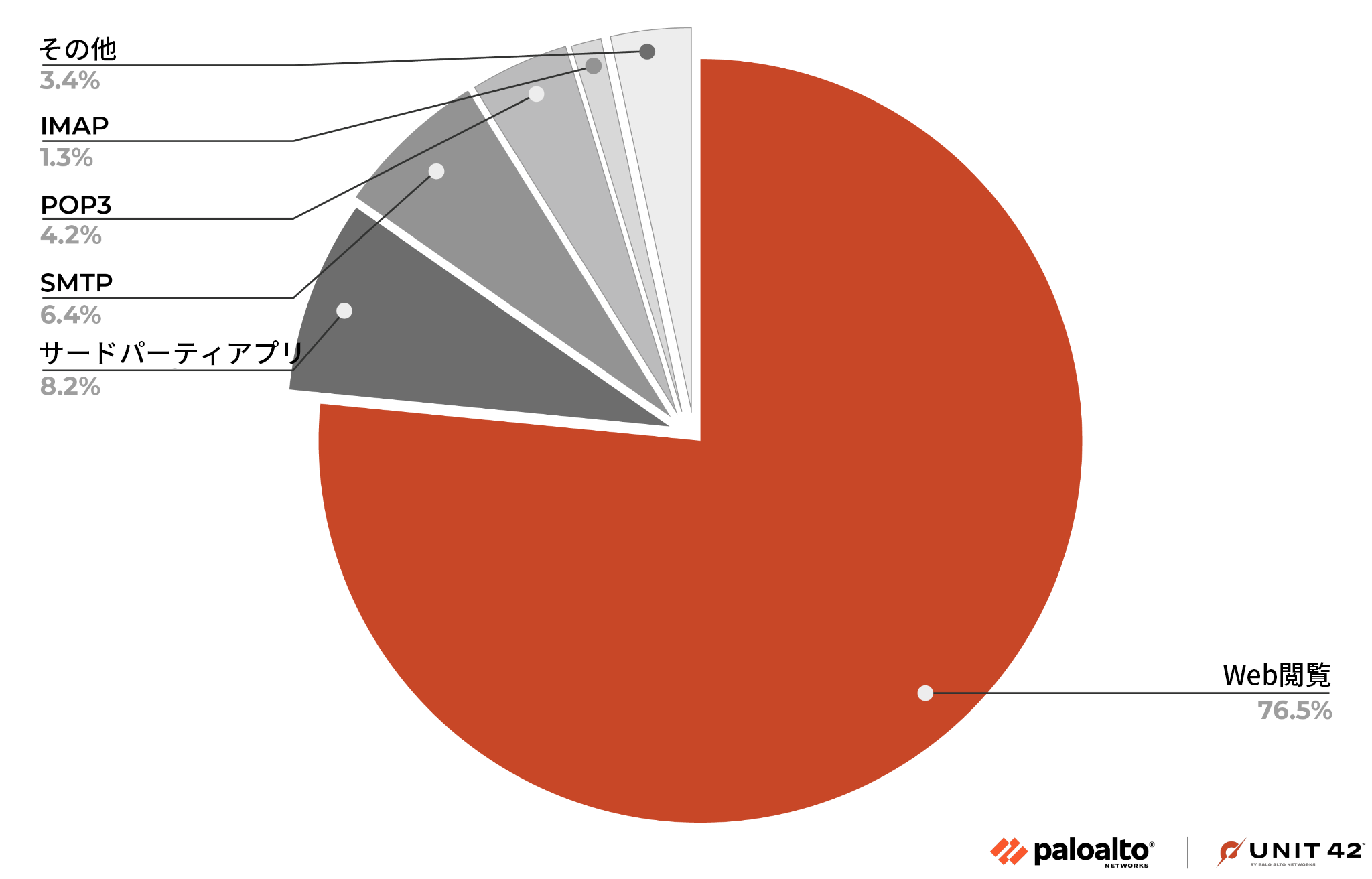

ランサムウェアの最も一般的な配布方法は、URL、電子メール、サードパーティ アプリの 3 つです。ユーザーが URL 経由で配布されるランサムウェアに遭遇するのは主に、自分自身がサイトを閲覧した場合か、侵害されたシステムに密かに置かれたマルウェアなどのソフトウェアがそうしたサイトにアクセスした場合です。電子メールを通じて配布されるランサムウェアは、電子メールの本文にランサムウェアの URL が含まれているのではなく、電子メール自体にファイルとして添付されて配布されます。

2021 年に Unit 42 はランサムウェアの配布方法の傾向を論じた記事を公開しました。当時は電子メールの添付ファイル (SMTP や POP3 プロトコルなど) がランサムウェアの配布で最もよく使われた経路でしたが、2022 年を通じてランサムウェア サンプルを分析した結果、最近のランサムウェア感染の主な侵入経路の変化が明らかになりました (図 1 参照)。URL または Web ブラウジングがランサムウェア配布の主たる手法に浮上し、事例の 77% 以上を占めています。

電子メールによるランサムウェア配布の蔓延には陰りが見られました。人気は 2 番目で、全体のほぼ 12% を占めています。

ランサムウェア配布に使われる URL 内には注目すべき傾向が観測されました。たとえばランサムウェアのホスティング URL 形態をポリモーフィック (多様) にしておくことで、攻撃の敏捷性を高める手法はそうした傾向の 1 つです。たとえば、脅威アクターらは、同じランサムウェアをホストするさい異なる URL をローテーションして使ったり (hxxp://oddsium[.]com/g76dbf、hxxp://clicktoevent[.]com/g76dbf?leib=kvqqhaohs など)、異なるランサムウェアを配布するのに同じ URL を使い回したり (rgyui[.]top/dl/build.exe など) するようすが観測されています。次の「ランサムウェア キャンペーンとケース スタディ」のセクションで、最近のさまざまな戦術について詳しく解説します。

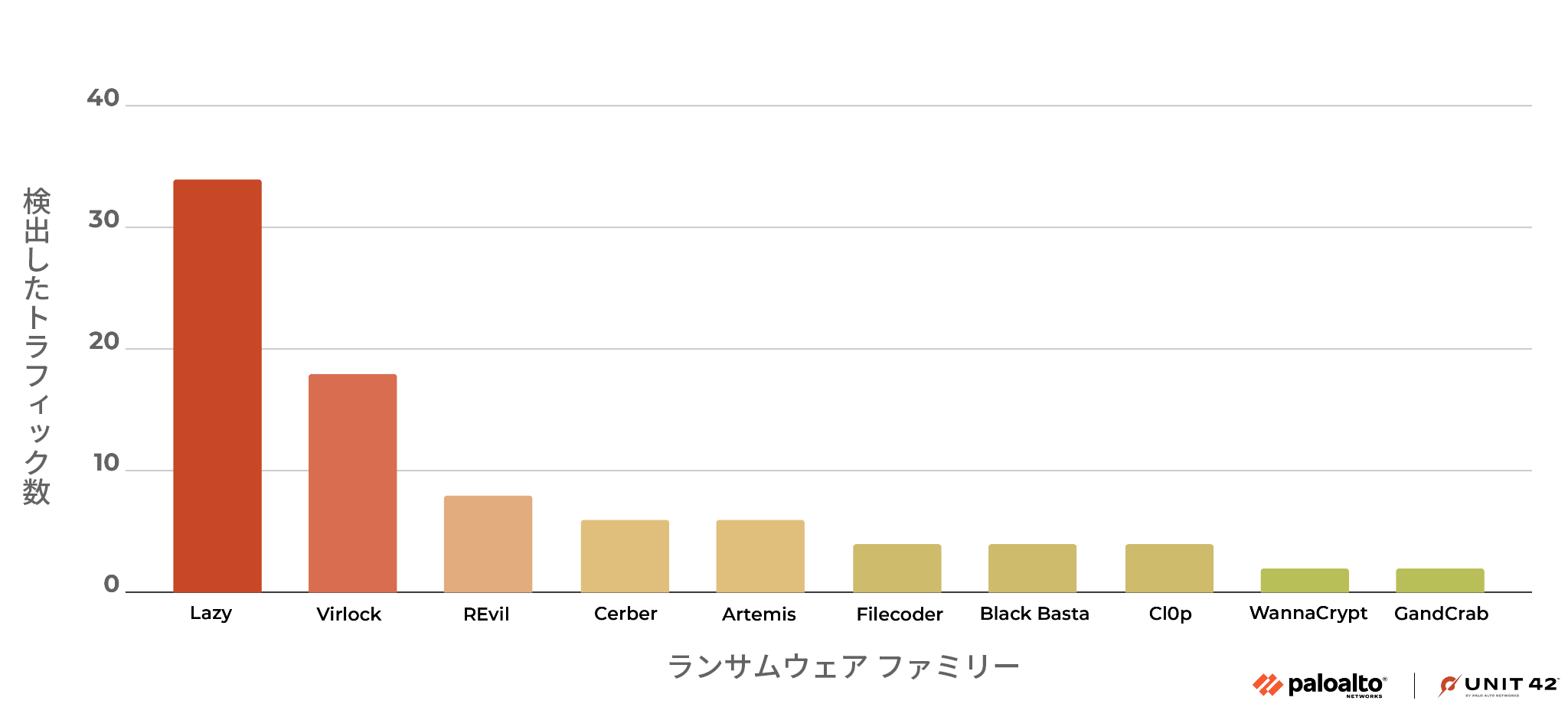

ランサムウェア ファミリーの分布

私たちは URL ベースのランサムウェア検出サービスで捕捉したトラフィックに、さまざまなファミリーが混在しているようすも観測しています。図 2 は、2022 年の第4四半期に観測されたランサムウェア ファミリー 上位 10 種の URL の分布を示したものです。Lazy ランサムウェアと Virlock ランサムウェアは長年蔓延しており、私たちが観測したランサムウェアの 50% 以上を占めていました。

Web ホスティング インフラ

2022 年 10 月から 12 月にかけ、弊社の Advanced URL Filtering と DNS Security サービスは、ランサムウェアをホストしている 27,000 台を超える一意な URL とホスト名を検出しました。このセクションでは、3,335 個のドメインからなるこれらランサムウェア ホスティング URL からランダムに 7,000 個のホスティング インフラをサンプリングして分析し、そこから得た知見を共有します。

ドメインの分布

ランサムウェア URL のホストを分析したところ、2022 年 12 月末時点で、観測された URL の 20% 以上が、私たちの検出器がフラグを立ててから数日〜数週間が経過しても、依然としてアクティブであるとわかりました。これは憂慮される状況です。これらの URL のほとんどは侵害された Web サイトで、サイト所有者が気づいていなかった可能性があります。

図 3 は最も悪用の多いトップ レベル ドメイン (TLD) を示したものです。Y 軸はそのトップ レベル ドメイン以下にあるセカンド レベル ドメイン (2LD) の数を示しています。ドメイン市場の大半を占める .com、.net、.org、.xyz、.top、.mobi といった分野別トップ レベル ドメイン (gTLD) の悪用は予想にかたくないものの、攻撃者が.ru や .cn などの国別コード トップ レベル ドメイン (ccTLD) も悪用していることは注目に値します。これらの国々がドメイン登録にさほど厳しい政策を課していないことがその理由にあげられるかもしれません。

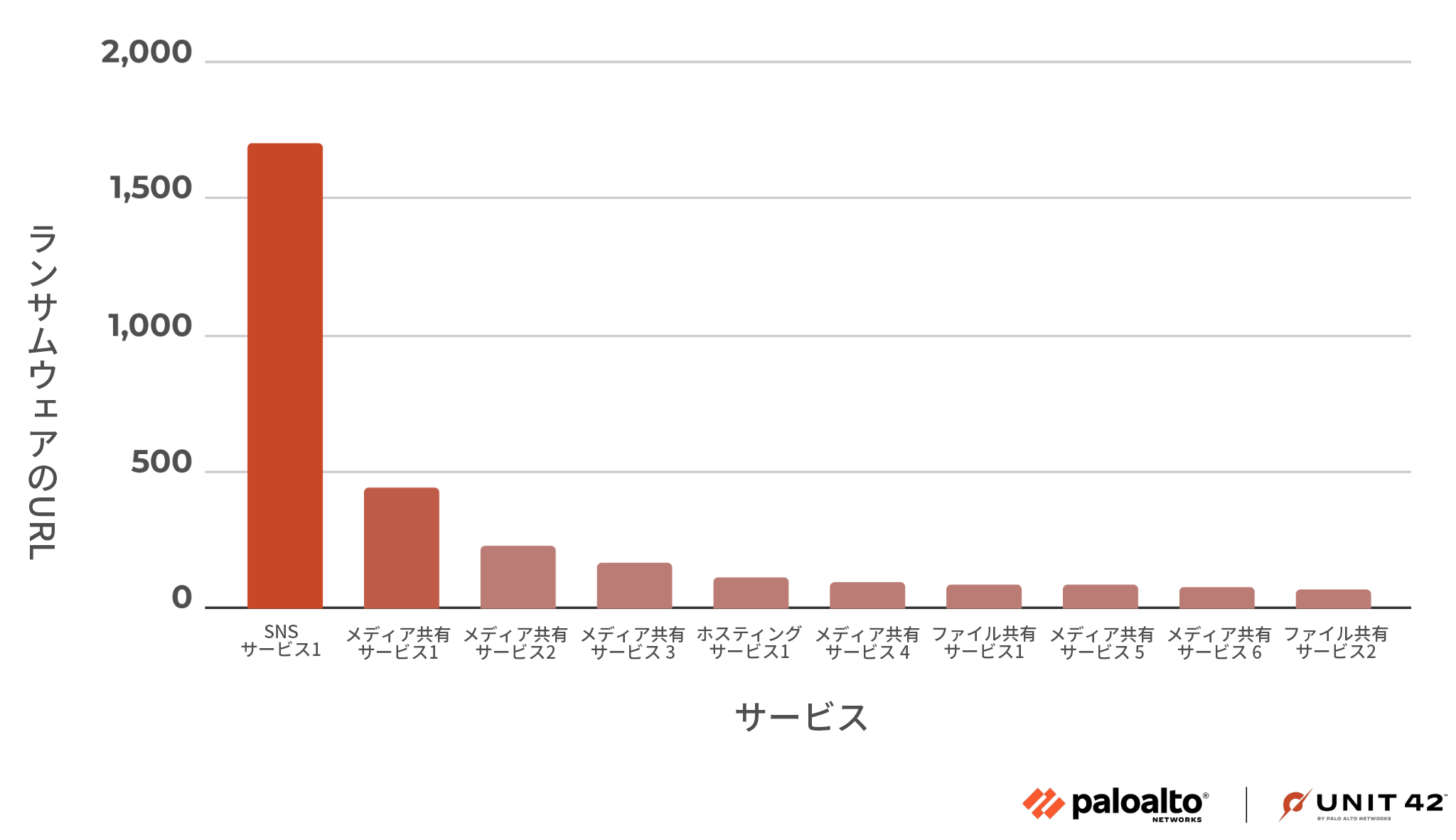

パブリック ホスティング、ソーシャル メディア、共有サービスの悪用

脅威アクターが悪意をもって正規製品を悪用・転用するのは珍しいことではなく、悪用された正規製品側に必ずしもなにか問題や悪意があるということは意味しませんのでその点はご注意ください。

図 4 は、最も悪用の多いパブリック ホスティング、ソーシャル メディア、共有サービスを示した図です。攻撃者は通常、こうした人気のあるサービスの下にサブドメインやパスを作成し、目立つことなく多くの閲覧者にリーチします。パブリック ホスティング、ソーシャル メディア、共有サービスなどのサービスはそれじたいのレピュテーションは高いことから、こうした URL は多くの既存 URL ブロック サービスをすり抜けてしまう可能性があります。

私たちはランサムウェアをホストしている残り 855 個の第 2 レベル ドメイン (パブリック ホスティング、ソーシャル メディア、共有サービスを悪用していないもの) も分析しました。これらのドメインの 64% (547 個) は 2 年以上前に登録されており、パッシブ DNS のフットプリントによると過去 6 か月間に平均で 21万5,892 回アクセスされていたことがわかりました。

存続期間の長いドメインと一貫して高い DNS フットプリントは、これらのドメインが侵害された無害なドメインであることを示しています。攻撃者はこれらの Web サイトの信頼を利用して防御をすり抜けています。

ランサムウェア キャンペーンとケース スタディ

私たちの検出内容には、さまざまなキャンペーン アクティビティを示すさまざまな攻撃者が見られました。一部のキャンペーンでは、攻撃者が同じ URL でさまざまなランサムウェア ファイルをローテーションしていました。ほかには、攻撃者が同じランサムウェアを異なる URL をローテーションして配布しているキャンペーンもありました。

攻撃者のなかには、URL とランサムウェア ファイルの両方をローテーションするものも見られました。同じランサムウェアが複数の URL 経由で配布される場合も、同じ URL で複数のランサムウェア亜種やべつの種類のマルウェア (ワイパー、スティーラー、ローダーなど) が配布される場合もありました。

同じ URL を使ったランサムウェアのローテーション

ランサムウェア キャンペーンを分析中、単一の URL ないし URL グループが、アクセスごとに異なる SHA-256 ハッシュ値を持つランサムウェアを一貫して配布している事例を観測しました。この手法にはハッシュにもとづくブロック対策を回避する役割があるものと思われます。

なかには単一の URL を使って数百の異なるバージョンのランサムウェアが配布されている場合もありました。たとえば私たちが捕捉したある STOP/DJVU のランサムウェア キャンペーンの場合、14 の異なる URL を通じ、800 バージョン以上の異なるランサムウェア サンプルが配布されていたようすが確認されました。

URL のサンプル:

- miiwes[.]top/dl/buildz.exe

- rgyui[.]top/dl/build.exe

- rgyui[.]top/dl/build2.exe

- rgyui[.]top/dl/buildz.exe

- uaery[.]top/dl/build.exe

- uaery[.]top/dl/build2.exe

- uaery[.]top/dl/buildz.exe

- zerit[.]top/dl/build.exe

- zerit[.]top/dl/build2.exe

- zerit[.]top/dl/buildz.exe

- ex3mall[.]com/files/1/build3.exe

- spaceris[.]com/files/1/build3.exe

- bihsy[.]com/files/1/build3.exe

- ugll[.]org/files/1/build3.exe

配布されていたランサムウェア ファイル サンプルの SHA-256 ハッシュ:

- 0708d5027c26f96f5bf81b373348346149511a4b9f11391a979159185371bcc5

- 9921cc50e6272053814c7fe2ab5ae566a9deaebc9c0412c8b518313eee65d9d9

- d05a67845680af53a1efe0d852aa7ab85ad97e76cc8aaa62b1aad70288665026

また、一部の攻撃者が、ランサムウェア攻撃の最初の足掛かりとして、スティーラーやローダー (Racoon Stealer や Smoke Loader など) を使っているようすも観測されました。侵害環境にスティーラーを展開すれば、ランサムウェア アクターが対象の環境にアクセスできるようになります。

以下は私たちが特定したローダーを使うキャンペーンの 1 つで、上記のランサムウェア キャンペーンに関連していたものです。

たとえば、SHA-256 のハッシュ値 4e1f743b60d65732d43e6a8c064016369a2cb6d03e81e04e114ed6a31297a2a7 をもつローダーは、https://privacy-tools-for-you-780[.]com/downloads/toolspab3.exe を通じて配布されます。このローダーは実行中、上記のランサムウェア キャンペーンの zerit[.]top/dl/buildz.exe にアクセスし、ここからランサムウェア バイナリーをロードします。

上記のランサムウェア配布キャンペーンと同様、攻撃者は限られた数の URL を使ってローダー サンプルをローテーションし続けます。異なるタイミングである単一の URL にアクセスした場合、数百もの異なるローダー サンプルのダウンロードがトリガーされる可能性があります。

URL のサンプル:

- https://coin-coin-coin-2[.]com/downloads/toolspab2.exe

- https://coin-coin-coin-2[.]com/downloads/toolspab4.exe

- https://data-host-file-16[.]com/downloads/toolspab2.exe

- https://host-coin-data-1[.]com/downloads/toolspab1.exe

- https://privacy-tools-for-you-453[.]com/downloads/toolspab4.exe

- https://privacy-tools-for-you-780[.]com/downloads/toolspab3.exe

これらのドメインはすべて同じメール アドレス radamir[.]ramiev@gmail[.]com で登録されていることがわかりました。この情報を使って、このアクティビティに関連するほかの悪意のあるインフラやマルウェアの配布 URL を特定できました。

上記 URL のほとんどはパブリック クラウド インフラにホストされていましたが、地理的な場所は分散されていました。たとえば、34[.]69[.]12[.]51 (アイオワ州内)、34[.]65[.]61[.]83 (欧州内)、34[.]106[.]70[.]53 (ユタ州内) などです。おそらくは、攻撃範囲を広げ、機敏性を高めるためと思われます。

さらに、これらのドメインはすべて superstar75737 と呼ばれる脅威アクターに関連していました。このアクターは、2022年11月に、ロシア語圏のサイバー犯罪フォーラム exploit[.]in で、Raccoon Stealer ログへのアクセスを販売していた人物です。

このキャンペーンで配布されたマルウェアの SHA-256 ハッシュ値のサンプル:

- 168d41799cdb359a86c7e28e4b3eee3494270ec6e2884452dd61134b627b1c68

- 8a56cecfe36b7c105401fd246f8f3ba97bdc4d1db776eaa4991fcedf8aaaaa52

- ff6d6f616687fac25a1d77e52024838239e9a3bbb7b79559b0439a968ac384fe

- ba8533bd8118ec6881e25e4af2e2101996b4a9aef3f1f1931423bff03da0ace5

- 4e1f743b60d65732d43e6a8c064016369a2cb6d03e81e04e114ed6a31297a2a7

同じランサムウェア ファイルのホスト名のローテーション

このほかに攻撃者がよく使うのは、同じランサムウェア バイナリーを異なるホスト名から配布する戦術です。これは、静的なブロックリスト ベースの URL ブロック サービスを回避し、テイクダウンを回避するために行われている可能性があります。

次のサンプルは、おそらくは検出回避のためにこの戦術を使っていたキャンペーン (TeslaCrypt) です。

同じ SHA-256 のランサムウェアを使う最初のキャンペーンの URL のサンプル:

- http://oddsium[.]com/g76dbf

- http://veterinary-surgeons[.]net/g76dbf?grpvldcmq=pnstptslwh

- http://clicktoevent[.]com/g76dbf?lrebib=kvqqhaohs

SHA-256 ハッシュ: 12d3077c923bc12aff8c2f3d04f96db427d841b185fa84a0a151d882cb3f08f8

このサンプルが最初に観測されたのは 2016 年です。ただし、これは新しい配布 URL でいまだ活発に利用されています。

結論

ランサムウェア オペレーターは、進化する一連の戦術で被害者の防御を徹底的に探ってきます。こうした脅威に対してネットワークを安全を保つには、バイナリーと URL の両方を分析してランサムウェアをプロアクティブに検出する多層防御戦略が必要です。

私たちは攻撃者が Web 上でランサムウェアを配布するために使うさまざまな戦術を観測してきました。ランサムウェア バイナリーは侵害された Web サイトから配布されることが多く、このことはサイト管理者が既知の脆弱性の影響を最小限に抑えるべく Web アプリケーションを最新の状態に保つことへの警鐘となっています。

2022 年 10 月の始動以来、パロアルトネットワークスの Advanced URL Filtering と DNS Security 製品は、こうしたランサムウェアの URL に関連するセッションを日次で 2,000 回をこえて自動的にブロックしてきました。弊社のモデルはまた 1 日あたり 600 件を超えるランサムウェア URL も検出しています。

実際、弊社のサービスが検出したランサムウェア URL の 49% 以上は、デバイスへ到達する前にお客様のトラフィックからブロックされています。このことは弊社の検出器が現在広く出回っているランサムウェアを識別していることを示しています。

URL のランサムウェア カテゴリーに関する弊社の最近の製品リリースは、URL をより深く分析することでお客様を保護するパロアルトネットワークスの継続的取り組みの一環です。これにより、弊社がすでに提供している静的/動的分析および深層学習ベースのランサムウェア検出機能のポートフォリオが拡大します。

また、URL の語彙パターンに基づいてランサムウェアを識別する深層学習モデルのトレーニングも行いました。このモデルは、悪意のあるキャンペーンの頻出単語やテキスト チャンクを検索できます。

こうした語彙の類似性を使うメリットは、新たに検出されたランサムウェア URL をトレーニング サンプル内のパターンにまで遡ってトレースできることです。このトレース情報はなぜそれが検出されたのかを説明してくれ、新たに検出された URL のキャンペーン特定に役立ちます。

Advanced URL Filtering と DNS Security のサブスクリプションを有効にしたパロアルトネットワークスの次世代ファイアウォール製品のお客様は、本稿で解説したような悪意のあるランサムウェア キャンペーンから保護されています。前述のランサムウェア サンプルはすべて、WildFire 製品でもカバーされています。

謝辞

ランサムウェア サンプルの検証協力と貴重なフィードバックをいただいた Kyle Wilhoit 氏と Doel Santos 氏に感謝いたします。また、貴重なフィードバックとサポートをいただいた Billy Melicher 氏、Alex Starov 氏、Wenjun Hu 氏、Billy Hewlett 氏、Daiping Liu 氏にも感謝いたします。

IoC (侵害指標)

URL

Teslacrypt のキャンペーン URL

- oddsium[.]com/g76dbf

- clicktoevent[.]com/g76dbf?lrebib=kvqqhaohs

- http://veterinary-surgeons[.]net/g76dbf?grpvldcmq=pnstptslwh

- rgyui[.]top/dl/build.exe

AI が検出した MSIL.Blocker、Xorist、Hidden Tear ランサムウェアの URL

- s25[.]stazeni[.]ua[.]rs/download/ill2a7r2hsyufadaluvhv71xuuhubneg

- s30.stazeni[.]ua[.]rs/download/p1rcwy69oe09csyefqj4j9fmhmx1hamq

- s24.stazeni[.]ua[.]rs/download/5pg08rc9pxvy743ncrn30d2zylf2l12a

- s20.stazeni[.]ua[.]rs/download/z2guqagslno4pb06hnpuy1ocf7wstfxf

STOP/DJVU ランサムウェア/スティーラーの URL

- miiwes[.]top/dl/buildz.exe

- rgyui[.]top/dl/build.exe

- rgyui[.]top/dl/build2.exe

- rgyui[.]top/dl/buildz.exe

- uaery[.]top/dl/build.exe

- uaery[.]top/dl/build2.exe

- uaery[.]top/dl/buildz.exe

- zerit[.]top/dl/build.exe

- zerit[.]top/dl/build2.exe

- zerit[.]top/dl/buildz.exe

- ex3mall[.]com/files/1/build3.exe

- spaceris[.]com/files/1/build3.exe

- bihsy[.]com/files/1/build3.exe

- ugll[.]org/files/1/build3.exe

Smoke Loader キャンペーンの URL

- https://privacy-tools-for-you-780[.]com/downloads/toolspab3.exe

- https://coin-coin-coin-2[.]com/downloads/toolspab2.exe

- https://coin-coin-coin-2[.]com/downloads/toolspab4.exe

- https://data-host-file-16[.]com/downloads/toolspab2.exe

- https://host-coin-data-1[.]com/downloads/toolspab1.exe

- https://privacy-tools-for-you-453[.]com/downloads/toolspab4.exe

- https://privacy-tools-for-you-780[.]com/downloads/toolspab3.exe

- zerit[.]top/dl/buildz.exe

SHA-256 ハッシュ

MSIL.Blocker

- 647b12dd3809b62d8b051ec643a1c5d26c32ec3397266c76e6f58e3894e39c4b

Xorist ランサムウェア

- 08c524509178aa6a93de9861790804266289fbed704af269f3c4ddde75518b15

- d1ad11b98dd193b107731349a596558c6505e51e9b2e7195521e81b20482948d

Hidden Tear ランサムウェア

- 87102e5614509da4c59b134861130708f239b68d1e062d08d1e71464c8041326

STOP/DJVU ランサムウェア/スティーラー

- 0708d5027c26f96f5bf81b373348346149511a4b9f11391a979159185371bcc5

- 9921cc50e6272053814c7fe2ab5ae566a9deaebc9c0412c8b518313eee65d9d9

- d05a67845680af53a1efe0d852aa7ab85ad97e76cc8aaa62b1aad70288665026

Smoke Loader

- 4e1f743b60d65732d43e6a8c064016369a2cb6d03e81e04e114ed6a31297a2a7168d41799cdb359a

- 86c7e28e4b3eee3494270ec6e2884452dd61134b627b1c688a56cecfe36b7c105401fd246f8f3ba9

- 7bdc4d1db776eaa4991fcedf8aaaaa52ff6d6f616687fac25a1d77e52024838239e9a3bbb7b79559

- b0439a968ac384feba8533bd8118ec6881e25e4af2e2101996b4a9aef3f1f1931423bff03da0ace5

Teslacrypt

- 12d3077c923bc12aff8c2f3d04f96db427d841b185fa84a0a151d882cb3f08f8

2023-08-01 10:30 JST 英語版更新日 2023-07-28 09:44 PST の内容を反映してデータ ポイントを修正

2023-08-01 10:30 JST 英語版更新日 2023-07-28 08:55 PST の内容を反映してSmoke Loader のハッシュ値を修正

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得