This post is also available in: English (英語)

概要

ランサムウェアは、サイバーセキュリティにおける最大の脅威の1つで、パロアルトネットワークスでも注目している分野です。現在の脅威状況では身代金の支払いが増加しており、組織は脅威アクターから身を守りたいと考えています。私たちは『2021 Unit 42 ランサムウェア脅威レポート』で、2020年1月から2021年1月にかけての観測結果と上位ランサムウェアファミリの動向を詳しく説明しました。本稿は2021年の最初の3カ月間に観測された情報を補足し、実地に観測したさまざまなランサムウェアファミリの伝播や多岐にわたる恐喝について解説します。最新のランサムウェア動向把握にお役立ていただければ幸いです。

2021年初頭のランサムウェア動向

2021年の第1四半期(Q1)、Unit 42は113種類のランサムウェアファミリが出回っていることを確認しています。統計データによるとランサムウェアの上位15種のファミリが占めるのはランサムウェア全体の52.3%のみです。この結果はランサムウェアの多様性を示すとともに、静的プロファイリングでランサムウェアの検知範囲を拡大することがいかに難しいかを物語ってもいます。図1はUnit 42が実際の利用を検出したランサムウェアサンプル数全体に対し、それぞれのファミリのサンプル数が占める割合を示しています。このなかでランサムウェアサンプルの6.7%を占めるのが2014年からアクティブな「Virlock」です。Virlockはファイル感染型のような振る舞いをすることから最も多くの亜種が存在します。

マルウェアの亜種数が多いからといって必ずしも大きく伝播しているとは限りません。ランサムウェアファミリのなかには、毎回異なる亜種を配信することはないものの、サンプル単位でみた感染率が高いものもあります。つまり攻撃者は膨大な数の被害者に同じマルウェアを配信していることになります。図2は、図1とはまったく異なる結果となっていますが、これは、5台以上のホストが同じマルウェアに感染したケースのランサムウェアサンプルのみをカウントしていることがその理由です。観測された上位3ファミリはRyuk(31.7%)、Sodinokibi(20%)、Maze(15%)でした。

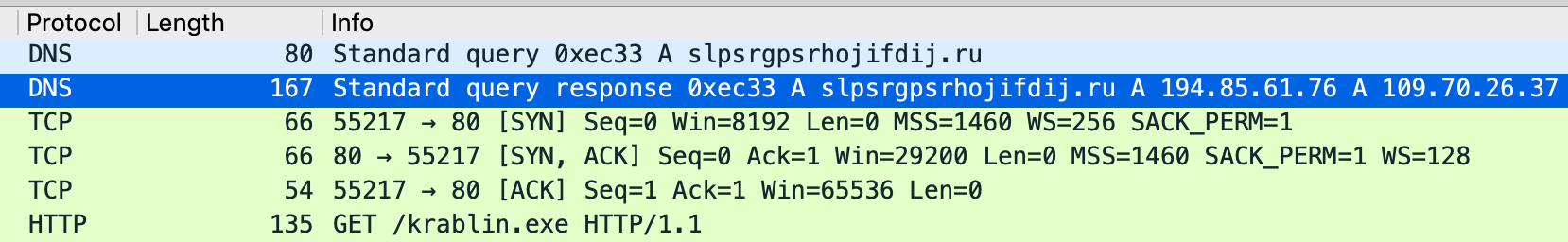

電子メールがランサムウェアの配信・伝播における最も効率的な手段である状況はいまも変わっていません。図3はランサムウェアがさまざまなアプリケーションプロトコルを介して配布されてくることを示しています。ランサムウェアは大半がメールで配信されています。2番目に多いランサムウェア感染経路はWebの閲覧です。URLによってマルウェアを配信するプロセスにはさまざまな手法があります。たとえばフォーラムやチャットグループソフトにURLリンクを掲載したり、IMアプリケーションで送信したり、偽のフリーウェアをダウンロードさせたり、メールにURLを添付したりします。Webにホストされているランサムウェアも、さまざまなファイルタイプで何段階もの感染チェーンをつかってダウンロードやインストールを成功させています。たとえばAlumniLockerは最初はフィッシングPDFとして配信されます。これがZIPアーカイブのダウンロードにつながり、このZIPアーカイブのなかにLNKダウンローダが含まれています。このLNKダウンローダが難読化されたPowerShellスクリプトをダウンロード・実行し、最終的にランサムウェアをインストールします。

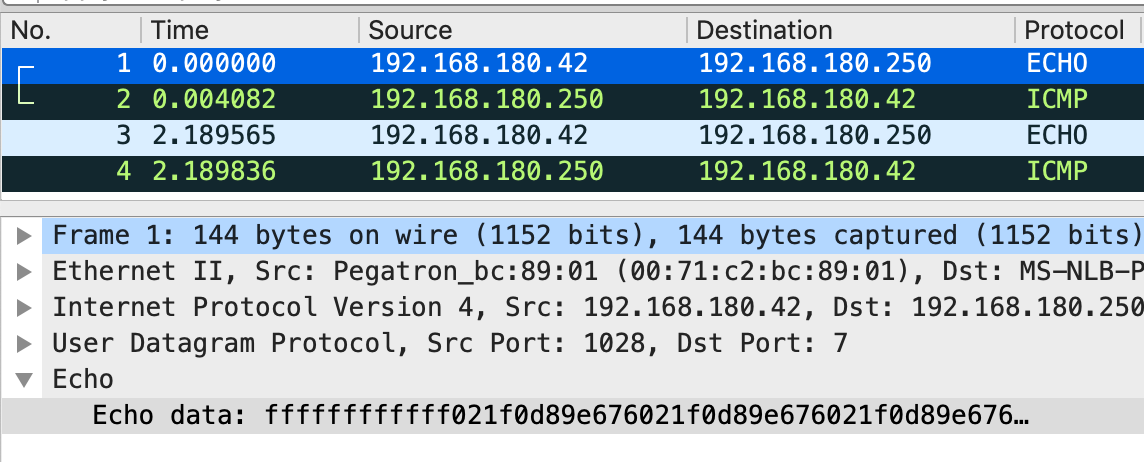

図4は、ランサムウェアを検知した際に見られたファイルタイプとその拡散の具合を示したものです。PEが最も多く観測されたランサムウェアのファイルタイプです。その他のファイルタイプは感染の第一段階やダウンローダとしてよく使われるもので、アーカイブ、ドキュメント、スクリプトなどです。ほとんどのランサムウェアはアーカイブファイルを添付した電子メールとして配信されてきます。パスワード保護はある場合もない場合もありますが、いずれにせよアーカイブの中にランサムウェアが圧縮されて入っています。「Resume(履歴書)」や「Portfolio Document(ポートフォリオ文書)」などがアーカイブのファイル名の例で、アーカイブには偽のドキュメントファイルのアイコンのついた1つまたはそれ以上のマルウェアが含まれています。その一例がMakopで、これは情報窃取型マルウェア( SHA256: DE6DFA018773E07C218EF1DF62CE0D99A708841BF1DDFB4C6AD7E323D5D666A4)とともに7zアーカイブに含まれています。スクリプトファイルはランサムウェアのダウンロードやインストールにも利用されます。たとえば、GandCrabはJScriptをダウンローダとして使い、WindowsのBITS(Background Intelligent Transfer Service)を利用してバックグラウンドでペイロードをダウンロードします(図5参照)。このほか、Mailto(別名NetWalker)が高度に難読化されたPowerShellスクリプトでランサムウェアを配信する傾向があることも確認されています。ランサムウェアを配布するのにエクスプロイトドキュメントが使われることはまれです。ただし、Makopランサムウェアを遠隔地からダウンロードしてインストールするためのエクスプロイトRTFがその一例としてあげられます。

感染ホスト上のファイルを暗号化するほかに、身代金を要求することがランサムウェアの主な特徴です。ランサムウェアは長い時間をかけてそのテクニックを進化させしてきました。このため、攻撃者が身代金を受け取って彼らの言う「サービス」を提供するための方法はいくつも存在しています。ランサムウェアのインストールに成功すると、通常はメッセージボックスをポップアップさせたり、身代金の支払い方法を説明するテキストファイルが残されたりします。これらは「身代金要求メモ」と呼ばれています。なかには単純に画面をロックして身代金要求メモを表示するだけのものもあります。

Unit 42はこれまでさまざまなランサムウェアファミリが残す身代金要求メモを確認してきました。ほとんどの身代金要求メモは暗号通貨での支払いを要求したり、ダークネット経由での連絡に言及したりしていますが、それ以外の連絡方法もいくつか出てきています。

暗号通貨での支払い

暗号通貨での支払いを要求してくる場合、身代金要求メモは被害者に対し、BitCoin(BTC)やMonero(XMR)などの暗号通貨で所定の金額を特定ウォレットアドレスに支払うよう求めます。VirlockやWanaCrypt0rがこの種の身代金要求メモを利用するランサムウェアです。

ダークネット経由の支払い

Babuk、Sodinokibi、Cerber、Mailto、Ryukなどのランサムウェアファミリはめったに身代金要求額や暗号通貨ウォレットのアドレスを表示しません。そのかわり、被害者にTorをインストールするように指示してダークネット上で連絡してくるよう促します。通常攻撃者はWebサイトをホストし、そのWebサイトから身代金要求メモに記載されている識別キーを入力するように促します。そして暗号化されたファイルを復号用にアップロードし、身代金を支払うようもとめてきます。

その他の身代金支払い方法

Makop、Dharma、Ryuk、DearCryなどの身代金要求メモでは被害者に電子メールでの連絡を求める場合もあります。提示されたメールアドレスは、通常、追跡不可能なメールアカウントからのものです。このほか、脅威アクターが被害者にグループチャットソフトウェアで直接チャットをせまることもあります。この場合、被害者は特定のグループチャットソフトウェア上で脅威アクターのユーザー名を見つけるか、身代金要求メモに記載されたチャットグループのリンクをたどるようになっています。

身代金の支払い処理

身代金支払い処理は複雑で高度に自動化されたプロセスです。攻撃者は多数の暗号通貨ウォレットを自動生成することができます。被害者ごとに異なるウォレットアドレスを用意することも可能です。受け取った身代金に対しては複数の取引が行われますが、それらの取引は、何千ものバーチャルウォレットに分散され、集約されるように管理されています。例えば、ランサムウェア「Xorist」(SHA256: 4979A10B81C41ECC0FC3A0F376ADE766CE616D2301639F74E0277047CC40E3D6) は、身代金として1,000ポンドを要求し、BitCoinのウォレットアドレスは1BFqrLCDwwrxueY7FFDn8DqeoasPJignxtでした。ですがこのウォレットは、マルウェア配布の時点では実際には身代金支払いを受けていませんでした。このウォレットは、他の複数のバーチャルウォレットとの間で、受け取った身代金のミキシングやタンブリング(資金洗浄処理)に利用されていました。これは、攻撃者が身代金として受け取った通貨を引き出したり、他のウォレットに分散させたりする際によく行われるオペレーションです。このオペレーション中、538のウォレットから25.1BTCが、暗号通貨取引所Binanceの所有するウォレット1NDyJtNTjmwk5xPNhjgAMu4HDHigtobu1s (SHA256: CE11703DEF517306326C48A67A7C859A3DE0F18E2451DF226CE171389A5B7953) に送金されていました(参照: BinanceのTwitter)。25.1BTCという金額は、この当時は118万ドル(およそ1億3000万円)の価値がありましたが、現在はおよそ87万6,000ドル(9600万円)ぐらいです。

ランサムウェアファミリ: 無名のものから悪名高きものまで

Virlockの身代金要求額は250ドルだけなのであまり世間の注目を集めてはいません。しかし他のランサムウェアは企業を標的として数百万ドルの身代金を要求するものもあることからメディアの注目を集めています。Virlockの拡散方法や身代金要求金額を見ると、これはコンシューマーやホームユーザーをターゲットにしていると考えられます。

Virlockに感染すると、レジストリが書き換えられてファイル拡張子が隠されます (HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced\HideFileExt = 1, HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Hidden = 2)。暗号化されたファイルのアイコンはそれまでと変わりないように見えますが、感染ファイルを開くと、身代金要求メモがポップアップ表示されます。Virlockは、PDF、DOC、PPT、JPG、BMP、GIF、RAR、7Zip、Zip、EXEファイルを使いますが、これらに限定されるものではありません。図6は最近キャプチャしたVirlockの身代金要求メモのスクリーンショットです。攻撃者は250ドルをBitCoinで(0.004 BTC)支払うよう要求していました。(この身代金要求メモの書かれた時点で 1 BTCはおよそ 6万2,500 ドルだったようです). この感染を検証した時点で 1 BTCは 54,649 ドル(およそ600万円)でしたので、為替レートはそのときどきで更新されているわけではないようです。Virlockの亜種の中には、0.771 BTC や1.008 BTC などより多くの身代金を要求するものもあります。

2021年初頭についてもっとも広く拡散している様子が確認されたサンプルのトップ 3 は、Ryuk、Maze、Sodinokibiです。この3つで私たちが収集した感染数全体の7.2%を占めています。

| SHA256値 | ランサムウェア名 | 感染率(対ランサムウェア感染総数) |

| 0e4442a40c9ffc9d8ba99be30e148c8d062a6fe5353009b4a10f040eac8aae94 | Ryuk | 2.6% |

| f4ef694c1df96910020d8b49139d406eeadb522c6ae318a4d6936a6464152dba | Maze | 2.4% |

| 6d9349a99d80e9003d3a01e0ad19c5f175e18b2dee7ef533b630772548f6c727 | Sodinokibi | 2.2% |

Ryukは、感染ファイルの拡張子を.RYKに変更し、身代金要求メモRyukReadMe.htmlを残します。被害が大きい理由のひとつは、ローカルネットワークをスキャンし、SMB(Server Message Block)プロトコルを通じて他のマシンに感染させようとするからです。Ryukは、Wake-on-LAN packetsを送信し、この機能を設定してあるシステムを起動させることもあります。

結論

今回の調査では2021年の最初の3ヶ月間に観測したランサムウェアファミリの動向について考察しました。最初に広く拡散しているランサムウェアファミリの動向を確認し、次にランサムウェアが好んで攻撃ベクトルに用いるファイルタイプを説明しました。最後にランサムウェアのオペレーション例と、もっとも広く見られるランサムウェアファミリに関する最新情報を紹介しました。

ランサムウェアによる脅威は深刻な問題です。効果的なバックアップ戦略と災害復旧手順を用意しておくことが重要です。パロアルトネットワークス製品をご利用のお客様は同脅威から保護されています。Cortex XSOARは、ネットワークセキュリティ、マルウェア分析、各脅威管理ソリューションと自動的かつ即時の連携を行うことで、お客様環境の保護を確実なものにします。Cortex XDRによるエンドポイントプロテクションは、マルウェア、エクスプロイト、ランサムウェアがエンドポイントを侵害する前に阻止します。AIを活用するインライン分析によりNGFWは感染につながるエクスプロイトを阻止し、WildFireの常に最新の機械学習モデルが振る舞いを監視し、未知のランサムウェアを先周りして検出します。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、infojapan@paloaltonetworks.com まで電子メールにてご連絡ください (ご相談は弊社製品のお客様には限定されません)。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得