This post is also available in: English (英語)

脅威の評価:Dharmaランサムウェア

概要

Dharma(またの名をCrySIS、Wadhrama)は2016年に最初に公に特定されたランサムウェアファミリです。Dharmaは、フィッシングメールの悪意のある添付ファイルなど、いくつかの方法で組織のWindowsホストを標的にします。Dharmaは2019年に発見されたPhobosのような後継ランサムウェアファミリのコードベースとしての役割も果たしています。また、Dharmaの背後にいる攻撃者は、ウイルス対策ソフトウェアなど、正当なソフトウェアインストーラのように見える偽装インストーラを利用します。

Dharmaは、スパムメールや悪意のあるインストーラで配布されるだけでなく、ブルートフォースによって、またはすでに公開済みであったり脆弱性があったりするリモートデスクトッププロトコル(RDP)サービスを介して被害者に配布されます。

Dharmaランサムウェアの概要

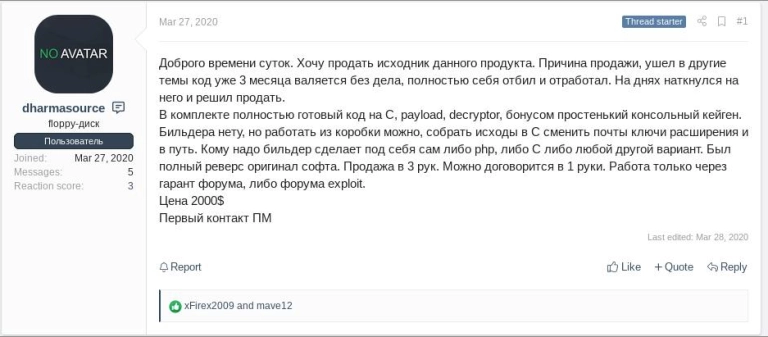

Dharmaは、アンダーグラウンドフォーラムやソーシャルネットワークで、サービスとしてのランサムウェア(RaaS)として定期的に配布または販売されています。

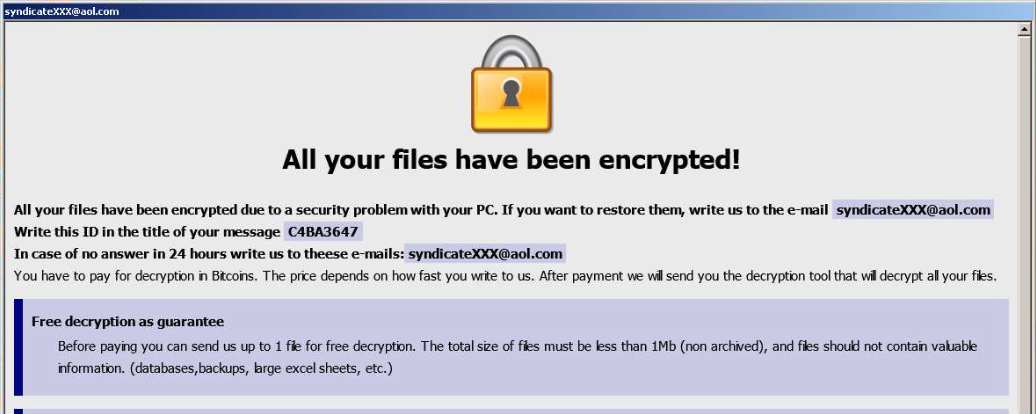

被害者のファイル暗号化を完了した後、Dharmaは希望する身代金の金額と連絡用電子メールアドレスを含む身代金メモをデスクトップにドロップします。2020年に支払われた身代金の平均額は7,801ドル(日本円で85万円)でしたが、ターゲットの組織規模によって要求額は若干変動していました。

感染ファイルを暗号化すると、ファイル名に以下のファイル拡張子が追加されることが確認されています。

.crysis, .dharma, wallet, .java, .adobe, .viper1, .write, .bip, .zzzzz, .viper2, .arrow, .gif, .xtbl, .onion, .bip, .cezar, .combo, .cesar, .cmb, .AUF, .arena, .brrr, .btc, .cobra, .gamma, .heets, .java, .monro, .USA, .bkp, .xwx, .btc, .best, .bgtx, .boost, .heets, .waifu, .qwe, .gamma, .ETH, .bet, ta, .air, .vanss, . 888, .FUNNY, .amber, .gdb, .frend, .like, .KARLS, .xxxxx, .aqva, .lock, .korea, .plomb, .tron, .NWA, .AUDIT, .com, .cccmn, .azero, .Bear, .bk666, .fire, .stun, .myjob, .ms13, .war, .carcn, .risk, .btix, .bkpx, .he, .ets, .santa, .gate, .bizer, .LOVE, .LDPR, .MERS, .bat, .qbix, .aa1, .wal

今日出回っている多くのランサムウェアファミリ同様、Dharmaは他のファミリ(たとえばPhobos)と一部アクターやコードの類似点を共有しています。

両ファミリは感染後の身代金メモが同じです。さらに被害者から両アクターへの最初の通信が同じです。ただし、DharmaとPhobosの間には、ファイル構造など、いくつかのコードで違いがあります。

パロアルトネットワークスでは、主に中小企業に焦点を当てた、保険、運輸、ロジスティクス、ハイテク、ヘルスケア、政府部門で被害者を観測しています。被害者の所在地は米国、イタリア、日本、インドなどでした。

Dharma の被害者学の詳細については、2021 Unit 42ランサムウェア脅威レポートを参照してください。

行動方針

このセクションでは、Dharmaのアクティビティに関連する戦術と手法を文書化し、それらを弊社製品・サービスに直接マッピングします。また、お客様にてデバイスの構成が正しく行われているかどうかを確認する方法についてもご説明します。

| 製品/サービス | 行動方針 |

| 防衛回避、永続性、 特権昇格、探索 | |

| Mshta [T1218.005](Mshta)、 Registry Run Keys / Startup Folder [T1547.001](レジストリRun Keys/スタートアップフォルダー)、 Process Injection [T1055](プロセスインジェクション)、 DLL Search Order Hijacking [T1574.001](DLL検索順のハイジャック)、 Software Packing [T1027.002](ソフトウェアパッキング)、 Masquerading [T1036](マスカレード)、 Modify Registry [T1112](レジストリの変更)、 Bypass User Access Control [T1548.002](UAC: ユーザーアクセスコントロールのバイパス)、 Process Discovery [T1057](プロセスの探索)、 Process Hollowing [T1055.012](プロセスホローイング) |

|

| NGFW | untrustゾーンからより信頼できるtrustゾーンへのトラフィックを許可する場合は、アプリケーションのセキュリティポリシーが存在することを確認します |

| トラフィックを許可するセキュリティポリシーでサービスに「any」が設定されているものがないことを確認します | |

| 信頼された脅威インテリジェンスソースのIPアドレスとの間のすべてのトラフィックを拒否する「セキュリティポリシー」が存在することを確認します | |

| DNS Security | アンチスパイウェア プロファイルでDNSセキュリティを有効にする |

| URL Filtering | URLフィルタリングが使用されていることを確認します |

| URLフィルタリングが<enterprise approved value>のURLカテゴリに「ブロック」または「オーバーライド」のアクションを使用していることを確認します | |

| すべてのURLへのアクセスがログに記録されていることを確認します | |

| すべてのHTTPヘッダーログオプションが有効になっていることを確認します | |

| インターネットへのトラフィックを許可するすべてのセキュリティ ポリシーに対してセキュアなURLフィルタリングを有効にします | |

| Cortex XDR Prevent | アンチマルウェアプロテクションを有効にします |

| Cortex XSOAR | XSOAR プレイブックデプロイ - Endpoint Malware Investigation |

| Threat Prevention | imap、pop3を除くすべてのデコーダでアンチウイルスプロファイルがブロックに設定されていることを確認します |

| セキュアなアンチウイルスプロファイルが関連するすべてのセキュリティポリシーに適用されていることを確認します | |

| WildFire | WildFireファイルサイズのアップロード制限が最大化されていることを確認します |

| WildFireファイルブロックプロファイルのすべてのアプリケーション、ファイルタイプについて、転送が有効になっていることを確認します | |

| すべてのセキュリティポリシーでWildFire分析プロファイルが有効になっていることを確認します | |

| 復号したコンテンツのWildFireへの転送が有効になっていることを確認します | |

| すべてのWildFireセッション情報設定が有効になっていることを確認します | |

| WildFireによって検出された悪意のあるファイルに対するアラートが有効になっていることを確認します | |

| 「WildFireの更新スケジュール」が毎分ごとに更新をダウンロードしてインストールするように設定されていることを確認します | |

| Cortex XDR Prevent | マルウェアセキュリティプロファイルでBehavioral Threat Protection(BTP)を設定します |

| アンチエクスプロイトプロテクションを有効にします | |

| 横展開 | |

| Replication Through Removable Media [T1091](リムーバブルメディア経由の複製) | |

| Cortex XDR Prevent | デバイス制御を有効にする |

| 影響 | |

| Inhibit System Recovery [T1490](システムの復元禁止)、 Data Encrypted for Impact [T1486](影響を与えるためのデータ暗号化) |

|

| Cortex XSOAR | XSOARのプレイブックをデプロイ - Palo Alto Networks Endpoint Malware Investigation |

| XSOARのプレイブックをデプロイ – Ransomware Manual for incident response | |

表1 Courses of Action for Dharma ransomware.

†これらの機能は、NGFWセキュリティサブスクリプションサービスの一部です

結論

Unit 42が毎日追跡している多くのランサムウェアファミリ同様、DharmaはPhobosランサムウェアファミリと一部アクターやコードの類似点を共有しています。世界中の多くの組織が初期感染ベクトルであるRDPに依存していることから、Dharmaはことさら厄介なランサムウェアです。ブレない攻撃グループが組織に与える影響や、攻撃者のコード、インフラストラクチャの再利用は壊滅的な結果をまねく可能性があります。

パロアルトネットワークスはDharmaを次の方法で検出/防止します。

- WildFire: 既知のサンプルはすべてマルウェアとして識別されます。

- Cortex XDR:

- Dharmaのインジケータを含みます。

- ランサムウェア対策モジュールでDharmaの暗号化の振る舞いを検出します。

- ローカル分析・検出機能によりDharmaバイナリを検出します。

- 次世代ファイアウォール: DNSシグネチャが既知のコマンド&コントロール(C2)ドメインを検出し、URLフィルタリングで同ドメインをマルウェアとして分類します。

- AutoFocus: 関連アクティビティをDharma タグで追跡します。

Dharma に関連する指標は、こちらのGitHubから利用可能です。Unit 42のTAXIIフィードにも公開済みです。

追加資料

- Color by numbers: inside a Dharma ransomware-as-a-service attack

- A deep dive into Phobos ransomware

- NJCCIC Threat Profile

続きを読む: GandCrabおよびREvil

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得