This post is also available in: English (英語)

脅威の評価:DoppelPaymerランサムウェア

概要

DoppelPaymerは2019年6月に最初に公開されたランサムウェアファミリであり、脅威アクターグループです。同グループと成熟した完全版のマルウェアの両方に明確に結びつく攻撃は2019年6月から始まっていますが、それ以前、グループの明確な帰属がまだわかっていなかったころの未熟なバージョンのマルウェアが、その数か月前にセキュリティリサーチャーにより入手されています。このことは、攻撃者が実際の攻撃でマルウェアを使用する前に機能をテストしていたか、時間経過とともに被害者への対応アプローチを変えていったことを示す可能性があります。

Doppelpaymerマルウェアの概要

DoppelPaymerはBitPaymerと呼ばれるランサムウェアのファミリの一部と見なされています。DoppelPaymerの背後にいるアクターにはIndrik Spiderとして知られるアクターグループとの部分的重複が見られます。DoppelPaymerアクターは、その他多くのランサムウェア脅威アクターグループ同様、公開サイトやソーシャルメディア上のアカウントをもち、多くの場合はそこに被害者リストとその漏えいデータを保持しています。

その開始以来、このマルウェアファミリは通常は被害者のエンドポイントで.lockedと.doppeledという2つのファイル拡張子を利用してきました。これら2つのファイル拡張子以外に、このランサムウェアは興味深い手法、つまりProcessHackerを利用してプロセスやサービスを終了します。ProcessHackerは、多くのDoppelPaymerサンプルにバンドルされている正規のオープンソース管理アプリケーションで、感染エンドポイントでプロセスとサービスを終了するために使用されます。

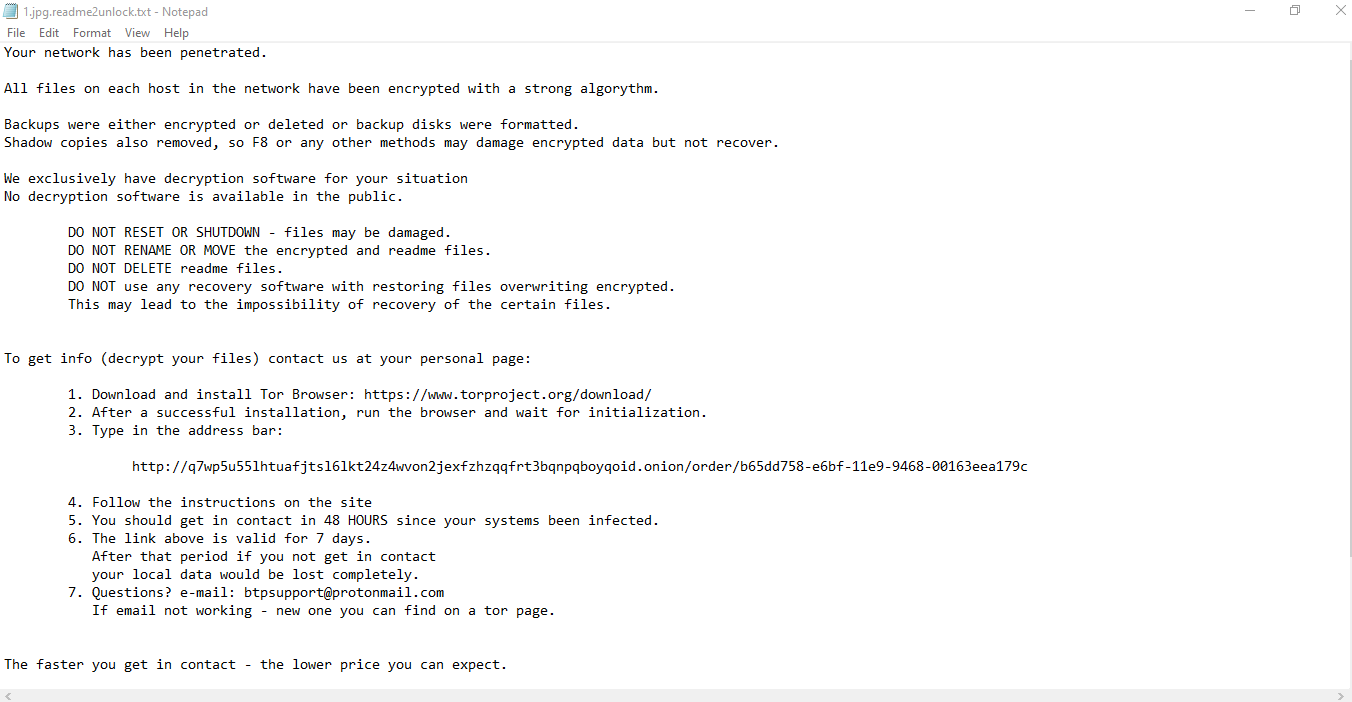

DoppelPaymerが表示する身代金メモは、2018年にBitPaymerがドロップしていものとよく似ています。身代金メモには身代金の金額は含まれていませんが、支払いと攻撃の背後にいる攻撃者に連絡するためのポータルである.onionドメインが含まれています。身代金メモ同様、DoppelPaymerの支払いポータルは、ほぼ元になったBitPaymer支払いポータルのクローンです。

Unit 42は、DoppelPaymerが卸売および小売、製造、金融、保険、輸送およびロジスティクス、ハイテク、ホスピタリティ、不動産業界の企業に対して使用されている様子を観測しています。地域別に見ると、DoppelPaymerの背後にいる脅威アクターは、米国、カナダ、メキシコ、南アフリカ、ベルギー、イタリア、ノルウェー、ドイツの被害者を標的にしています。

DoppelPaymerは、侵害したドメイン管理者の資格情報を使用してリモートにいる人間のオペレーター経由で伝播し、組織ネットワーク全体に拡散します。DoppelPaymerの背後にいるオペレーターが通常要求する身代金要求額は、25,000ドルから1,700万ドルの間(日本円で273万円から18億6千万円)です。2020年に支払われた身代金の平均額は通常ビットコイン支払いで276,587.41ドル(日本円で3020万円)に達していました。

DoppelPaymerの被害者学の詳細については、2021 Unit 42ランサムウェア脅威レポートを参照してください。

行動方針

このセクションでは、DoppelPaymerのアクティビティに関連する戦術と手法を文書化し、それらを弊社製品・サービスに直接マッピングします。また、お客様にてデバイスの構成が正しく行われているかどうかを確認する方法についてもご説明します。

| 製品/サービス | 行動方針 |

| 初期アクセス、防衛回避、永続性、 特権昇格 | |

| Domain Accounts [T1078.002](ドメインアカウント) | |

| NGFW | User-IDが内部の信頼できるインターフェースに対してのみ有効になっていることを確認します |

| User-IDが有効になっている場合は「許可/除外ネットワーク」が使用されていることを確認します | |

| User-IDが有効になっている場合はUser-IDエージェントに最小限の権限を設定していることを確認します | |

| User-IDサービスアカウントに対話型ログオン権限がないことを確認します | |

| User-IDサービスアカウントのリモートアクセス機能が禁止されていることを確認します | |

| 脅威防御† | imap、pop3を除くすべてのデコーダでアンチウイルスプロファイルがブロックに設定されていることを確認します |

| セキュアなアンチウイルスプロファイルが関連するすべてのセキュリティポリシーに適用されていることを確認します | |

| すべてのゾーンに、偵察行為防御設定をすべて有効化し、調整し、適切な処理を設定したゾーンプロテクションプロファイルがあることを確認します | |

| Cortex XSOAR | XSOARのプレイブックをデプロイ – Access Investigation Playbook |

| XSOARのプレイブックをデプロイ – Impossible Traveler | |

| 漏出、収集、探索、影響 | |

| Automated Exfiltration [T1020](自動化された漏出)、 Data from Local System [T1059.003](ローカルシステムからのデータ)、 System Network Configuration Discovery [T1016](システムネットワーク構成の探索)、 Inhibit System Recovery [T1490](システムの復元禁止)、 Data Encrypted for Impact [T1486](影響を与えるためのデータ暗号化) |

|

| Cortex XDR | アンチエクスプロイトプロテクションを有効にします |

| アンチマルウェアプロテクションを有効にします | |

| Cortex XSOAR | XSOARのプレイブックをデプロイ – Block IP |

| XSOARのプレイブックをデプロイ – Block URL | |

| XSOARのプレイブックをデプロイ – Hunting and Threat Detection Playbook | |

| XSOARのプレイブックをデプロイ - PAN-OS Query Logs for Indicators | |

| XSOARのプレイブックをデプロイ - Palo Alto Networks Endpoint Malware Investigation | |

| XSOARのプレイブックをデプロイ – Ransomware Manual for incident response | |

表1 DoppelPaymerランサムウェアの行動方針

†これらの機能は、NGFWセキュリティサブスクリプションサービスの一部です

結論

残念ながら、BitPaymer、DoppelPaymer、およびその他のランサムウェアファミリの類似点は、ランサムウェアアクターが互いのプレイブックから貸し借りしあうことが常態となっている様子を示しています。他のランサムウェアアクター同様、DoppelPaymerの背後にいるアクターも、アクティブなソーシャルメディアの存在とリークサイトを維持しつつ、過去のランサムウェア脅威アクターグループとほとんど同じように被害者からの身代金の増額を求めています。

パロアルトネットワークスはDoppelPaymerを次の方法で検出/防止します。

- WildFire: 既知のサンプルはすべてマルウェアとして識別されます。

- Cortex XDR:

- DoppelPaymerのインジケータを含みます。

- ランサムウェア対策モジュールでDoppelPaymerの暗号化の振る舞いを検出します。

- ローカル分析・検出機能によりDoppelPaymerバイナリを検出します。

- 次世代ファイアウォール: DNSシグネチャが既知のコマンド&コントロール(C2)ドメインを検出し、URLフィルタリングで同ドメインをマルウェアとして分類します。

- AutoFocus: 関連アクティビティをBitPaymerFamilyタグで追跡します。

DoppelPaymer に関連する指標は、こちらのGitHubから利用可能です。Unit 42のTAXIIフィードにも公開済みです。

追加資料

- BitPaymer Source Code Fork: Meet DoppelPaymer Ransomware and Dridex 2.0

- BitPaymer Malware Information

続きを読む: Phobos

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得