This post is also available in: English (英語)

脅威の評価:Phobosランサムウェア

概要

Phobosは、比較的ベーシックかつ多作のランサムウェアファミリで、2018年12月に最初に公に特定されました。その基本設計と実装により、Phobosは脅威アクターの間で変わらず人気があります。Phobosは確立された感染ベクトルを使用します。たとえばハッキングを受けたか、販売されているか、安全でないか、あるいはその他の脆弱性のあるリモートデスクトッププロトコル(RDP)接続を利用したり、フィッシングメールの悪意のある添付ファイルを使ったりします。Phobosは他のランサムウェアファミリDharmaと非常によく似ていて、この亜種と見なされています。Dharmaと共有しているコードの類似性に加え、Phobosはその一部がDharmaを配布したのと同じアクターグループにより配布されている可能性があります。

Phobosランサムウェアの概要

Phobosは技術面では比較的ベーシックですが、これを興味深いものにする注目すべき機能がいくつかあげられます。Phobosの昇格乱用手法にユーザーアカウント制御(UAC)バイパスは直接含まれていませんが、UACバイパスの確認が定期的にポップアップ表示されます。

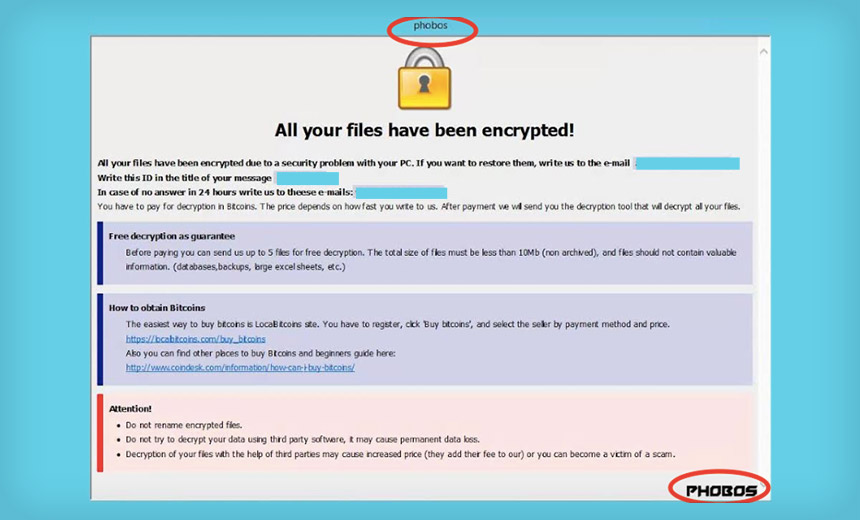

ポップアップを受け入れ、AES-256キーを使用した暗号化プロセスが完了すると、感染エンドポイント上にinfo[.]txtのファイル名で.HTAおよび.TXTの身代金メモが表示されます。Phobosは引き続きバックグラウンドで実行され、コードが暗号化するように指示された新しいファイルをエンコードします。

Phobosは、感染ホストに接続されているすべてのローカル共有とネットワーク共有に身代金を要求しようとします。感染した各ファイルは個別のキーで暗号化され、暗号化されたファイルの拡張子は.acuteです。Phobosの永続化メカニズムには、%APPDATA%への自身のインストール、自動起動へのレジストリキーの追加が含まれ、再起動後もマルウェアプロセスが永続化されるようにします。その機能の興味深い部分の1つは、大きなファイルに使用されるさまざまなファイルエンコーディング手法です。Phobosは大きなファイルの特定の部分のみを暗号化するため、大きなファイルの暗号化にかかる時間が短縮されます。

Phobosは、2020年10月に発見されたEkingランサムウェアのような後の亜種の基盤の役割を果たしてきました。

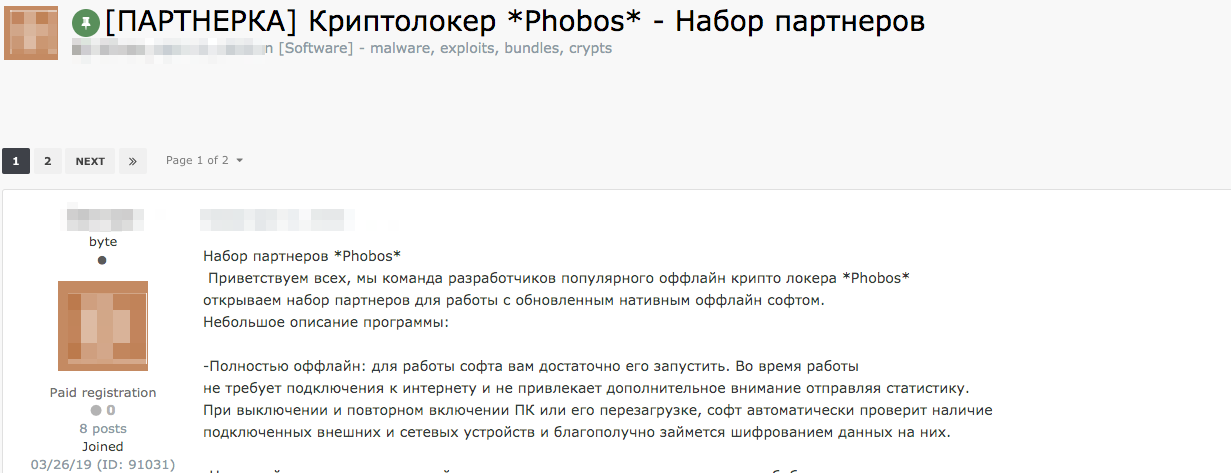

Phobosは、ほとんどの場合、アンダーグラウンドのサービスとしてのランサムウェア(RaaS)製品で販売されています。Phobosはこれまでさまざまな規模の組織を標的にしてきましたが、一部の孤発例では個人にも感染していました。Phobosの総被害者数はいまのところ不明のままです。

PhobosとDharmaは、一部、アクターとコードの類似点を共有しています。両ファミリは感染後の身代金メモが同じです。さらに被害者から両アクターへの最初の通信が同じです。これらの共有された機能は、DharmaとPhobosが持つコーディングの類似性とともに、このマルウェアが同じアクターによって開発されていることを示唆しています。

ただし、特にファイル構造のコードの違いにより、これは亜種と定義されています。具体的には、モジュラー構成のサポートを追加している、対象フォルダを手動で暗号化する機能を提供しているなど、Phobosにはいくつかの顕著な違いがあります。

Phobosの2020年の平均身代金支払い額は13,955ドル(日本円で152万円)でした。パロアルトネットワークスは、金融、教育、製造、専門的および法務サービス、保険、ハイテク、建設およびエンジニアリング、ヘルスケア、エネルギーの各セクタで被害者への攻撃を観測しました。Dharma同様、脅威のアクターは中小企業に焦点を当てています。Phobosの被害者の所在地は、米国、ポルトガル、ブラジル、セイシェル、ルーマニア、インドネシア、ドイツ、日本などです。

Phobosの被害者学の詳細については、2021 Unit 42ランサムウェア脅威レポートを参照してください。

行動方針

このセクションでは、Phobosのアクティビティに関連する戦術と手法を文書化し、それらを弊社製品・サービスに直接マッピングします。また、お客様にてデバイスの構成が正しく行われているかどうかを確認する方法についてもご説明します。

| 製品/サービス | 行動方針 |

| 実行 | |

| Windows Management Instrumentation [T1047](WMI) | |

| NGFW | User-IDが内部の信頼できるインターフェースに対してのみ有効になっていることを確認します |

| User-IDが有効になっている場合は「許可/除外ネットワーク」が使用されていることを確認します | |

| User-IDが有効になっている場合はUser-IDエージェントに最小限の権限を設定していることを確認します | |

| User-IDサービスアカウントに対話型ログオン権限がないことを確認します | |

| User-IDサービスアカウントのリモートアクセス機能が禁止されていることを確認します | |

| User-IDエージェントのトラフィックがuntrustゾーンに入るのをセキュリティポリシーで制限していることを確認します | |

| untrustゾーンからより信頼できるtrustゾーンへのトラフィックを許可する場合は、アプリケーションのセキュリティポリシーが存在することを確認します | |

| トラフィックを許可するセキュリティポリシーでサービスに「any」が設定されているものがないことを確認します | |

| 信頼された脅威インテリジェンスソースのIPアドレスとの間のすべてのトラフィックを拒否する「セキュリティポリシー」が存在することを確認します | |

| Cortex XDR Prevent | Restrictionセキュリティプロファイルを構成します |

| 防衛回避、永続性 | |

| Masquerading [T1036](マスカレード)、 Modify Registry [T1112](レジストリの変更)、 Registry Run Keys / Startup Folder [T1547.001](レジストリRun Keys/スタートアップフォルダー) |

|

| 脅威防御† | imap、pop3を除くすべてのデコーダでアンチウイルスプロファイルがブロックに設定されていることを確認します |

| セキュアなアンチウイルスプロファイルが関連するすべてのセキュリティポリシーに適用されていることを確認します | |

| WildFire | WildFireファイルサイズのアップロード制限が最大化されていることを確認します |

| WildFireファイルブロックプロファイルのすべてのアプリケーション、ファイルタイプについて、転送が有効になっていることを確認します | |

| すべてのセキュリティポリシーでWildFire分析プロファイルが有効になっていることを確認します | |

| 復号したコンテンツのWildFireへの転送が有効になっていることを確認します | |

| すべてのWildFireセッション情報設定が有効になっていることを確認します | |

| WildFireによって検出された悪意のあるファイルに対するアラートが有効になっていることを確認します | |

| 「WildFireの更新スケジュール」が毎分ごとに更新をダウンロードしてインストールするように設定されていることを確認します | |

| Cortex XDR Prevent | マルウェアセキュリティプロファイルでBehavioral Threat Protection(BTP)を設定します |

| アンチエクスプロイトプロテクションを有効にします | |

| アンチマルウェアプロテクションを有効にします | |

| 横展開 | |

| Replication Through Removable Media [T1091](リムーバブルメディア経由の複製) | |

| Cortex XDR Prevent | デバイス制御を有効にする |

| 影響 | |

| Inhibit System Recovery [T1490](システムの復元禁止)、 Data Encrypted for Impact [T1486](影響を与えるためのデータ暗号化) |

|

| Cortex XSOAR | XSOARのプレイブックをデプロイ - Palo Alto Networks Endpoint Malware Investigation |

| XSOARのプレイブックをデプロイ – Ransomware Manual for incident response | |

表1 Phobosランサムウェアの行動方針

†これらの機能は、NGFWセキュリティサブスクリプションサービスの一部です

結論

Phobosは、Unit42がこれまで観測・分析してきた他のランサムウェアファミリとよく似ています。RaaS特有の使いやすさから、Phobosを配布するアクター像は多種多様です。マルウェア作成者とコード再利用の類似性は、Phobosランサムウェアファミリに共通しています。これは、共有と共通のRaaSアフィリエイトモデルの上に繁栄し、進化を続ける脅威エコシステムを表すもので、このおかげでランサムウェアアクターは最小限の時間投資で利益をあげることができます。

パロアルトネットワークスはPhobosを次の方法で検出/防止します。

- WildFire: 既知のサンプルはすべてマルウェアとして識別されます。

- Cortex XDR:

- Phobosのインジケータを含みます。

- ランサムウェア対策モジュールでPhobosの暗号化の振る舞いを検出します。

- ローカル分析・検出機能によりPhobosバイナリを検出します。

- 次世代ファイアウォール: DNSシグネチャが既知のコマンド&コントロール(C2)ドメインを検出し、URLフィルタリングで同ドメインをマルウェアとして分類します。

- AutoFocus: 関連アクティビティを Phobosタグで追跡します。

Phobos に関連する指標は、こちらのGitHubから利用可能です。Unit 42のTAXIIフィードにも公開済みです。

追加資料

続きを読む: Dharma

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得