概要

LockBit 2.0は、LockBit(別名ABCDランサムウェア)の後継として2021年6月に初めて登場したRaaS(ランサムウェア・アズ・ア・サービス)です。この前身となるLockBitが初めて観測されたのは2019年9月でした。

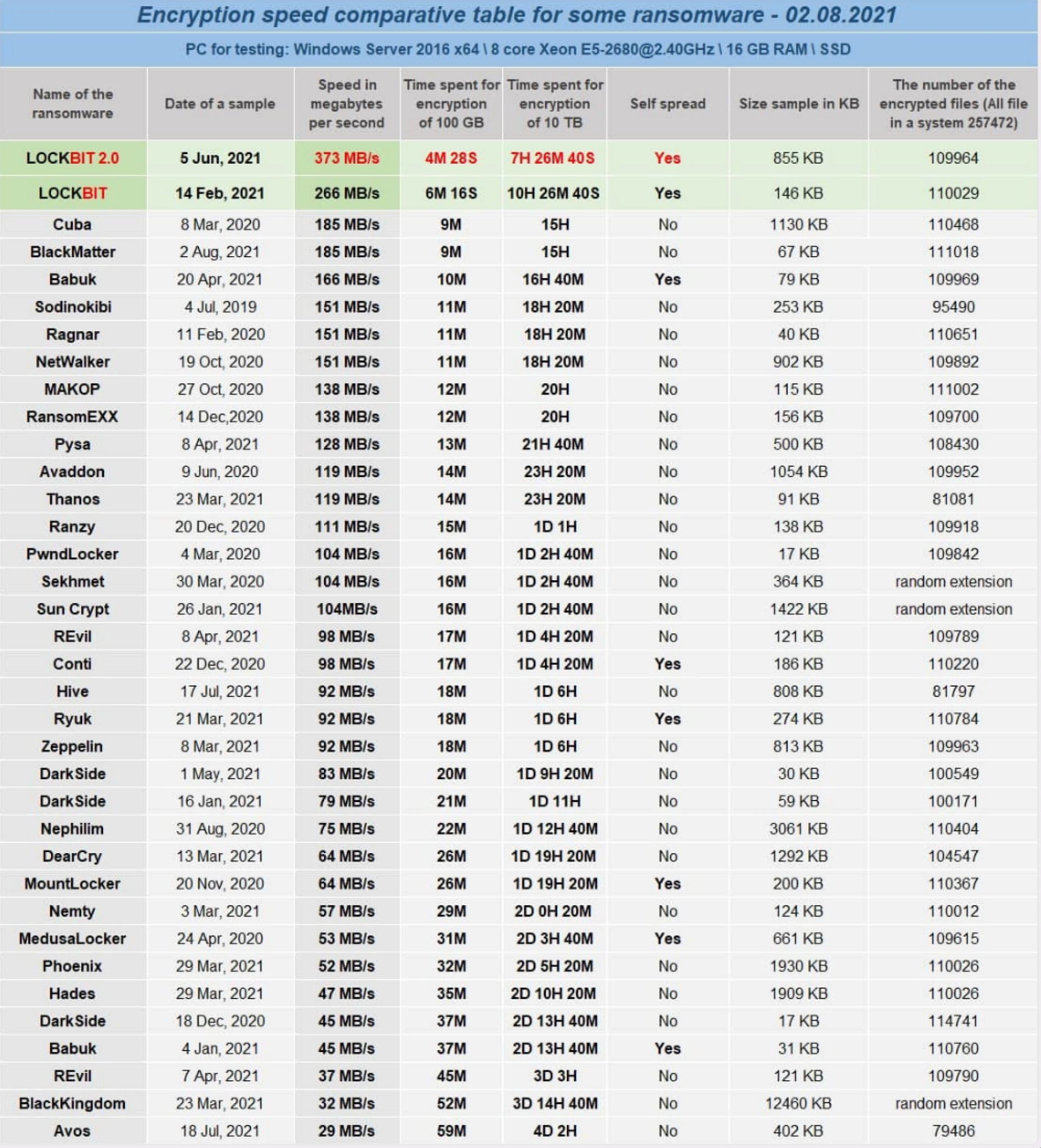

LockBit 2.0 RaaSは出現当初からアングラ掲示板での募集キャンペーンでアフィリエイトを呼び込み、2021年第3四半期にとくに活発になりました。LockBit 2.0のオペレータは「2021年6月時点でアクティブなランサムウェア株では最速の暗号化ソフトウェアを搭載しているので、今のランサムウェア情勢を混乱させる有効性と能力を付加している」と主張しています。

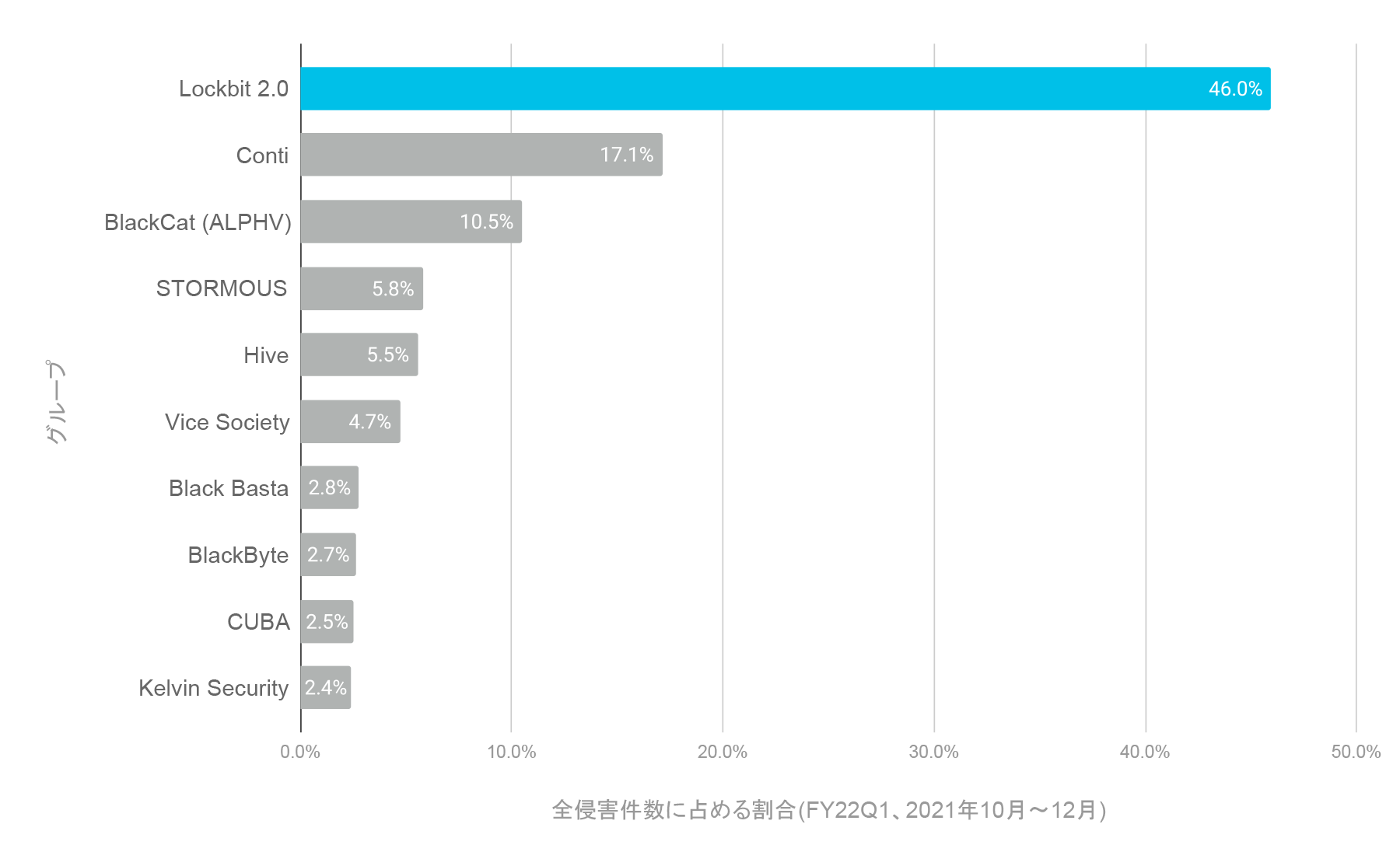

Babuk、DarkSide、REvil(別名Sodinokibi)など、いくつかのトップクラスのRaaSアフィリエイトプログラムが2021年にアンダーグラウンドから姿を消す中、LockBit 2.0は活動を続け、次第にもっとも活発なランサムウェア事業の1つとなっていきました。弊社の2022年版Unit 42 Ransomware Threat Reportでは「2021年にもっとも多く展開されたランサムウェアはContiである」としています。一方でLockBit 2.0は、リークサイトのデータとUnit 42のインシデントレスポンス担当者が処理した事例のデータの両方を考慮すると「2022年第1四半期に観測した全ランサムウェア侵害においてもっとも影響力がありかつ広く展開されたランサムウェア亜種」と言えるでしょう。

ランサムウェアグループによるダークウェブ上のリークサイトのデータを分析したところ、LockBit 2.0は5ヶ月連続でもっとも影響力のあるRaaSとなっています。5月25日現在、2022年のランサムウェア関連侵害事象の46%をLockBit 2.0が占めています。そしてLockBit 2.0 RaaSのリークサイトは、晒された被害組織数がもっとも多く、合計で850社以上におよんでいます。

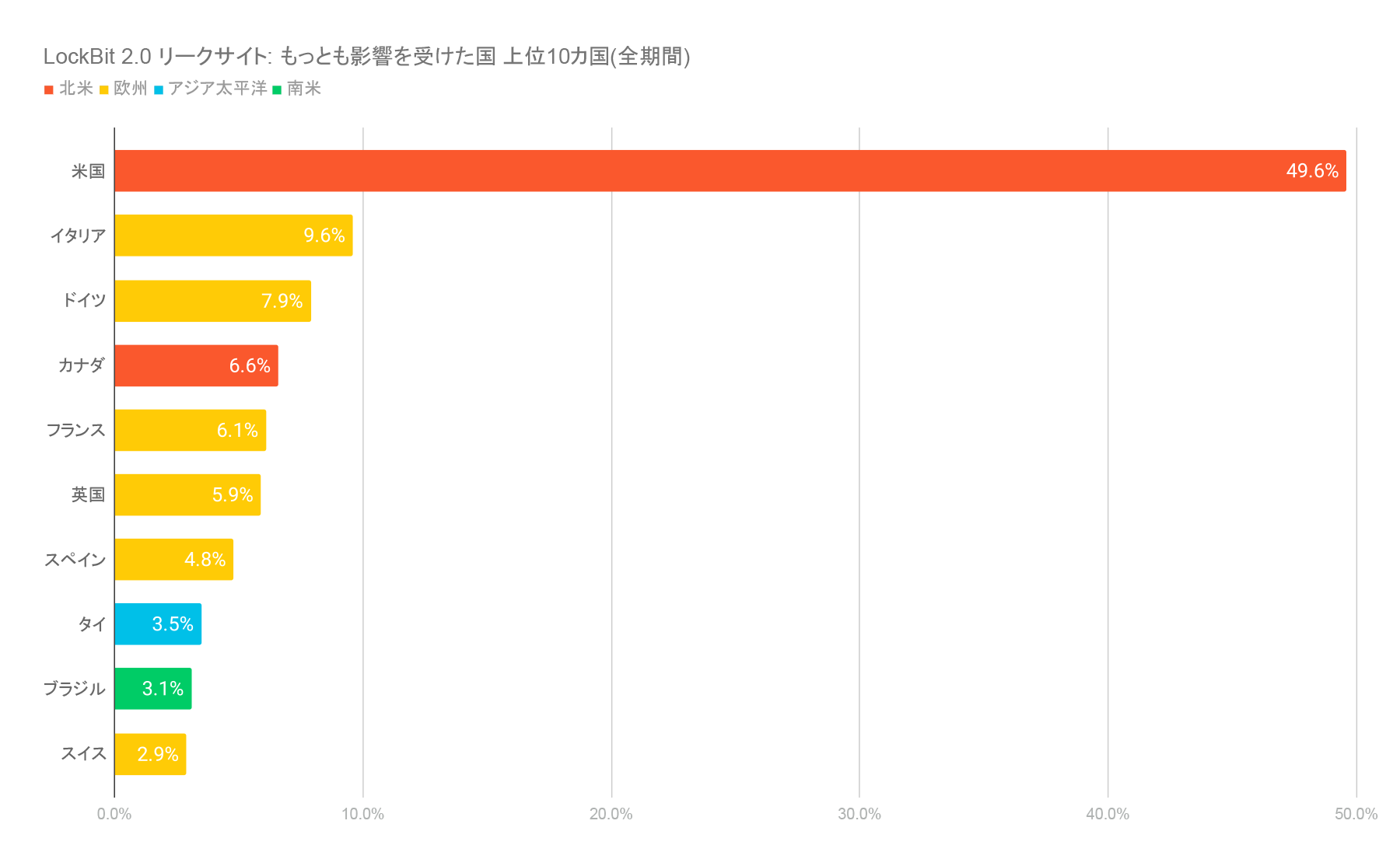

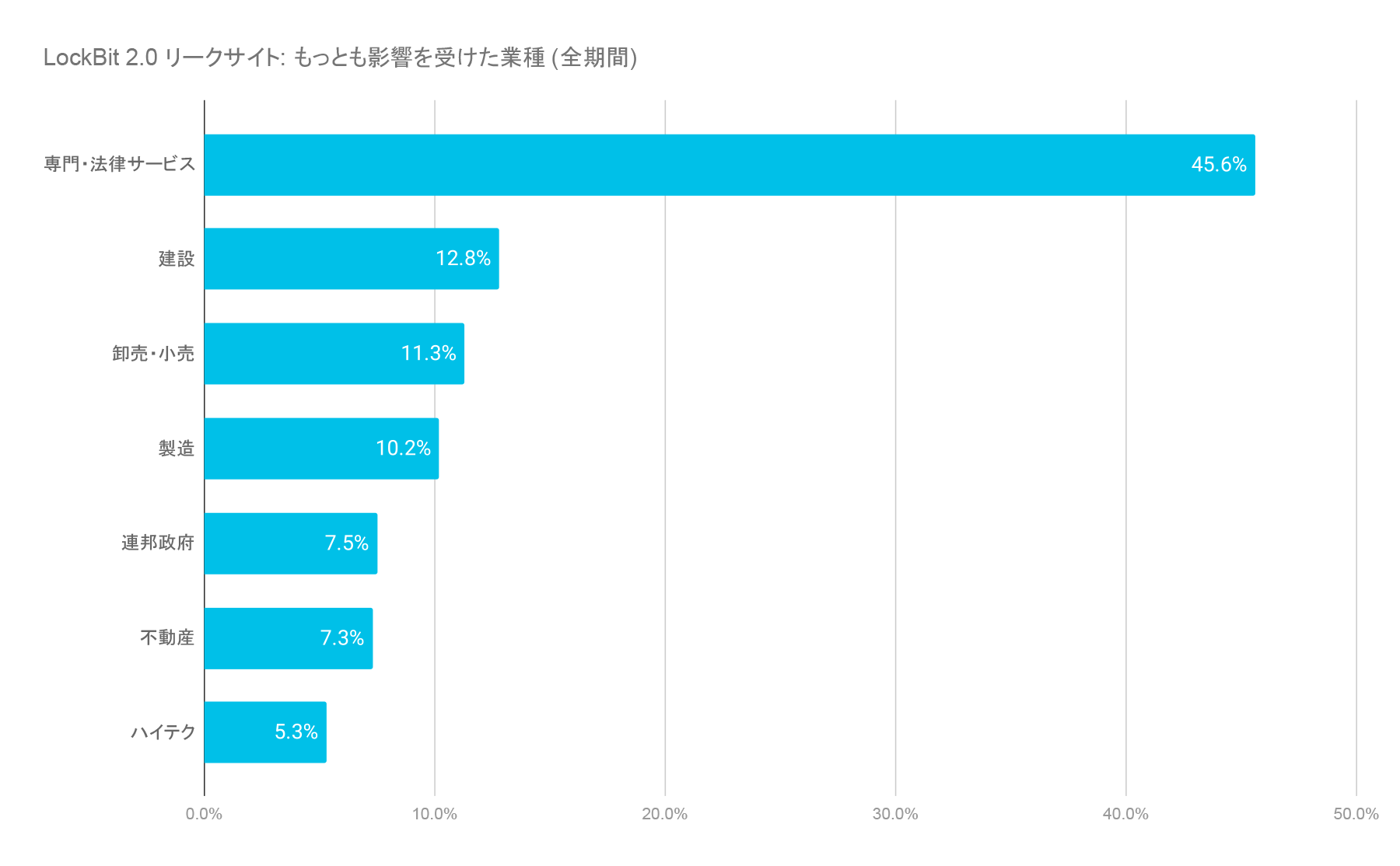

さらにLockBit 2.0は、米国・イタリア・ドイツを拠点とする被害組織を筆頭に、世界的に多数の企業に影響を及ぼしています。LockBit 2.0にもっとも狙われやすい業種は専門サービス、建設、卸売・小売、製造業などです。

パロアルトネットワークスのお客様は、Cortex XDRと次世代ファイアウォールのクラウド配信型セキュリティサービスWildFireによってLockBit 2.0攻撃から保護されています。詳しくは「結論」のセクションをご覧ください。

| Unit 42の関連トピック | Ransomware, Ransomware Threat Report |

目次

LockBit 2.0の概要

狙われやすい組織

リークサイトのデータ

Unit 42が対応したLockBit 2.0関連のインシデントレスポンスのデータ

LockBit 2.0のTTP(戦術・技術・手順)

LockBit 2.0の技術詳細

LockBit 3.0

行動指針

結論

付録A

その他のリソース

LockBit 2.0の概要

LockBit 2.0は身代金の支払いを被害組織に迫るべく「二重脅迫(恐喝)」技術を攻撃手口に使うRaaSの1つです。

なかにはリークサイトを使うだけでなく被害組織のインフラにDDoS攻撃を行ったケースもあります。こうした手口は「三重脅迫」の名で知られ、過去にはBlackCat、Avaddon、SunCryptなどのグループで観測されています。

BlackByteなど他のランサムウェアファミリ同様、ロシア語を使用するシステムやキリル文字を使う数々の東欧系言語のシステムを回避します。

アフィリエイトに高度な技術や知識を求めない他のRaaSプログラムとは異なり、LockBit 2.0のオペレータは、とくにMetasploitやCobalt Strikeなどのツールを使いこなせる経験豊富なペンテスターとしか仕事をしないと言われています。アフィリエイトの仕事は、被害組織のネットワークに最初のアクセスを確保し、LockBit 2.0が残りの攻撃を実行できるようにすることです。

LockBit 2.0は感染コンピュータの壁紙をランサムウェアの身代金要求メモに変更することが確認されています。またこの身代金要求メモは、被害組織の内部関係者の勧誘にも使われていました。この脅威アクターはメモのなかで「企業ネットワークへのアクセスを提供してくれた内部関係者やフィッシングメールを開く、ないしペイロードを手動で起動してランサムウェア感染を促してくれたひとに『数百万ドル』を支払う」と主張しています。またこのアクターは、RDP、VPN、企業の電子メールの認証情報など、他のアクセス方法にも関心を示していました。それと引き換えに支払われた身代金の一部を提供するのです。

狙われやすい組織

LockBit 2.0は、日和見的に組織をターゲットにしています。オペレータは初期アクセスを仲介してもらうことで時間の節約や利益の増加をはかっています。LockBit 2.0は通常は日和見的に被害組織を狙いますが、被害組織には制限があるようです。医療機関、福祉施設、教育機関、慈善団体など「人類の存続に貢献する」組織は対象にしないと公言しています。ただし実際にはこうした主張とは裏腹に、ガイドラインを無視して医療や教育といった業種を攻撃するアフィリエイトも存在しています。

欧米の組織は他国のそれよりもLockBit 2.0による被害が多く、おそらくその理由は収益性の高さや保険金支払いにあると思われます。

リークサイトのデータ

2022年の第1四半期、LockBit 2.0は、リークサイトで共有されたすべてのランサムウェア侵害のなかでも引き続き「もっとも影響力が強くもっとも展開力の高いランサムウェア亜種」でした。

リークサイトのデータを分析したところ、LockBit 2.0は5ヶ月連続でもっとも影響力のあるRaaSとなっています。5月25日現在、リークサイトで共有されている2022年のランサムウェア関連侵害事象の46%をLockBit 2.0が占めています。

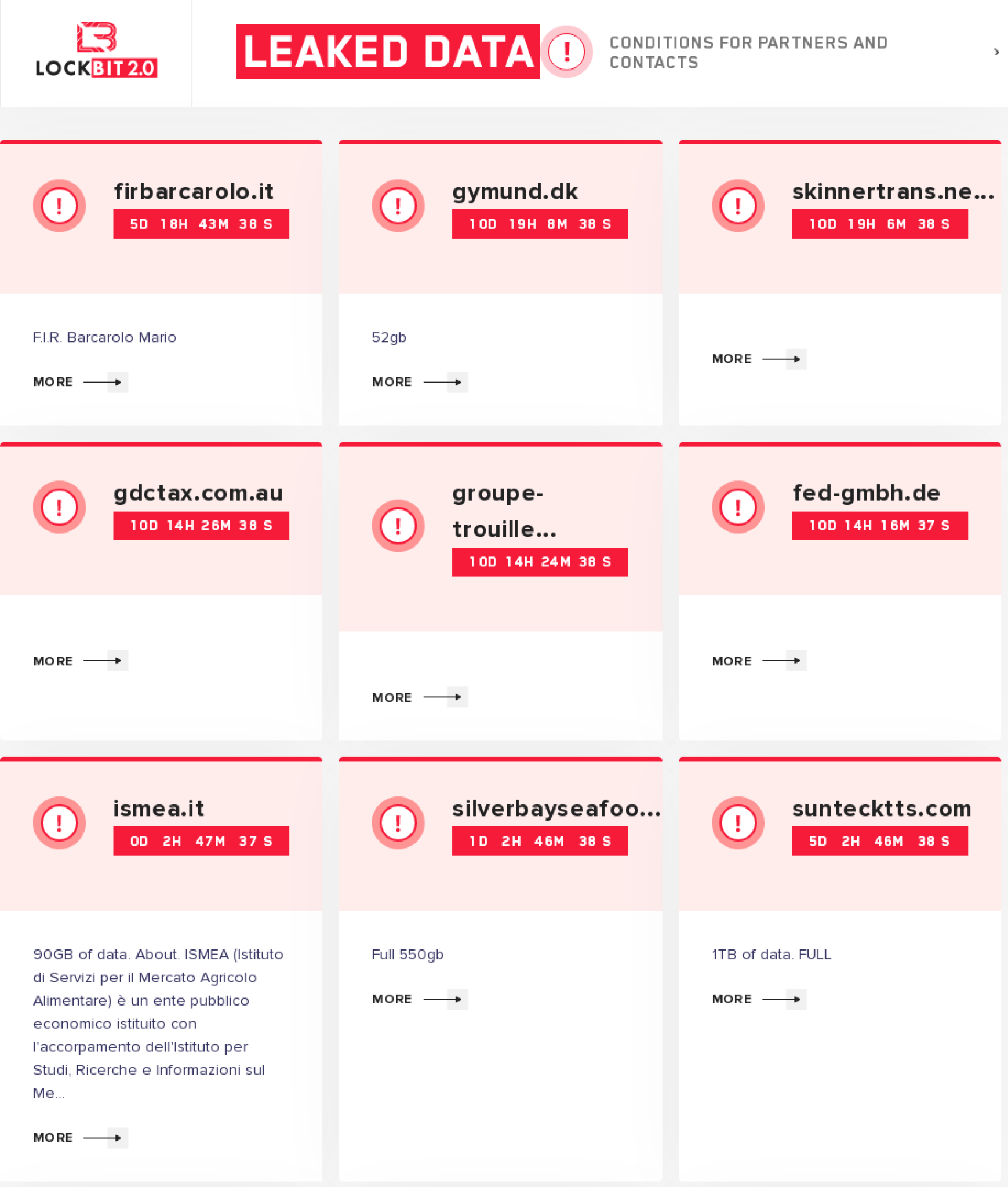

またLockBit 2.0 RaaSのリークサイトは晒された被害組織数がもっとも多く、合計で850社以上におよんでいます。このサイトは通常、被害組織のドメイン、タイムトラッカー、漏えいしたデータ量などの情報を提供しています。

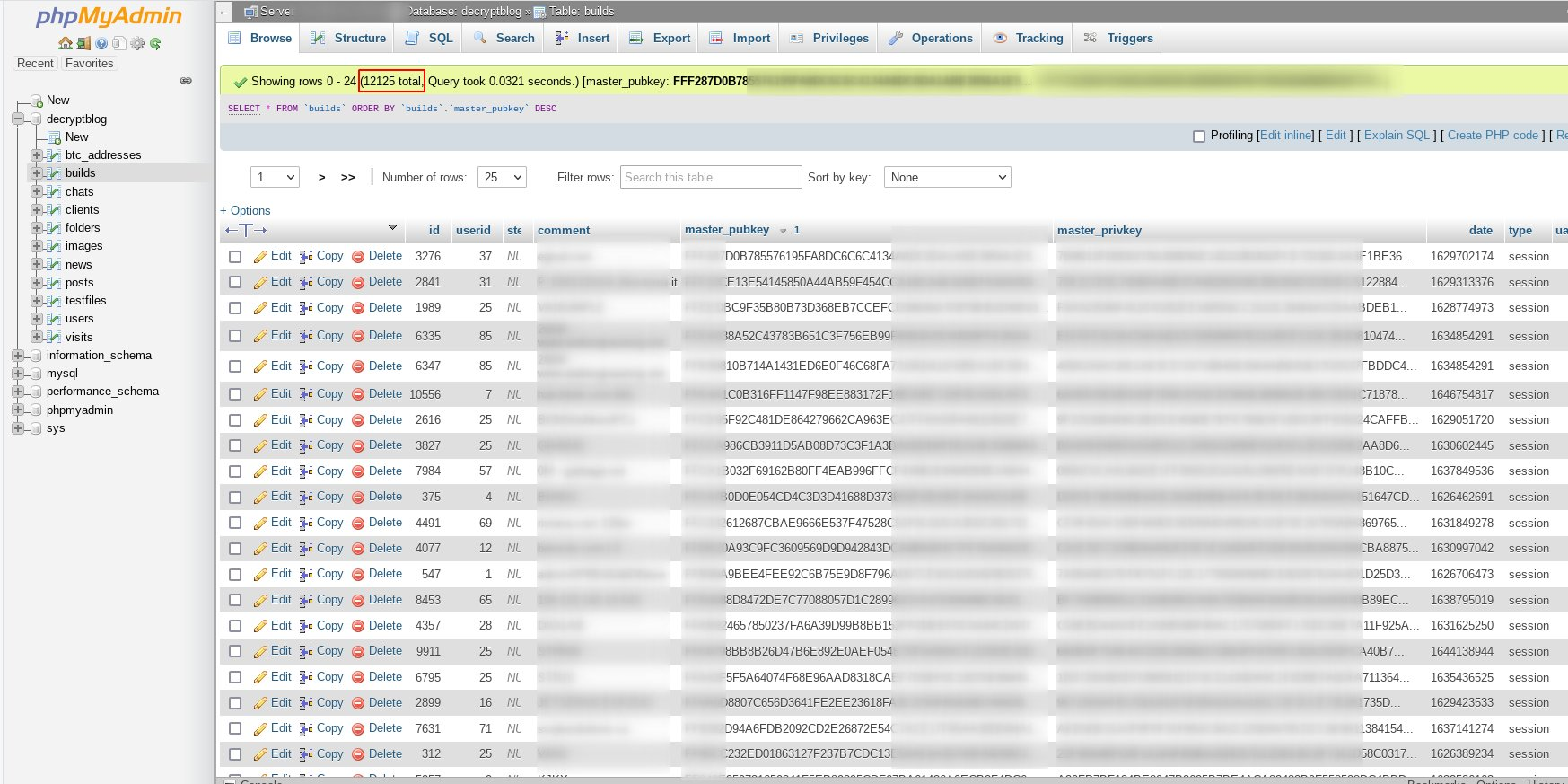

LockBit 2.0は少なくとも1万2,125社に身代金を要求していると主張しています(下図参照)。

LockBit 2.0のリークサイトのデータによれば、2021年6月の出現以降同RaaSは世界中の多くの企業に影響を与えており、被害組織がもっとも多い国は米国、イタリア、ドイツとなっています。

またLockBit 2.0はさまざまな業種・組織に影響を与えており、もっとも狙われやすい業種は、専門サービス、建設、卸売・小売、製造などです。

なお、全ランサムウェアファミリのリークサイトデータからは、LockBit 2.0のターゲットとなった組織がもっとも多かった地域は日本を含むアジア太平洋地域、ヨーロッパ、南米であったことが確認されています。

Unit 42が対応したLockBit 2.0関連のインシデントレスポンスのデータ

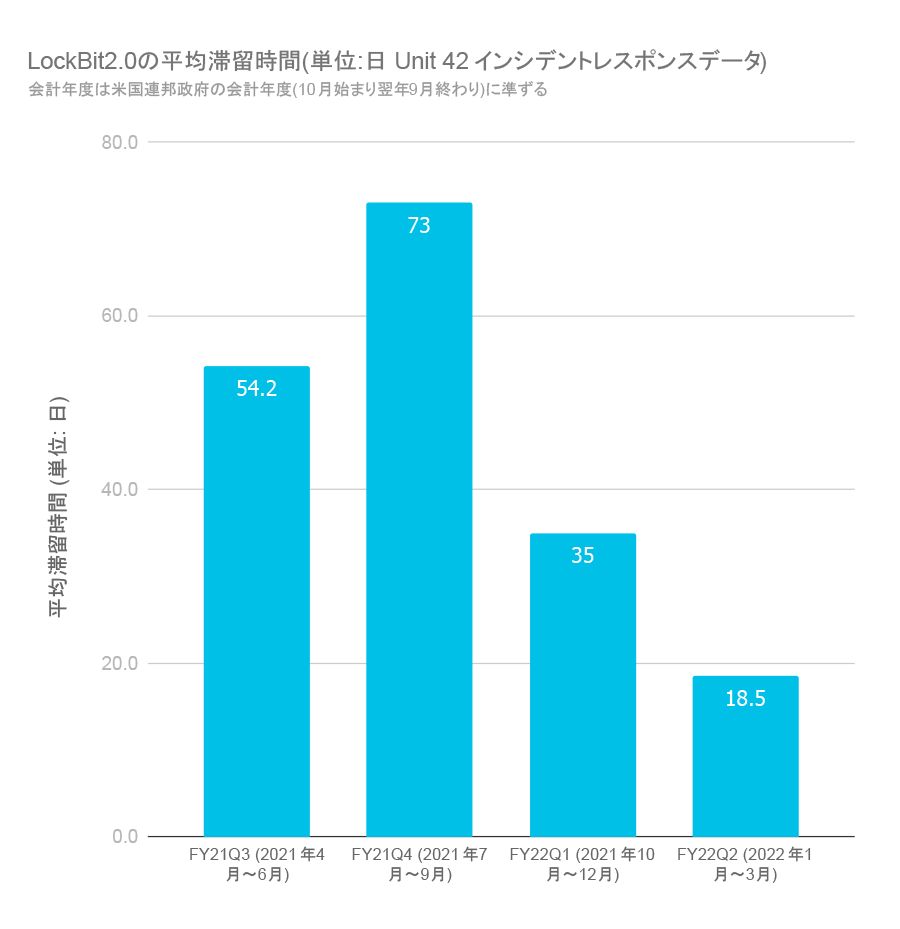

2021年6月の登場以降にUnit 42のセキュリティコンサルタントが担当したLockBit 2.0関連の案件では、2021年度の終わりと比べ、2022年度のはじめ(2021年10月から2022年9月で計測)には、滞留時間(それぞれの案件にかける時間)が短くなり、交渉の余地も乏しくなってきたことが示されています。以下のデータは、脅威アクターのネットワーク侵入時期ではなく弊社のクライアントが彼らの活動に気づいた時期にもとづいて、会計年度と四半期に分けています。

2022年度のLockBit 2.0の滞留時間は短かくなっています。2021年度の最後の2四半期から2022年度の最初の2四半期にかけて、平均37日の差が生じています。

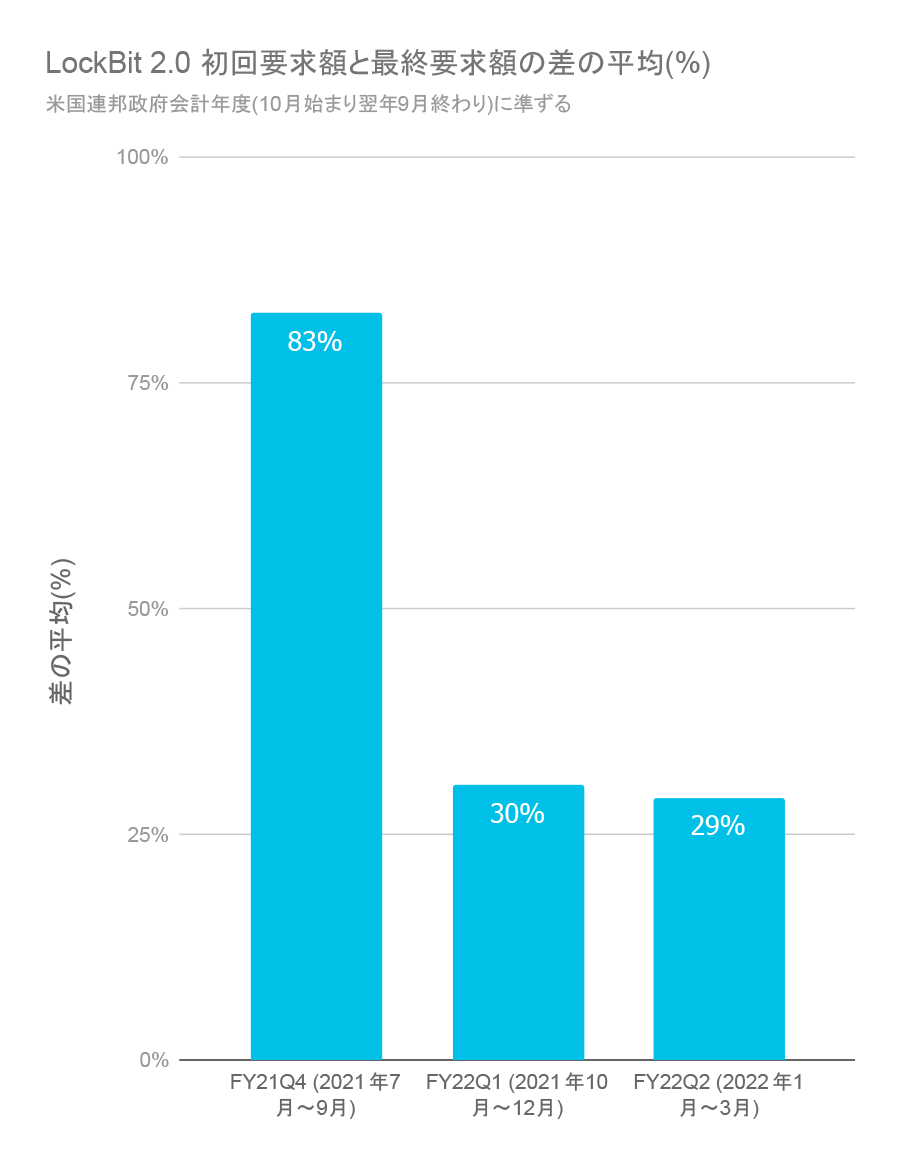

先の会計年度の初回身代金要求額と、最終的な身代金要求額との差を、割合換算して平均化しました。下のグラフは、2021年度末にLockBit 2.0を使用する脅威アクターが身代金額交渉にかなり前向きだったことを示しています。この間の身代金は平均して最初の要求額から約83%割り引かれていることがわかります。それに比べ、2022年度の第1四半期と第3四半期は交渉の余地に乏しく、脅威アクターは平均で約30%の割引提示にとどまっています。2022年度の第2四半期は十分な情報がないためここには含めていません。

LockBit 2.0のTTP(戦術・技術・手順)

技術的側面については、LockBit 2.0のアフィリエイトは以下のTTP(戦術・技術・手順)を用いることが確認されています。

| TA0001 Initial Access | |

| T1078 Valid Accounts | プラットフォームをまたいで再利用されている認証情報ないし過去に漏えいした認証情報。ドメインアカウントやローカルアカウントだけでなくVPNアカウントもこれに含む。 |

| T1133 External Remote Services | アフィリエイトは公開されているRDPサービスをブルートフォース攻撃し、パスワードの弱いアカウントを侵害することが確認されている。 |

| T1190 Exploit Public-Facing Applications | ProxyShell(CVE-2021-34473)、不適切なSQLのサニタイズ(CVE-2021-20028)などの脆弱性が、環境侵入の足がかりとして利用されていることが確認されている。 |

| TA0002 Execution | |

| T1053.005 Scheduled Task/Job | スケジュールされたタスク。LockBit 2.0はスケジュールされたタスク経由で実行可能。 |

| T1059 Command and Scripting Interpreter | LockBit 2.0は通常、隠しウィンドウを使ったコマンドライン引数によって実行される。

Windows SysInternalsのPsExecが永続化と実行の両目的に利用されている。PsExecは他のシステム上でプロセスを実行できるためこれがランサムウェアの拡散や偵察活動の支援につながっている。 |

| TA0003 Persistence | |

| T1053.005 Scheduled Task/Job | スケジュールされたタスク。ランサムウェアの実行ファイル、PsExec、場合によっては防御回避用のバッチスクリプトなどに永続性を確保するため、スケジュールされたタスクが使われることが多い。 |

| T1078 Valid Accounts | ネットワークへのアクセス維持に侵害されたアカウントが使われることがある。 |

| T1136.001 Create Account | まれに、LockBit 2.0が「a」といった単純な名前の永続化用のアカウントを作成することが確認されている。 |

| T1505.003 Server Software Component | ProxyShellの台頭によりWebシェルが以前にまして侵入口として利用されることが増えた。 |

| TA0004 Privilege Escalation | |

| T1068 Exploitation for Privilege Escalation | Exchange PowerShell BackendにおけるProxyShellの権限昇格(CVE-2021-34523)、Windows Background Intelligent Transfer Service(BITS)のシンボリックリンクの不適切処理(CVE-2020-0787)、CMSTPLUA COMインターフェースの悪用はいずれも権限昇格手法として確認されている。 |

| T1548.002 Abuse Elevation Control Mechanism: Bypass User Account Control | LockBit 2.0はUACバイパスツールを利用することが知られている。 |

| TA0005 Defense Evasion | |

| T1070 Indicator Removal on Host | Windowsイベントログ内のログや悪意のあるファイルなどのインジケータは通常、wevtutilやバッチスクリプト、CCleanerによって削除される。 |

| T1140 Deobfuscate/Decode Files or Information | LockBit 2.0インシデント関連のPowerShellスクリプトは大部分がBase64でエンコードされている。 |

| T1484.001 Domain Policy Modification: Group Policy Modification | LockBit 2.0はPowerShellモジュールのInvokeGPUpdateを使ってグループポリシーを更新することが確認されている。 |

| T1562.001 Impair Defenses: Disable or Modify Tools | Windows Defenderなどのマルウェア対策ソリューションや監視ツールは、プロセスエクスプローラツールやバッチスクリプト、カスタム作成されたコマンドラインスクリプトで無効化される。 |

| T1564.003 Hide Artifacts: Hidden Window | アフィリエイトは悪意のある活動が目に付きづらいよう隠しウインドウを使う。 |

| TA0006 Credential Access | |

| T1003 OS Credential Dumping | 他のランサムウェアインシデント同様、Mimikatzが認証情報のダンプで重要な役割を果たす。なおLockBit 2.0はMiniDumpも利用することが確認されている。 |

| T1555 Credentials from Password Stores | LockBit 2.0はGrabChromeやGrabRFFを使ってパスワードストアやChromeからパスワードをダンプするのにさまざまなツールを使うことが確認されている。 |

| TA0007 Discovery | |

| T1046 Network Service Discovery | Advanced Port Scanner、NetScanの両方がローカルネットワークインフラのデバイスと、リモートホスト上で実行されているサービスの検出に使用されていた。またADFindでリモートシステムへのActive Directoryクエリを実行していた。 |

| T1057 Process Discovery | Process Explorer、Process Monitor、PCHunterがマルウェア対策ソフトや監視ソフトの発見・終了に利用されていた。 |

| T1082 System Information Discovery | LockBit 2.0は、ホスト名、共有、ドメイン情報などのシステム情報を列挙する。 |

| T1614 System Location Discovery | 言語設定を確認しようとする。 |

| TA00008 Lateral Movement | |

| T1021 Remote Services | Cobalt Strikeは脅威アクターのランサムウェア攻撃に資する機能を多数備えているが、LockBit 2.0の調査では、主にコマンド&コントロールビーコン、ラテラルムーブ、ファイルダウンロード/実行ツールとして利用されていることが確認されている。 |

| T1021.002 Remote Services: SMB/Windows Admin Shares | LockBit 2.0はSMB経由で自己拡散することが確認されている。 |

| TA0010 Exfiltration | |

| T1030 Data Transfer Size Limits | LockBit 2.0はデータ転送サイズを制限してクライアントが設定した監視サービスのレーダーをかいくぐる場合がある。 |

| T1041 Exfiltration over C2 Channel | LockBit 2.0のアフィリエイトはクライアントからデータを流出させるさい、主にMEGASyncを利用する。RCloneで代用する場合もある。 |

| TA0011 Command and Control | |

| T1219 Remote Access Software | インタラクティブなコマンド&コントロールチャネル確立にもっともよく使われてきた正規デスクトップソフトウェアはAnyDeskで、それよりやや少ない頻度で見られるのがConnectWise。 |

| TA0040 Impact | |

| T1486 Data Encrypted for Impact | LockBit 2.0はデバイスを暗号化し身代金要求する脅迫手口で知られている。 |

| T1489 Service Stop | 防御回避フェーズではマルウェア対策ソフト、監視ソフトが無効化されることが多い。ファイアウォールルールも無効化される場合がある。 |

LockBit 2.0の技術詳細

LockBit 2.0はアセンブリ言語とOrigin C言語で開発されており、被害者のデータ暗号化にはAES(Advanced Encryption Standard)とECC(楕円曲線暗号)アルゴリズムが利用されています。2021年10月にLockBit 2.0のオペレータがVMware ESXiハイパーバイザーシステムをターゲットにC言語のみでコーディングしたLinux版LockBit 2.0をリリースしたことから、Windows・Linux両OSに影響します。

LockBit攻撃グループは「LockBit 2.0は世界でもっとも高速な暗号化ソフトウェア」と主張し、さまざまなランサムウェアのサンプルの暗号化スピードを示す比較表を提供しています。

LockBit 2.0は自己拡散機能、ログ消去機能、ネットワークプリンタで身代金要求メモを紙切れになるまで印刷できる機能も備えています。

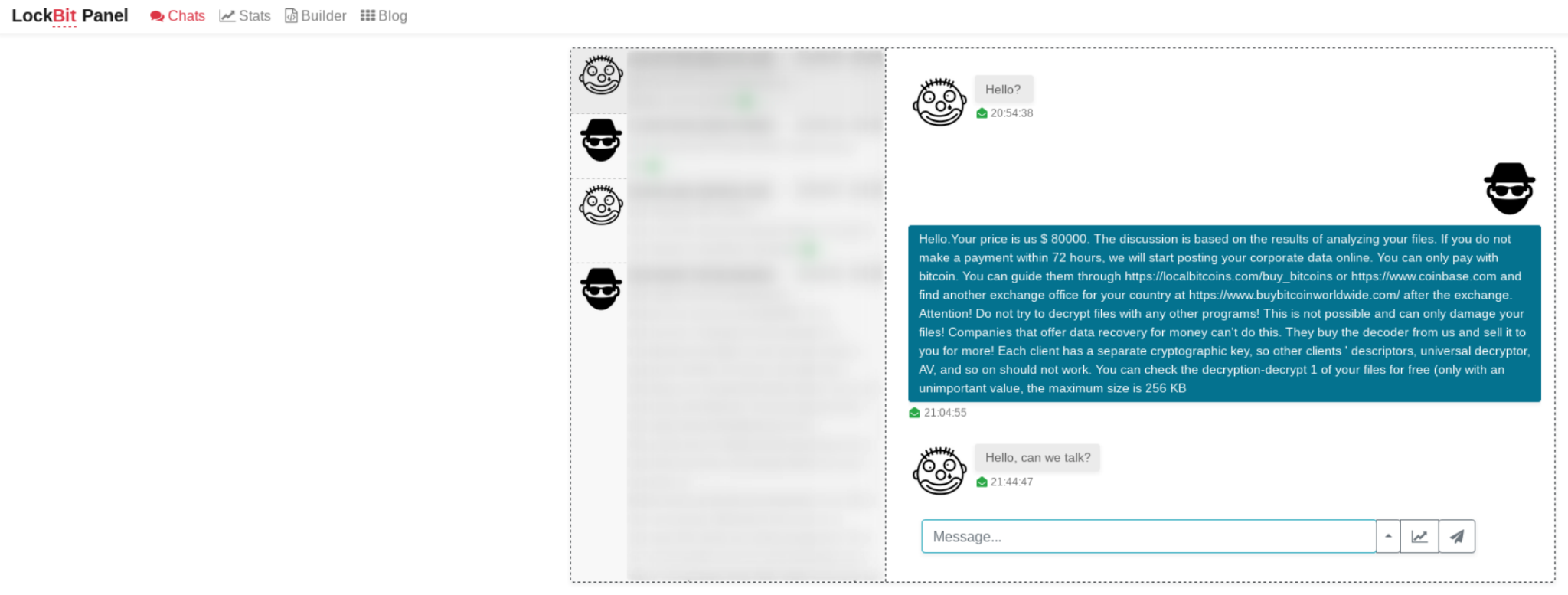

また、アフィリエイトが被害者やアフィリエイトアカウントの管理、新しいランサムウェアのビルド、要求した身代金が支払われた場合のデクリプタ(復号ツール)の生成に使用できる管理パネルも存在します。

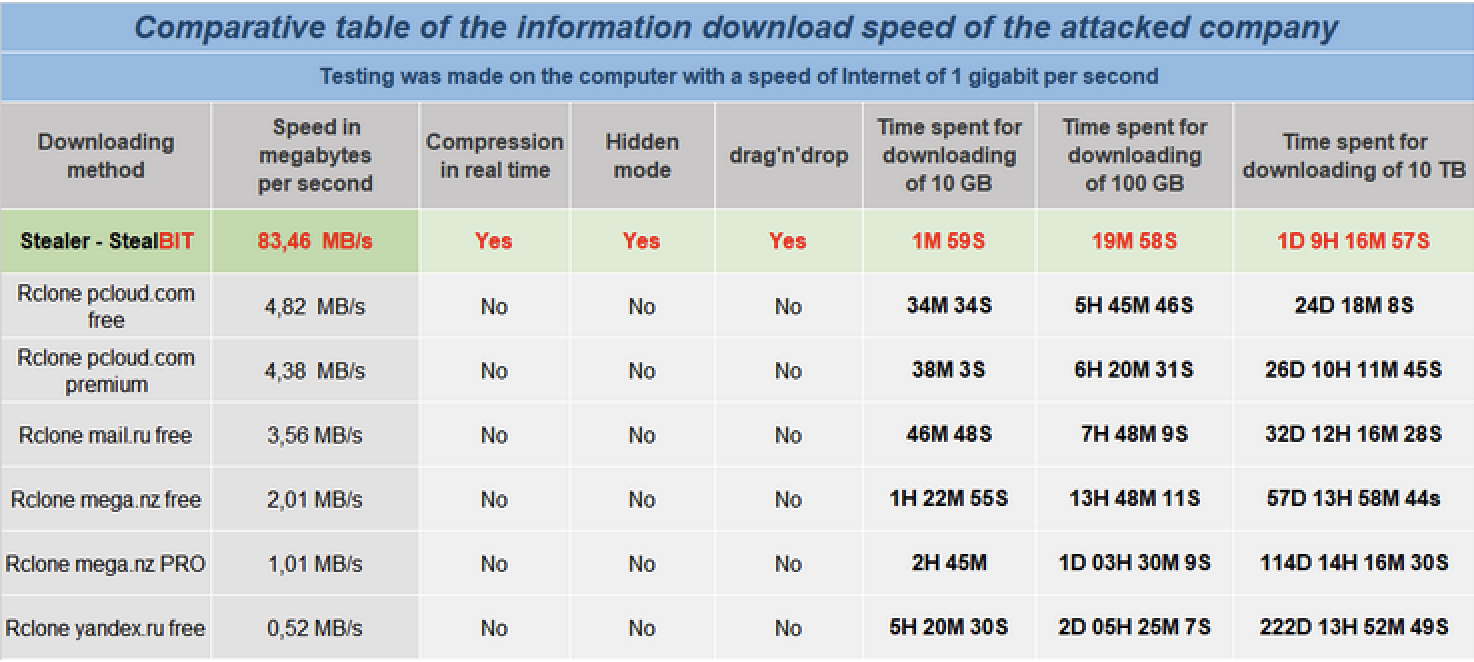

またLockBit 2.0のオペレータは、LockBit 2.0 RaaSのアフィリエイトたちが侵害した企業からデータを漏出させるさいに使える情報窃取用ツールのStealBitを開発・リリースしています。

StealBitには以下の機能があります。

- ファイルグラバーとして機能し、LockBitが被害者を晒すのに使うサイトに被害者のデータをダンプしたりアップロードしたりする

- 被害者が苦情を申し立てれば簡単にデータが削除されるようなサードパーティのクラウド型ファイル共有サービスには依存しない

- ダウンロード速度はインターネット接続の帯域幅にのみ制限される。このため企業ネットワークからフォルダを複製してLockBitの被害者を晒し者にするブログにすばやくアップロードすることが可能

LockBit 2.0のオペレータは他のツールと情報窃取ツールとのスピード比較表を提供しています。

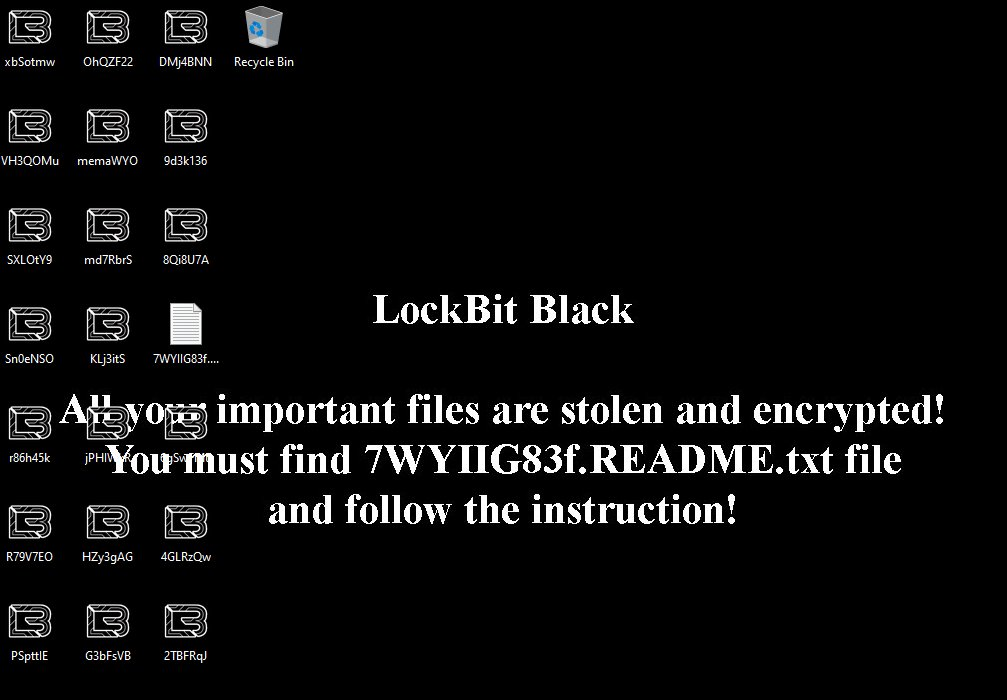

LockBit 3.0

LockBit 2.0には、リサーチャーがMSSQLデータベースの暗号化処理を元に戻せる不具合がありました。この不具合が公開された後、LockBitフォーラムのメンバーは「どうすれば次のイテレーションでこの不具合をなくせるか」を議論していました。さらに3月17日にはLockBitフォーラムのメンバーがLockBitの次期バージョンのリリースが1~2週間後に控えていることに言及していました。3月25日にVX-undergroundが「LockBit Black」と名付けられたこの新バージョンの詳細を記したツイートを投稿しました。

行動指針

今般の活動では複数の攻撃テクニックが確認されています。パロアルトネットワークスの製品・サービスでは、以下の対策を取ることで、LockBit 2.0ランサムウェアならびに類似手法のマルウェアに関連する脅威を緩和することを推奨します。

| 製品/サービス | 行動指針 |

| 初期アクセス、実行、持続、特権昇格、防御回避 | |

| 以下の行動指針は、以下の技術を緩和するものです。

Exploit Public-Facing Application [T1190], Command and Scripting Interpreter [T1059], Local Account [T1136.001], Web Shell [T1505.003], Exploitation for Privilege Escalation [T1068], Indicator Removal on Host [T1070], Deobfuscate/Decode Files or Information [T1140], Disable or Modify Tools [T1562.001], Hidden Window [T1564.003], Valid Accounts [T1078], External Remote Services [T1133], Scheduled Task [T1053.005], Bypass User Account Control [T1548.002], Group Policy Modification [T1484.001] |

|

| 脅威防御 | トラフィックを許可するすべてのセキュリティルールに安全なVulnerability Protection Profile(脆弱性防御プロファイル)が適用されていることを確認します |

| 脆弱性防御プロファイルが重大度「Critical(重大)」および「High(高)」の脆弱性に対する攻撃が「Block(ブロック)」に設定されていること、重大度「Medium(中)」、「Low(低)」、「Informational(情報)」の脆弱性が「Default(デフォルト)」に設定されていることを確認します | |

| 使用中のすべてのアンチスパイウェアプロファイルでDNSシンクホールが構成されていることを確認します | |

| アンチスパイウェアプロファイルが、すべてのスパイウェアの重大度レベル、カテゴリ、および脅威をブロックするように構成されていることを確認します | |

| インターネットへのトラフィックを許可するすべてのセキュリティポリシーに、安全なアンチスパイウェアプロファイルが適用されていることを確認します | |

| 使用中のすべてのアンチスパイウェアプロファイルでパッシブDNSモニタリングが有効に設定されていることを確認します | |

| Cortex XSOAR | XSOAR のプレイブック「Cortex XDR – Isolate Endpoint」をデプロイします |

| 次のXSOARのプレイブックをデプロイします – Block Account Generic | |

| 次のXSOARのプレイブックをデプロイします – Access Investigation Playbook | |

| 次のXSOARのプレイブックをデプロイします – Impossible Traveler | |

| 次世代ファイアウォール | トラフィックを許可するセキュリティポリシーでサービスに「any」が設定されているものがないことを確認します |

| 信頼されていないuntrustゾーンからより信頼されているtrustゾーンへのトラフィックを許可する場合はアプリケーションセキュリティポリシーが存在することを確認します | |

| 信頼された脅威インテリジェンスソースのIPアドレスとの間のすべてのトラフィックを拒否する「セキュリティポリシー」が存在することを確認します | |

| User-IDサービスアカウントに対話型ログオン権限がないことを確認します | |

| 少なくとも1つの[許可ネットワーク]を定義します。 | |

| User-IDが内部の信頼できるインターフェースに対してのみ有効になっていることを確認します | |

| User-IDが有効になっている場合は「許可/除外ネットワーク」が使用されていることを確認します | |

| User-IDサービスアカウントのリモートアクセス機能が禁止されていることを確認します | |

| User-IDが有効になっている場合はUser-IDエージェントに最小限の権限を設定していることを確認します | |

| Cortex XDR Prevent | マルウェア対策機能を有効にします |

| エクスプロイト対策機能を有効にします | |

| ホスト ファイアウォール プロファイルを構成します | |

| マルウェアセキュリティプロファイルでBehavioral Threat Protection (BTP 振る舞い脅威防御)を設定します | |

| 資格情報へのアクセス | |

| 以下の行動指針は、以下の技術を緩和するものです。

OS Credential Dumping [T1003], Credentials from Password Stores [T1555] |

|

| Cortex XDR Prevent | エクスプロイト対策機能を有効にします |

| マルウェア対策機能を有効にします | |

| 探索 | |

| 以下の一連の行動指針は次のテクニックを緩和します。

Network Service Scanning [T1046], Process Discovery [T1057], System Location Discovery [T1614], System Information Discovery [T1082] |

|

| Cortex XDR Prevent | マルウェアセキュリティプロファイルでBehavioral Threat Protection (BTP 振る舞い脅威防御)を設定します |

| 次世代ファイアウォール | すべてのゾーンに、すべての偵察プロテクション設定が有効化・調整され、適切なアクションに設定されたゾーン プロテクション プロファイルがあることを確認します。 |

| トラフィックを許可するセキュリティポリシーでサービスに「any」が設定されているものがないことを確認します | |

| 信頼された脅威インテリジェンスソースのIPアドレスとの間のすべてのトラフィックを拒否する「セキュリティポリシー」が存在することを確認します | |

| 信頼されていないuntrustゾーンからより信頼されているtrustゾーンへのトラフィックを許可する場合はアプリケーションセキュリティポリシーが存在することを確認します | |

| Cortex XSOAR | 次のXSOARのプレイブックをデプロイします - Port Scan |

| ラテラルムーブ | |

| 以下の行動指針は、以下の技術を緩和するものです。

Remote Services [T1021], SMB/Windows Admin Shares [T1021.002] |

|

| 次世代ファイアウォール | User-IDサービスアカウントのリモートアクセス機能が禁止されていることを確認します |

| User-IDが内部の信頼できるインターフェースに対してのみ有効になっていることを確認します | |

| User-IDが有効になっている場合はUser-IDエージェントに最小限の権限を設定していることを確認します | |

| User-IDサービスアカウントに対話型ログオン権限がないことを確認します | |

| User-IDが有効になっている場合は「許可/除外ネットワーク」が使用されていることを確認します | |

| User-IDエージェントのトラフィックがuntrustゾーンに入るのをセキュリティポリシーで制限していることを確認します | |

| Cortex XSOAR | 次のXSOARのプレイブックをデプロイします – Block Account Generic |

| 次のXSOARのプレイブックをデプロイします – Access Investigation Playbook | |

| コマンド&コントロール | |

| 以下の行動指針は、以下の技術を緩和するものです。

Remote Access Software [T1219] |

|

| 次世代ファイアウォール | 復号用の証明書が信頼できるものであることを確認します |

| 信頼されていないuntrustゾーンからより信頼されているtrustゾーンへのトラフィックを許可する場合はアプリケーションセキュリティポリシーが存在することを確認します | |

| 信頼された脅威インテリジェンスソースのIPアドレスとの間のすべてのトラフィックを拒否する「セキュリティポリシー」が存在することを確認します | |

| インターネット宛てのトラフィックの [SSLフォワード プロキシ] ポリシーが構成されていることを確認します | |

| SSLまたはTLSを使用するサーバー宛てのすべての信頼できないトラフィックに対して [SSLインバウンド インスペクション] が要求されていることを確認します | |

| トラフィックを許可するセキュリティポリシーでサービスに「any」が設定されているものがないことを確認します | |

| 脅威防御 | 使用中のすべてのアンチスパイウェアプロファイルでDNSシンクホールが構成されていることを確認します |

| 使用中のすべてのアンチスパイウェアプロファイルでパッシブDNSモニタリングが有効に設定されていることを確認します | |

| インターネットへのトラフィックを許可するすべてのセキュリティポリシーに、安全なアンチスパイウェアプロファイルが適用されていることを確認します | |

| imap、pop3を除くすべてのデコーダでアンチウイルスプロファイルがブロックに設定されていることを確認します | |

| アンチスパイウェアプロファイルが、すべてのスパイウェアの重大度レベル、カテゴリ、および脅威をブロックするように構成されていることを確認します | |

| 関連するすべてのセキュリティポリシーに安全なアンチウイルスプロファイルが適用されていることを確認します | |

| URLフィルタリング | インターネットへのトラフィックを許可するすべてのセキュリティ ポリシーに対してセキュアなURLフィルタリングを有効にします |

| すべてのHTTPヘッダログオプションが有効になっていることを確認します | |

| PAN-DB URLフィルタリングが使用されていることを確認します | |

| URLフィルタリングがURLカテゴリに「ブロック」または「オーバーライド」のアクションを使用していることを確認します | |

| すべてのURLへのアクセスがログに記録されていることを確認します | |

| Cortex XSOAR | 次のXSOARのプレイブックをデプロイします- PAN-OS Query Logs for Indicators |

| データの漏出 | |

| 以下の行動指針は、以下の技術を緩和するものです。

Data Transfer Size Limits [T1030], Exfiltration Over C2 Channel [T1041] |

|

| 脅威防御 | 使用中のすべてのアンチスパイウェアプロファイルでDNSシンクホールが構成されていることを確認します |

| imap、pop3を除くすべてのデコーダでアンチウイルスプロファイルがブロックに設定されていることを確認します | |

| アンチスパイウェアプロファイルが、すべてのスパイウェアの重大度レベル、カテゴリ、および脅威をブロックするように構成されていることを確認します | |

| 使用中のすべてのアンチスパイウェアプロファイルでパッシブDNSモニタリングが有効に設定されていることを確認します | |

| インターネットへのトラフィックを許可するすべてのセキュリティポリシーに、安全なアンチスパイウェアプロファイルが適用されていることを確認します | |

| 関連するすべてのセキュリティポリシーに安全なアンチウイルスプロファイルが適用されていることを確認します | |

| URLフィルタリング | PAN-DB URLフィルタリングが使用されていることを確認します |

| すべてのURLへのアクセスがログに記録されていることを確認します | |

| URLフィルタリングがURLカテゴリに「ブロック」または「オーバーライド」のアクションを使用していることを確認します | |

| インターネットへのトラフィックを許可するすべてのセキュリティ ポリシーに対してセキュアなURLフィルタリングを有効にします | |

| すべてのHTTPヘッダログオプションが有効になっていることを確認します | |

| Cortex XSOAR | 次のXSOARのプレイブックをデプロイします - Block URL |

| 次のXSOARのプレイブックをデプロイします- PAN-OS Query Logs for Indicators | |

| 次のXSOARのプレイブックをデプロイします- Block IP | |

| DNSセキュリティ | アンチスパイウェア プロファイルでDNSセキュリティを有効にします |

| 次世代ファイアウォール | NetFlowモニタリングを設定します |

| 信頼されていないuntrustゾーンからより信頼されているtrustゾーンへのトラフィックを許可する場合はアプリケーションセキュリティポリシーが存在することを確認します | |

| トラフィックを許可するセキュリティポリシーでサービスに「any」が設定されているものがないことを確認します | |

| 信頼された脅威インテリジェンスソースのIPアドレスとの間のすべてのトラフィックを拒否する「セキュリティポリシー」が存在することを確認します | |

| 影響 | |

| 以下の行動指針は、以下の技術を緩和するものです。 | |

| Cortex XSOAR | XSOARのプレイブック「Ransomware Manual for incident response」をデプロイします |

†これらの機能は次世代ファイアウォールのサブスクリプションサービスの一部として提供されている

注: これは弊社が提供する保護機能をすべて網羅したリストではありません。現在対応中の行動指針のサブセットであり、プロジェクトの進捗に応じて更新されます。

結論

LockBit 2.0とその経時進化は、ランサムウェア概況が全体としてもたらす持続性や複雑性、影響力を説明するのにうってつけの例と言えます。ランサムウェア市場で最速の暗号化提供を謳っていること、経験豊富なアフィリエイトが大量にばらまいていることとがあいまって、LockBit 2.0 RaaSは深刻な脅威をもたらしています。LockBitのオペレーションは続いており、次のイテレーションも控えていますので、各組織とそのセキュリティチームは、日々進化する脅威の概況に常時警戒しておく必要があります。

パロアルトネットワークスはLockBit 2.0ランサムウェアを次の方法で検出/防止します。

- WildFire: 既知のサンプルはすべてマルウェアとして識別されます。

- Cortex XDR:

- LockBit 2.0に関連するインジケータ(指標)を識別します。

- ランサムウェア対策モジュールでWindows上でのLockBit 2.0による暗号化の振る舞いを検出します。

- Windows上でのローカル分析によりLockBit 2.0バイナリを検出します。

- NGFWの各シリーズ: DNSシグネチャが既知のC2ドメインを検出し、Advanced URL FilteringおよびURL Filteringが同ドメインを「マルウェア」として分類します。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、infojapan@paloaltonetworks.com まで電子メールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- 欧州: +31.20.299.3130

- アジア太平洋: +65.6983.8730

- 日本: +81.50.1790.0200

パロアルトネットワークスはファイルサンプルや侵害の兆候などをふくむこれらの調査結果をCyber Threat Alliance (CTA サイバー脅威アライアンス) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使用して、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害することができます。詳細については Cyber Threat Alliance からご覧ください。

付録A

2021年8月、あるロシア人ブロガーが、LockBit 2.0の背後にいるグループの代表とされる人物「LockBitSupp」への22分間のインタビューを「ロシア語のオープンソースインテリジェンス(OSINT)」というYouTubeチャンネルで公開しました。同ブロガーは以前、Revilのランサムウェア・アズ・ア・サービス(RaaS)の背後にいるグループ代表やハッカー、セキュリティ専門家のインタビューを公開したことがあります。

インタビュー中に主張されていたなかからいくつか重要なポイントをとりあげます。

- LockBit 2.0の脅威アクターは同チームのRaaSが顧客に誠実なビジネスを行っていることから「ブランド変更を行う可能性は低い」とした。このさい、LockBit 2.0とAvaddon、DarkSide、Revilのアフィリエイトとの間が「好対照である」ことをほのめかした。

- 「LockBit 2.0はキーボードレイアウトを無視するランサムウェアだが、システム言語が独立国家共同体(CIS)地域で話されている言語のいずれかに設定されているホスト上では実行されない」としている。

- 同グループは企業を選択的に攻撃しているわけではない。どこかから入手した企業ネットワークの初期アクセスにどれでもいいので働きかけているだけだった。そうする理由はその方が収益性が高くて時間が節約できるから。ランサムウェアの攻撃対象は、会社の財務状況をもとにした。大きければ大きいほど良いと判断された。その組織が地理的にどこに存在するかは関係なし。ただしチームメンバーは医療機関、福祉施設、教育機関、慈善団体など「人類の存続に貢献する」組織は対象にしないものされている[注: Unit 42の対応した案件データではLockBit 2.0を使う脅威アクターが医療機関を標的にした事実を示すものが含まれている] 。

- この脅威アクターは「身代金を支払った被害組織でもっとも多いのはバックアップコピー作成に関心がなく機密データを保護していなかった企業担当者だ」としている。この脅威アクターの主張によれば「顧客やユーザーの個人情報収集・取り扱いに関する規制に違反していた企業ほど身代金を支払いたがった」とのこと。同アクターは「概して身代金の支払いを拒否する企業は数社しかなくほとんどの被害組織は損益評価をして身代金を支払うかどうかを決めていた」と主張している。

- LockBit 2.0のオペレータは攻撃の効率化を目的に、ほぼ毎回被害者に割引を提示していたとしている。

- また同アクターは「新型コロナウイルスの感染拡大でランサムウェア攻撃が非常にやりやすくなった」と主張し、「リモートで働く従業員の自宅のコンピュータを侵害し、それを踏み台にして他のネットワークシステムにアクセスするのは容易だった」と述べている。

- 欧米の組織は他の国々のそれよりもランサムウェア被害が多いが、その理由は言語の壁ではなく収益性の高さや保険金支払いにあるとした。

- ランサムウェアオペレータは通常、被害組織に身代金支払いを強要する交渉役を募るが、その理由に「プロのペンテスターはおしゃべりに興じる暇がない」ことをあげている。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得