This post is also available in: English (英語)

概要

Black Bastaは2022年4月に初めて登場したRaaS(ランサムウェア・アズ・ア・サービス)ですが、エビデンスからは2月にはすでに開発中であったことがうかがわれます。Black Bastaのオペレータは「二重恐喝」の技術を使います。つまり、標的組織のシステム上のファイルを暗号化して「復号したければ身代金を払え」と要求するほか、ダークウェブ上でリークサイトを管理して「身代金を支払わないならここに機密情報を掲載する」と脅します。

Black BastaのアフィリエイトによるBlack Bastaの展開や組織の脅迫は同ランサムウェアの出現当初から非常に活発です。活動はここ2、3ヶ月間しか行われていないにもかかわらず、リークサイトに掲載された情報からは、本稿執筆時点ですでに75以上の組織が侵害されています。Unit 42もこれまでに複数のBlack Bastaのインシデントレスポンス案件を処理しています。

このランサムウェアはC++で書かれており、WindowsとLinuxの両オペレーティングシステムに影響します。このランサムウェアは、ChaCha20とRSA-4096を組み合わせてユーザーデータを暗号化します。暗号化処理を高速化するため、64バイトのチャンク単位で暗号化し、暗号化したチャンクの間には128バイト分のデータを暗号化せずに残します。ランサムウェアの暗号化速度が速ければ、防御発動が後手にまわって多くのシステムが侵害されるおそれがあります。これこそが、ランサムウェア・アズ・ア・サービス(RaaS)グループに参加するアフィリエイトが重視するポイントです。

パロアルトネットワークスのお客様は、Cortex XDRやWildFireなどのクラウド提供型セキュリティサブスクリプションサービスを有効化した次世代ファイアウォール製品・サービスを通じ、Black Bastaランサムウェアの検出・防止に対する支援を受けています。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、infojapan@paloaltonetworks.com まで電子メールにてご連絡ください (ご相談は弊社製品のお客様には限定されません)。また弊社サイバーリスクマネジメントサービスをリクエストいただければ予防的措置を講じることもできます。

| Unit 42の関連トピック | Ransomware, Threat Assessments |

目次

Black Bastaの概要

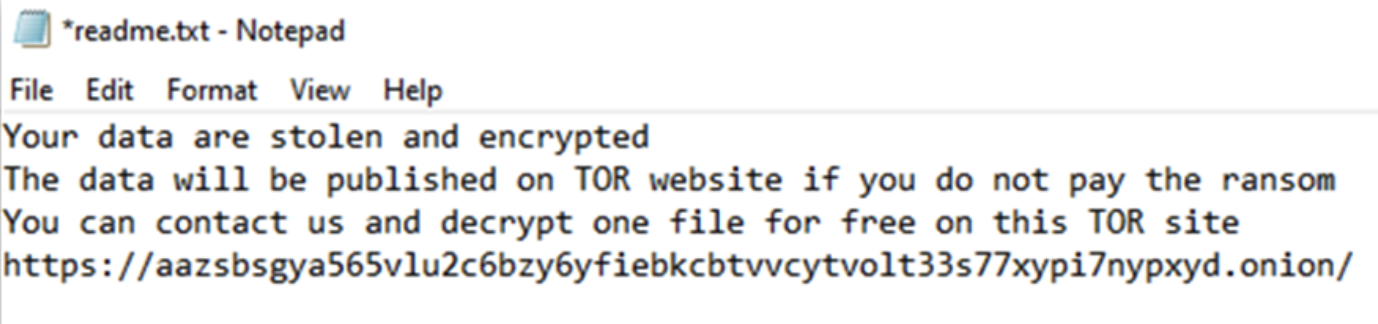

Black Bastaは攻撃に二重恐喝を使うRaaS(ランサムウェア・アズ・ア・サービス)です。攻撃者はランサムウェアを実行するだけでなく、機密データを漏出させて「身代金を支払わなければデータを公開する」と脅します。背後にいる脅威アクターは、身代金を支払わなかった被害組織をTorサイト「Basta News」に記載して被害者を名指しで辱める「ネーム・アンド・シェイム」手法を使います。

これまでのBlack BastaのRaaSの活動期間はまだほんの数ヶ月ですが、そのリークサイトによると、本稿執筆時点ですでに75以上の組織を侵害したようです。最初の2週間のランサムウェアオペレーションでこのリークサイトには20の被害組織が掲載されていました。このことから、同グループはランサムウェアビジネスの経験が豊富で、安定した初期アクセスを確保していることがうかがえます。

Black Bastaは実際には新たなオペレーションではなく、従来からあるランサムウェアグループがブランディングを変更してそのアフィリエイトを引きついだ可能性もあります。被害者を名指しで辱めるブログや復号用のポータルサイト、交渉戦術、被害者の急増など、戦術・技術・手順(TTP)において複数の類似点が見られることから、Black BastaグループにはContiグループの現在もしくは旧来のメンバーが含まれている可能性があります。

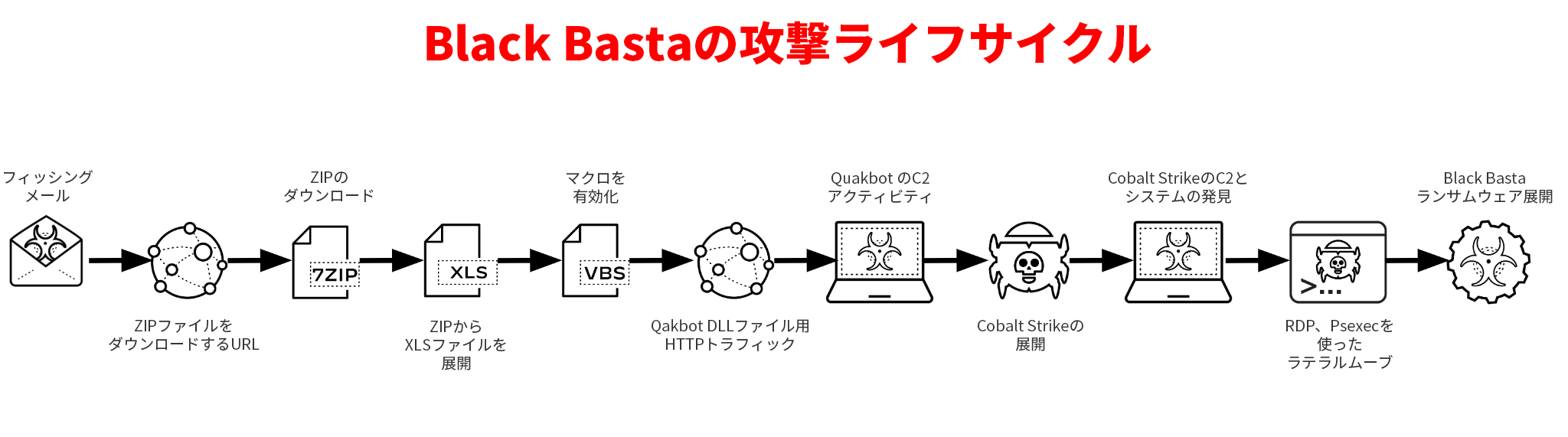

Unit 42は、Black Bastaランサムウェアグループが最初の侵入口としてQBotを使い、侵害ネットワーク内でラテラルムーブを行うようすを確認しています。QBot (別名Qakbot)は、当初バンキングトロイの木馬だったものがマルウェアドロッパーに進化したWindowsマルウェアの1つです。QBotはMegaCortexやProLock、DoppelPaymer、Egregorなどのランサムウェアグループでも使用されています。これらのランサムウェアグループではQBotを初期アクセスに使用していましたが、Black Bastaグループは初期アクセス用途のほか、ネットワーク全体へのラテラルムーブにもQBotを使っていたようすが確認されています。

図1はBlack Bastaランサムウェアで観測された標準的な攻撃ライフサイクルを示しています。

技術的詳細

Black BastaはC++で書かれたクロスプラットフォーム型ランサムウェアでWindowsとLinuxの両オペレーティングシステムに影響します。2022年6月、Black BastaのVMware ESXi版の亜種が、エンタープライズ向けLinuxサーバー上で稼働する仮想マシンを標的としているようすが確認されました。

このランサムウェアには解析対策技術が含まれており、コードエミュレーションやサンドボックス化を検知して仮想マシン環境や解析マシン環境を回避しようとします。また、指定ディレクトリのファイルを暗号化するコマンドライン引数 -forcepathもサポートしています。このコマンドライン引数が指定されていない場合は特定の重要ディレクトリを除くシステム全体が暗号化されます。

このランサムウェアは、同時実行されるマルウェアインスタンスが1つだけになるよう、dsajdhas.0という文字列を含むmutexを生成します。その後、ファイルシステム全体を順に暗号化していき、暗号化したファイルの拡張子を.bastaにします。

Black Bastaランサムウェアは、ChaCha20とRSA-4096の組み合わせてユーザーデータを暗号化します。暗号化処理を高速化するため、64バイトのチャンク単位で暗号化し、暗号化したチャンクの間には128バイト分のデータを暗号化せずに残します。またvssadmin.exeというボリューム シャドウ コピー サービス(VSS)の管理用コマンドラインツールを使い、シャドウコピーやその他のファイルのバックアップを削除しようとします。VSSは、稼働中のシステムのバックアップのため、スナップショットをとってステーブルなバックアップイメージを作成するサービスです。

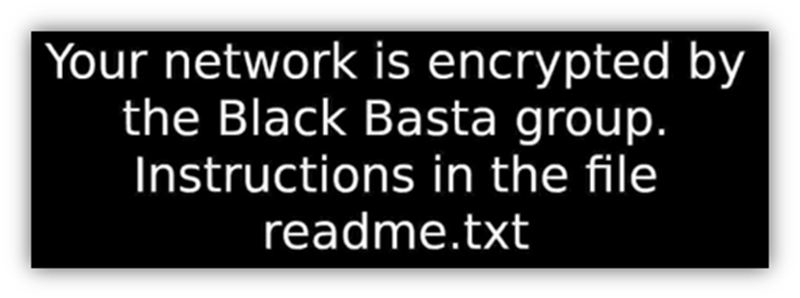

ランサムウェアはRandom-letters.ico、Random-letters.jpgというファイルを%TEMP%ディレクトリに書き込みます。この.jpgファイルを使ってデスクトップの壁紙を上書きし、以下を表示します。

ランサムウェアは.bastaアイコン(図3)に対応するカスタムアイコンをレジストリに追加します。

その後、セーフモードでシステムを起動し、ファイルの暗号化に進みます。暗号化に成功すると、ファイル拡張子は.bastaに置き換わり、ランサムウェアは以下の身代金要求メモを含むreadme.txtを多数書き込みます。

TTP(戦術、技術、および手順)

Black Bastのアフィリエイトは以下のTTP(戦術・技術・手順)を用いることが確認されています。

| 戦術/技術 | 備考 |

| TA0001 Initial Access | |

| T1566.001. Phishing: Spear phishing Attachment | 被害者は、悪意のあるZIPファイルが添付されたスピアフィッシングメールを受け取ります。通常、このZIPファイルはパスワードで保護されています。このZIPファイルには.doc、.pdf、.xlsなどの悪意のあるドキュメントが含まれています。 |

| TA0002 Execution | |

| T1569.002. System Services: Service Execution | Black Bastaはリモートホスト上のペイロードを実行するためにPsExecをインストールして使います。 |

| T1047. Windows Management Instrumentation | Invoke-TotalExecを使ってランサムウェアバイナリをプッシュします。 |

| T1059.001. Command and Scripting Interpreter: PowerShell | Black BastaはPowerShellスクリプトをエンコードすることで追加のスクリプトをダウンロードできるようにしていました。 |

| TA0003 Persistence | |

| T1136. Create Account | Black Bastaの脅威アクターはtemp、r、adminといった名前のアカウントを作成していました。 |

| T1098. Account Manipulation | 新規に作成したアカウントを管理者グループに追加することで昇格したアクセス権を維持していました。 |

| T1543.003. Create or Modify System Process: Windows Service | ランサムウェアバイナリ用に良性を装ったサービスを作成します。 |

| T1574.001. Hijack Execution Flow: DLL Search Order Hijacking | Black BastaはWindows 7の計算機プログラムをエクスプロイトして悪意のあるペイロードを実行する機能を持つQakbotを使用していました。 |

| TA0004 Privilege Escalation | |

| T1484.001. Domain Policy Modification: Group Policy Modification | Black Bastaはグループポリシーを変更して特権昇格・防御回避を行えます。 |

| T1574.001. Hijack Execution Flow: DLL Search Order Hijacking | Black BastaはWindows 7の計算機プログラムをエクスプロイトして悪意のあるペイロードを実行する機能を持つQakbotを使用していました。 |

| T1543.003. Create or Modify System Process: Windows Service | ランサムウェアバイナリ用に良性を装ったサービスを作成します。 |

| TA0005 Defense Evasion | |

| T1484.001. Domain Policy Modification: Group Policy Modification | Black Bastaはグループポリシーを変更して特権昇格・防御回避を行えます。 |

| T1218.010. System Binary Proxy Execution: Regsvr32 | Black Bastaはregsvr32.exeを使って悪意のあるDLLを実行していました。 |

| T1070.004. Indicator Removal on Host: File Deletion | 悪意のあるバッチファイルを削除しようとします。 |

| T1112. Modify Registry | Black Bastaはレジストリを改ざんします。 |

| T1140. Deobfuscate/Decode Files or Information | 最初の悪意のある.zipファイルをパスワードで保護することで、アンチウイルスによる検出を一部回避します。 |

| T1562.001. Impair Defenses: Disable or Modify Tools | d.batやdefof.batなどのバッチスクリプトでWindows Defenderを無効化します。 |

| T1562.004. Impair Defenses: Disable or Modify System Firewall | rdp.batやSERVI.batなどのバッチスクリプトでファイアウォールルールを変更し、リモートからの管理やRDPを許可します。 |

| T1562.009. Impair Defenses: Safe Boot Mode | bcdeditを使ってセーフモードでデバイスを起動します。 |

| T1574.001. Hijack Execution Flow: DLL Search Order Hijacking | Black BastaはWindows 7の計算機プログラムをエクスプロイトして悪意のあるペイロードを実行する機能を持つQakbotを使用していました。 |

| T1622. Debugger Evasion | IsDebuggerPresentでプロセスがデバッグ環境下におかれているかどうかを確認します。 |

| TA0006 Credential Access | |

| T1555. Credentials from Password Stores | Black BastaはMimikatzを使ってパスワードをダンプします。 |

| TA0007 Discovery | |

| T1087.002. Account Discovery: Domain Account | net user /domainやnet group /domainなどのコマンドを使っていました。 |

| T1016. System Network Configuration Discovery | 標的組織内のIPアドレスをC:\Windows\pc_list.txt に列挙します。このファイルは通常、ドメインコントローラ上に置かれます。 |

| T1082. System Information Discovery | GetComputerNameでコンピュータ名についてのクエリを発行します。 |

| T1622. Debugger Evasion | IsDebuggerPresentでプロセスがデバッグ環境下におかれているかどうかを確認します。 |

| TA0008 Lateral Movement | |

| T1021.001. Remote Services: Remote Desktop Protocol | Black BastaはラテラルムーブにRDPを使っていました。 |

| TA0009 Collection | |

| T1560.001. Archive Collected Data: Archive via Utility | |

| TA0010 Exfiltration | |

| T1567. Exfiltration over Web Service | |

| TA0011 Command and Control | |

| T1219. Remote Access Software | Black Bastaは、TeamViewerやAnyConnectなどの正規のツールを標的システムにインストールして使っていました。 |

| T1573. Encrypted Channel | 主にQakbotとCobalt Strikeを使います。 |

| TA0040 Impact | |

| T1486. Data Encrypted for Impact | Black BastaはC:\Tempに.jpg を1つ追加してデスクトップの壁紙を変更します。また、レジストリキーHKCU\Control Panel\Desktopを作成します。さらにレジストリを変更して暗号化されたファイルのアイコンを変更します。

拡張子が.exe、.cmd、.bat、.comのファイル以外を暗号化します。ChaCha20またはRSA-4096を使って被害端末を暗号化します。 |

| T1489. Service Stop | sc stopとtaskkillを使ってサービスを停止します。 |

| T1490. Inhibit System Recovery | Black Bastaはvssadminでボリューム シャドー コピーを削除します。 |

表1 Black BastaのアクティビティにおけるTTP(戦術、技術、および手順)

狙われやすい組織

このランサムウェアグループとそのアフィリエイトプログラムは、コンシューマ製品および工業製品、エネルギー・資源および農業、製造業、公益事業、運輸、政府機関、専門サービスおよびコンサルティング、不動産などの分野で、複数の大規模な組織を侵害したと報告されています。

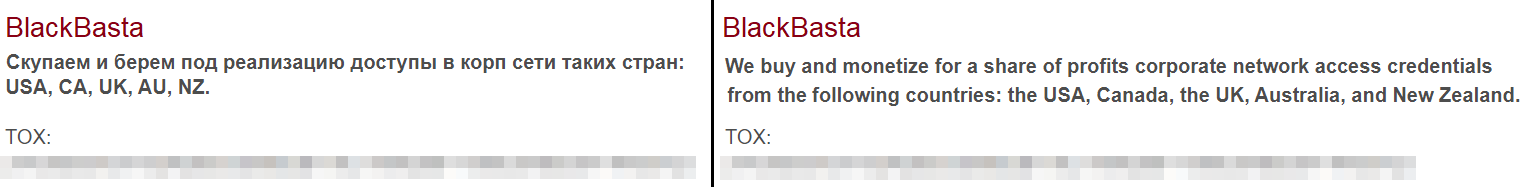

Black Bastaのオペレータは、オーストラリア、カナダ、ニュージーランド、英国、米国に拠点を置く組織への攻撃に関心があるとダークウェブフォーラムに投稿していました。このランサムウェアを使う脅威アクターは、米国、ドイツ、スイス、イタリア、フランス、オランダの組織に影響を与えていました(侵入したとされる組織数別で降順で記載)。

Black Bastaのオペレーションの背後にいる脅威アクターは、サイバー犯罪のマーケットプレイスや、被害組織の名前を晒して辱める「ネーム・アンド・シェイム」ブログを運営しています。このサイトはTor Onion Serviceとしてホストされていて、そこに被害組織名とその説明、窃取されたデータのうち公開されている割合、アクセス数、漏出データが掲載されています。本稿執筆時点では75の被害組織がリークサイトに掲載されています。

行動指針

Black Bastaに関連する活動では複数の攻撃テクニックが確認されています。パロアルトネットワークスの製品・サービスでは、以下の対策を取ることで、Black Bastaランサムウェアならびに類似手法のマルウェアに関連する脅威を緩和することを推奨します。

| 製品/サービス | 行動指針 |

| 初期アクセス | |

| 以下の一連の行動指針は次のテクニックを緩和します。

Spear Phishing Attachment [T1566.001] |

|

| 脅威防御 | imap、pop3を除くすべてのデコーダでアンチウイルスプロファイルがブロックに設定されていることを確認します |

| 関連するすべてのセキュリティポリシーに安全なアンチウイルスプロファイルが適用されていることを確認します | |

| 次世代ファイアウォール | ファイルブロックを設定します |

| Cortex XDR Prevent | マルウェア セキュリティ プロファイルを構成する |

| Cortex XSOAR | XSOAR プレイブックデプロイ - Endpoint Malware Investigation |

| XSOAR プレイブックデプロイ - Phishing Investigation - Generic V2 | |

| 実行 | |

| 以下の一連の行動指針は次のテクニックを緩和します。

Service Execution [T1569.002], Windows Management Instrumentation [T1047], PowerShell [T1059.001] |

|

| 次世代ファイアウォール | User-IDサービスアカウントのリモートアクセス機能が禁止されていることを確認します |

| User-IDが内部の信頼できるインターフェースに対してのみ有効になっていることを確認します | |

| トラフィックを許可するセキュリティポリシーでサービスに「any」が設定されているものがないことを確認します | |

| User-IDエージェントのトラフィックがuntrustゾーンに入るのをセキュリティポリシーで制限していることを確認します | |

| User-IDサービスアカウントに対話型ログオン権限がないことを確認します | |

| User-IDが有効になっている場合は「許可/除外ネットワーク」が使用されていることを確認します | |

| 信頼された脅威インテリジェンスソースのIPアドレスとの間のすべてのトラフィックを拒否する「セキュリティポリシー」が存在することを確認します | |

| User-IDが有効になっている場合はUser-IDエージェントに最小限の権限を設定していることを確認します | |

| 信頼されていないuntrustゾーンからより信頼されているtrustゾーンへのトラフィックを許可する場合はアプリケーションセキュリティポリシーが存在することを確認します | |

| Cortex XDR Prevent | Restrictionセキュリティプロファイルを構成します |

| Persistence, Privilege Escalation, Defense Evasion | |

| 以下の一連の行動指針は次のテクニックを緩和します。

Create Account [T1136], Account Manipulation [T1098], Regsvr32 [T1218.010], File Deletion [T1070.004], Disable or Modify Tools [T1562.001], Modify Registry [T1112], Deobfuscate/Decode Files or Information [T1140], Disable or Modify System Firewall [T1562.004], Windows Service [T1543.003], DLL Search Order Hijacking [T1574.001], Group Policy Modification [T1484.001] |

|

| 次世代ファイアウォール | User-IDが有効になっている場合はUser-IDエージェントに最小限の権限を設定していることを確認します |

| User-IDエージェントのトラフィックがuntrustゾーンに入るのをセキュリティポリシーで制限していることを確認します | |

| User-IDサービスアカウントに対話型ログオン権限がないことを確認します | |

| User-IDが有効になっている場合は「許可/除外ネットワーク」が使用されていることを確認します | |

| User-IDサービスアカウントのリモートアクセス機能が禁止されていることを確認します | |

| User-IDが内部の信頼できるインターフェースに対してのみ有効になっていることを確認します | |

| Cortex XSOAR | XSOARのプレイブックをデプロイ – Access Investigation Playbook |

| XSOARのプレイブックをデプロイ – Block Account Generic | |

| XSOARのプレイブックをデプロイ – Impossible Traveler | |

| Cortex XDR Prevent | ホスト ファイアウォール プロファイルを構成します |

| エクスプロイト対策機能を有効にします | |

| Restrictionセキュリティプロファイルを構成します | |

| マルウェアセキュリティプロファイルでBehavioral Threat Protection (BTP 振る舞い脅威防御)を設定します | |

| マルウェア対策機能を有効にします | |

| 資格情報へのアクセス | |

| 以下の一連の行動指針は次のテクニックを緩和します。

Credentials from Password Stores [T1555] |

|

| CORTEX XDR | Cortex XDRで資格情報のアクセスや持ち出しに関連する振る舞いイベントとファイルを監視する |

| 探索 | |

| 以下の一連の行動指針は次のテクニックを緩和します。

System Network Configuration Discovery [T1016], System Information Discovery [T1082], Domain Account [T1087.002] |

|

| CORTEX XDR | Cortex XDRで因果関係チェーンにしたがって行動イベントを監視、探索行動を識別する |

| ラテラルムーブ | |

| 以下の一連の行動指針は次のテクニックを緩和します。

Remote Desktop Protocol [T1021.001] |

|

| 次世代ファイアウォール | トラフィックを許可するセキュリティポリシーでサービスに「any」が設定されているものがないことを確認します |

| User-IDサービスアカウントのリモートアクセス機能が禁止されていることを確認します | |

| User-IDが有効になっている場合はUser-IDエージェントに最小限の権限を設定していることを確認します | |

| User-IDが内部の信頼できるインターフェースに対してのみ有効になっていることを確認します | |

| 信頼されていないuntrustゾーンからより信頼されているtrustゾーンへのトラフィックを許可する場合はアプリケーションセキュリティポリシーが存在することを確認します | |

| User-IDサービスアカウントに対話型ログオン権限がないことを確認します | |

| すべてのゾーンに、Reconnaissance Protection(偵察行為の防御)の設定をすべて有効化し、調整し、適切な処理を設定したゾーンプロテクションプロファイルがあることを確認します | |

| User-IDが有効になっている場合は「許可/除外ネットワーク」が使用されていることを確認します | |

| User-IDエージェントのトラフィックがuntrustゾーンに入るのをセキュリティポリシーで制限していることを確認します | |

| 信頼された脅威インテリジェンスソースのIPアドレスとの間のすべてのトラフィックを拒否する「セキュリティポリシー」が存在することを確認します | |

| Cortex XDR Prevent | ホスト ファイアウォール プロファイルを構成します |

| Cortex XSOAR | XSOARのプレイブックをデプロイ – Access Investigation Playbook |

| XSOARのプレイブックをデプロイ – Block Account Generic | |

| 収集 | |

| 以下の一連の行動指針は次のテクニックを緩和します。

Archive via Utility [T1560.001] |

|

| CORTEX XDR | BIOCによりZIPアーカイブの作成を含む行動イベントを監視します |

| コマンド&コントロール | |

| 以下の一連の行動指針は次のテクニックを緩和します。 | |

| Cortex XSOAR | XSOARのプレイブックをデプロイ - PAN-OS Query Logs for Indicators |

| XSOARのプレイブックをデプロイ – Block URL | |

| XSOARのプレイブックをデプロイ – Block IP | |

| 次世代ファイアウォール | 復号用の証明書が信頼できるものであることを確認します |

| 信頼されていないuntrustゾーンからより信頼されているtrustゾーンへのトラフィックを許可する場合はアプリケーションセキュリティポリシーが存在することを確認します | |

| 信頼された脅威インテリジェンスソースのIPアドレスとの間のすべてのトラフィックを拒否する「セキュリティポリシー」が存在することを確認します | |

| インターネット宛てのトラフィックの [SSLフォワード プロキシ] ポリシーが構成されていることを確認します | |

| SSLまたはTLSを使用するサーバー宛てのすべての信頼できないトラフィックに対して [SSLインバウンド インスペクション] が要求されていることを確認します | |

| トラフィックを許可するセキュリティポリシーでサービスに「any」が設定されているものがないことを確認します | |

| 脅威防御 | 使用中のすべてのアンチスパイウェアプロファイルでDNSシンクホールが構成されていることを確認します |

| 使用中のすべてのアンチスパイウェアプロファイルでパッシブDNSモニタリングが有効に設定されていることを確認します | |

| インターネットへのトラフィックを許可するすべてのセキュリティポリシーに、安全なアンチスパイウェアプロファイルが適用されていることを確認します | |

| imap、pop3を除くすべてのデコーダでアンチウイルスプロファイルがブロックに設定されていることを確認します | |

| アンチスパイウェアプロファイルが、すべてのスパイウェアの重大度レベル、カテゴリ、および脅威をブロックするように構成されていることを確認します | |

| 関連するすべてのセキュリティポリシーに安全なアンチウイルスプロファイルが適用されていることを確認します | |

| URLフィルタリング | インターネットへのトラフィックを許可するすべてのセキュリティポリシーで安全なURLフィルタリングが有効になっていることを確認します |

| すべてのHTTPヘッダログオプションが有効になっていることを確認します | |

| PAN-DB URLフィルタリングが使用されていることを確認します | |

| URLフィルタリングがURLカテゴリに「ブロック」または「オーバーライド」のアクションを使用していることを確認します | |

| すべてのURLへのアクセスがログに記録されていることを確認します | |

| 影響 | |

| 以下の一連の行動指針は次のテクニックを緩和します。

Data Encrypted for Impact [T1486], Service Stop [T1489], Inhibit System Recovery [T1490] |

|

| Cortex XSOAR | XSOARのプレイブックをデプロイ - Ransomware Manual for incident response |

| XSOARのプレイブックをデプロイ - Palo Alto Networks Endpoint Malware Investigation | |

結論

Black Bastaランサムウェアのオペレータは、少なくとも2022年4月から活動を開始しています。これまでの同RaaSの活動期間はほんの数ヶ月ですが、本稿執筆時点ですでに少なくとも75の組織を侵害したようです。2022年に世界中で確認されたBlack Bastaの攻撃は注目度が高く、また安定して確認されていることから、このRaaSの背後にいるオペレータやアフィリエイトは今後も組織への攻撃や恐喝を続ける可能性が高いと考えられます。

パロアルトネットワークスはBlack Bastaランサムウェアの検出/防止を次の方法で支援します。

- WildFire: 既知のサンプルはすべてマルウェアとして識別されます。

- Cortex XDR:

- Black Bastaに関連するインジケータ(指標)を識別します。

- ランサムウェア対策モジュールでWindows上でのBlack Bastaによる暗号化の振る舞いを検出します。

- WindowsおよびLinux上でのローカル分析によりBlack Bastaバイナリを検出します。

- BTP(振る舞い脅威防御)がBlack Bastaの振る舞いを防止します。

- NGFWの各シリーズ: DNSシグネチャが既知のC2ドメインを検出し、Advanced URL FilteringおよびURL Filteringが同ドメインを「マルウェア」として分類します。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、infojapan@paloaltonetworks.com まで電子メールにてご連絡ください(ご相談は弊社製品のお客様には限定されません)。

IoC(侵害指標)とBlack Bastaに関するTTPはUnit 42によるBlackBastaのATOMビューアからご確認ください。

パロアルトネットワークスはファイルサンプルや侵害の兆候などをふくむこれらの調査結果をCyber Threat Alliance (CTA サイバー脅威アライアンス) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使用して、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害することができます。詳細については Cyber Threat Alliance からご覧ください。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得