This post is also available in: English (英語)

概要

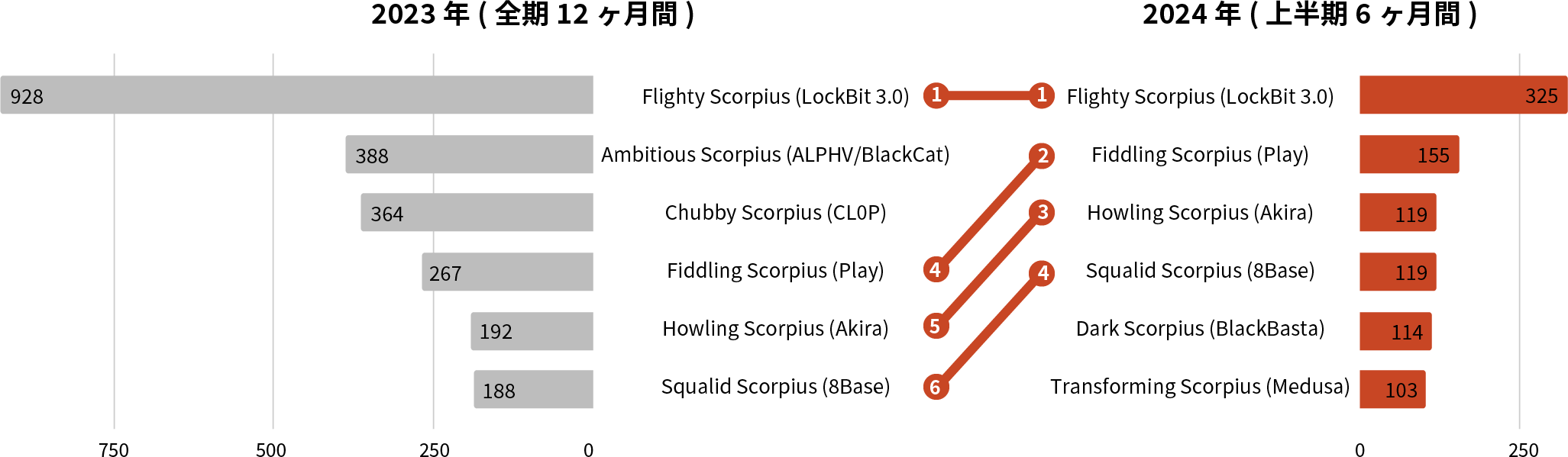

Unit 42 は、脅威の活動状況を把握するため、ランサムウェアや恐喝情報のリーク サイトを緊密に監視しています。2024 年上半期に 53 の専用リーク サイトから侵害発表を調べたところ、1,762 件の新規投稿が見つかりました。平均すると、1 か月あたり約 294 件、1 週間あたり約 68 件の投稿になります。私たちがリーク サイトを監視した 53 のランサムウェア グループのうち、6 つのグループが観測された侵害の半数以上を占めていました。

私たちはこの 2 月、ランサムウェア リーク サイトに投稿された被害組織とされる組織の数が前年比 49% 増加したことを報告しました。これまでのところ、2024 年には、2023 年上半期と 2024 年上半期を比較すると、さらに 4.3%の増加が見られます。2023 年に観測された活動レベルの上昇は「たまたま」ではありませんでした。

Ambitious Scorpius (BlackCat の配布グループ) や Flighty Scorpius (LockBit の配布グループ) などのグループによる活動は、法執行機関の活動により大幅に減少しました。しかし、Spoiled Scorpius (RansomHub の配布グループ) や Slippery Scorpius (DragonForce の配布グループ) など、私たちが追跡しているほかの脅威グループもこの空白を埋める争いに加わっています。

ランサムウェアの影響を最も受けたセクター (業界) は、製造業 (観測された投稿の 16.4%)、ヘルスケア (9.6%)、建設業 (9.4%) でした。製造業同様、ヘルスケアは中断やダウンタイムに非常に強い影響を受けるセクターです。

2024 年上半期の被害組織としては、米国国内の組織が圧倒的多数でした。917 件の米国組織の侵害が発表されており、これは総攻撃数の 52% を占めています。影響の強かった順に、残りの上位 10 の地域は、カナダ、英国、ドイツ、イタリア、フランス、スペイン、ブラジル、オーストラリア、ベルギーでした。

新たに公開された脆弱性はランサムウェア攻撃の遂行上大きな役割をしめており、攻撃者らはこうした機会をすかさず捉えていました。脅威アクターらは定期的に脆弱性を狙って被害組織のネットワークにアクセスし、権限を昇格し、侵害環境内でラテラル ムーブを行います。本稿に 2024 年上半期にもっとも頻繁に悪用されていた脆弱性の一部をまとめます。

パロアルトネットワークスのお客様は、Prisma Cloud などの Network Security ソリューションと Cortex 系列の製品により、ランサムウェアからより強力に保護されています。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらの問い合わせフォームからご連絡いただくか、infojapan@paloaltonetworks.com まで電子メールにてお問い合わせください (ご相談は弊社製品のお客さまには限定されません)。

| 関連する Unit 42 のリサーチ | サイバー犯罪、ランサムウェア |

| 本稿に名前を記載したグループ (Unit 42 による分類) | Ambitious Scorpius, Anemic Scorpius, Bashful Scorpius, Burning Scorpius, Chubby Scorpius, Dark Scorpius, Drowsy Scorpius, Flighty Scorpius, Muddled Libra, Mushy Scorpius, Screaming Scorpius, Shifty Scorpius, Slippery Scorpius, Spicy Scorpius, Spikey Scorpius, Spoiled Scorpius, Stumped Scorpius, Wandering Scorpius, Whiny Scorpius |

| 名前を記載したグループ | Alpha, ALPHV, AvosLocker, Black Basta, BlackCat, Blackout, BreachForums, CL0P, DoNex, DragonForce, GhostSec, Hunters International, Karakurt, KelvinSecurity, LockBit, Losttrust, LukaLocker, MyData, NoEscape, Nokoyawa, Qilin, Quilong, RansomHub, Scattered Spider, SocGholish, Trisec, Volcano Demon |

| 本稿で言及した CVE | CVE-2018-13379, CVE-2020-1472, CVE-2020-1472, CVE-2024-1708, CVE-2024-1709, CVE-2024-26169, CVE-2024-27198, CVE-2024-4577 |

| 本稿で言及した主な産業 (セクター) | ヘルスケア、製造、建設 |

2024 年上半期のリーク サイト動向

私たちのチームは、ダーク ウェブ経由でしかアクセスできないことの多い専用リーク サイト (Dedicated Leak Site: DLS) 上のデータを監視しています。本分析全体を通じ、私たちは 2024 年上半期 (1H24) と 2023 年上半期 (1H23) を比較しました。これは、年次休暇や旅行シーズンなど、脅威活動に影響しうる定期イベントの季節変動を考慮してのことです。

主な調査結果:

- 侵害の発表数は前年比 4.3% 増加

- 2024 年上半期: 53 サイトから 1,762 件の侵害発表があり、上位 6 グループが侵害の半数以上を占めていた

- 23 年上半期: 1,688 件の侵害発表があった

- 2024 年上半期のリーク サイト投稿数は週平均 68 件

- 複数の法執行機関による妨害や逮捕にもかかわらず、ランサムウェア リーク サイト上の発表数は増加し続けている

- LockBit のリーク サイトは依然として非常に活発で誤解を招く情報や古いデータを投稿している

- 2024 年 2 月、リーク サイトに投稿された被害組織が前年比 49% 増加したと報告。これまでの 2024 年の分析では、ランサムウェア グループは高い活動レベルを維持しており、前年比較でさらなる活動増加を示す

図 1 は、2023 年の最初の 6 か月間と 2024 年の最初の 6 か月間をそれぞれ比較した、月ごとの数値の内訳を示しています。

2024 年 6 月にはランサムウェア リーク サイト投稿数の著しい減少を観測しました。この減少は主に、LockBit と 8Base のリーク サイト活動の大幅な減少によるものです。

脅威グループの活動

リーク サイトのデータによると、2024 年に入ってからはこれまで 53 のランサムウェア グループが活動していますが、上位 6 つのランサムウェア グループが侵害の総数の半分強を占めていました。

Unit 42 ではある命名システムを使い、グループごとに星座と修飾子をペアにした名前を指定して追跡しており、それらの名称はこちらの追跡中の脅威アクター グループ マスターで一般的別名とともにリストで管理しています。サイバー犯罪グループの詳細については、以下の図をご覧ください。

図 2 に示すように、2023 年に最も活発だった 6 つのランサムウェア グループに含まれていた 4 つのランサムウェア グループは、今年もこれまでのところ最も活発なグループに含まれています。2024 年上半期は、Ambitious Scorpius (ALPHV/BlackCat の配布グループ) と Chubby Scorpius (CL0P の配布グループ) が上位ランキングから脱落しました。これらのグループは、Dark Scorpius (BlackBasta の配布グループ) と Transforming Scorpius (Medusa の配布グループ) に取って代わられました。

脅威アクターらは定期的に脆弱性を狙って被害組織のネットワークにアクセスし、権限を昇格し、侵害環境内でラテラル ムーブを行います。今般の脅威情勢はゼロデイなどの深刻な脆弱性で溢れており、脅威アクターの取れる選択肢は豊富です。最新の Unit 42 Incident Response Report (Unit 42 インシデント対応レポート) によれば、2023 年にはフィッシングなどほかの一般的な手段を押しのけて脆弱性が初めて主たる初期アクセス手段となりました。

この傾向は 2024 年も続くでしょう。以下、2024 年上半期にランサムウェア グループによる悪用がとくに目立った脆弱性を一部紹介します。組織の皆さんには強力な脆弱性管理プログラムを実装することで、以下に示すような悪用頻度の高い既知の脆弱性に対応することをお勧めします。

- CVE-2018-13379 - Fortinet SSL VPN

- CVE-2024-1709 - ConnectWise ScreenConnect

- CVE-2024-1708 - ConnectWise ScreenConnect

- CVE-2024-27198 - TeamCity

- CVE-2024-4577 - PHP-CGI script engine

- CVE-2020-1472 - Netlogon Remote Protocol

- CVE-2024-26169 - Microsoft Windows Error Reporting Service

法執行機関による取り締まりと妨害

ランサムウェア情勢は刻々と変化しており、2024 年の上半期には、活動をひっそり縮小したり完全に停止したりした脅威アクターもいました。ただし、有名なランサムウェア グループの一部はかなり目立ったかたちで姿を消しています。

法執行活動は、2024 年も引き続きランサムウェア脅威情勢に広範な影響を及ぼしています。今年上半期の著名ランサムウェア グループ、フォーラム、個人のテイクダウンは犯罪エコシステム全体に波紋を広げました。

2024 年上半期の法執行活動のハイライトは次のとおりです。

- 2024 年 1 月: 米国の法執行機関が通信詐欺、個人情報詐欺、暗号通貨窃盗などの容疑で Muddled Libra の著名メンバーを逮捕

- 2024 年 2 月: LockBit 3.0 Tor サイトの法執行機関によるテイクダウンがランサムウェア オペレーションを妨害

- 2024 年 3 月: 2023 年 12 月の法執行機関による摘発の影響を受けたとして、Ambitious Scorpius グループが ALPHV/BlackCat のソースコードを販売し、FBI がサイトとインフラを押収したと見せかけて出口詐欺 (アフィリエイトから集めた資金の持ち逃げ) を働く

- 2024 年 5 月: 英国、米国、オーストラリアが LockBit ランサムウェアの背後にいるグループ、Flighty Scorpius のリーダーの正体を暴き制裁措置を取る

- 2024 年 5 月: GhostLocker ランサムウェアの背後にいるグループ GhostSec がランサムウェアからの撤退を発表しハクティビズムに戻る

- 2024 年 5 月: 法執行機関が BreachForums と BreachForums の管理者 Baphomet の Telegram チャンネルを差し押さえ、Baphomet 逮捕の憶測につながる

- 2024 年 6 月: 法執行機関が Unit 42 が追跡中のサイバー犯罪グループ Muddled Libra (別名 Scattered Spider) のリーダーを逮捕。法執行機関はこのグループが ALPHV/BlackCat ランサムウェア プログラムのアフィリエイトであることを特定

- 2024 年 6 月: BreachForums で ShinyHunters というハンドル名を使っていた管理者が引退、当該サイトを新しい管理者アカウント Anastasia に引き継ぐ

- 2024 年 7 月: 法執行機関が Muddled Libra グループの別のリーダーを逮捕

法執行機関によるインフラ押収は今に始まったことではないですが、これまでの押収よりも影響が大きかったようです。法執行機関は 2024 年もインフラの押収と逮捕を継続していますが、こうしたランサムウェア グループとアフィリエイト関係にある組織も標的にし始めています。これらの行為がランサムウェア グループにさまざまな影響を与えています。

テイクダウン、復旧、出口詐欺: Ambitious Scorpius

ALPHV/BlackCat ランサムウェアで知られる Ambitious Scorpius は、2023 年のリーク サイトデータでは 2 番目に活発なグループでした。2023 年 12 月の FBI による同グループの活動妨害後、多くの人が「このグループは閉鎖されるか新たなランサムウェアとしてブランド名を変更する可能性がある」と予測していました。

2024 年 3 月までに、Ambitious Scorpius グループは ALPHV/BlackCat のソースコードを販売し、FBI がサイトとインフラを押収したと見せかけた出口詐欺 (アフィリエイトから集めた資金の持ち逃げ) を働きました。

テイクダウンから詐欺的主張、そして新グループへ? : Flighty Scorpius

2024 年 2 月の法執行機関による取り締まりの後、Flighty Scorpius は新たなインフラを立ち上げ、LockBit 3.0 ランサムウェアでさらに多くの被害組織を狙い始めました。

活動再開後、この脅威アクターはリーク サイトに新たな被害組織に関し、疑わしい主張を掲載しました。それらは古い侵害であるか、誇張であるか、あからさまな捏造のようでした。例えば 2024 年 6 月、このグループは米国連邦準備 (US Federal Reserve) に侵入したと主張しましたが、その後の調査でそれが米国に拠点を置くある一銀行のことだったことが分かりました。

5 月 7 日、国家犯罪対策庁 (NCA) は国際的協業により、Flighty Scorpius のリーダーの正体が明らかになったと発表し、同人物の渡航や財務に対するさまざまな制裁を課しました。LockBitSupp として知られるこのリーダーは、ロシア国籍の Dmitry Khoroshev とされています。NCA は同グループのほかのアフィリエイトに対しても逮捕状を発行しています。

押収、逮捕、引退、移行: BreachForums

犯罪者が盗んだデータや侵入したネットワークへのアクセスを売買する犯罪フォーラムである BreachForums はこれまで幾度も名称変更やテイクダウンを経験しています。2024 年 5 月、法執行機関が BreachForums を差し押さえ、Baphomet の名で知られる管理者を逮捕しました。

このサイトは ShinyHunters という管理者の下で、2024 年 5 月のテイクダウンから数週間後に復活しました。この ShinyHunters というアカウントは、私たちが Bling Libra として追跡しているグループ、ShinyHunters ハッキング グループと関係している可能性があります。2024 年 6 月、BreachForums の ShinyHunters アカウントのユーザーは引退したとされ、このフォーラムは新しい管理者に引き継がれました。

アフィリエイト主要メンバーとリーダーの逮捕: Muddled Libra

2024 年 1 月、米国の法執行機関は Muddled Libra の著名なメンバーを逮捕しました。逮捕されたのは Noah Michael Urbanという人物で、容疑は通信詐欺、個人情報詐欺、暗号通貨窃盗などです。2024 年 6 月、共同法執行活動の結果、Muddled Libra のリーダーと目される 22 歳の英国市民がスペインで逮捕されました。法執行機関は 7 月には別のリーダーを逮捕しています。これらの逮捕がグループの能力に影響を及ぼすかどうかは今の段階ではまだ分かりません。

ランサムウェアから引退か: GhostSec

2024 年 5 月のインタビューで、GhostSec はランサムウェア オペレーションを終了してハクティビズムに復帰すると発表しました。GhostSec は GhostLocker RaaS のオペレーションを Stormousランサムウェア グループに引き継ぐと報じられています。

このグループは、ISIS のようなテロ組織を狙って妨害活動を行うと公言し、約 10 年前に設立されました。彼らは、ハクティビズム活動への資金提供手段として 2023 年 10 月に GhostLocker RaaS を開発しました。

このグループはヘルスケアや教育セクターの標的化を厳しく禁じていました。GhostSec はこれらのセクターの組織がランサムウェア被害に遭った場合、被害緩和に動くと述べていました。同グループのリーダー Sebastian Dante Alexander は「[The whole point of GhostLocker was to target] higher scale corporations, which I believe — to an extent — are all greedy. (GhostLocker の肝は規模の大きい企業を狙うことにある。そうした企業はどこも — ある程度は — 欲深いと思うから)」と述べていました。

ランサムウェア五大ファミリーのメンバーの 1 つである GhostSec は以前、五大ファミリーの別のメンバーである Stormous ランサムウェア グループと共同で攻撃を仕掛けたことがあります。ランサムウェア界隈から足を洗うため、GhostSec は GhostLocker のソースコード (バージョン 3) と残りのランサムウェア オペレーションを Stormous に移管すると発表しました。同グループは、今回の移管の目的は、出口詐欺なしで完全に足を洗うことだと述べています。しかしながら、ここでは完全な足抜けと言いながら、被害組織の脅迫に使ったランサムウェアの使用を終了でなく移譲している点は心に留めておくべきでしょう。

そのほかのランサムウェア グループ

CL0P ランサムウェアを配布する Chubby Scorpius は、2023 年は 3 番目に活発なランサムウェア グループでしたが 2024 年は活動が激減しました。6 月現在、このグループは、弊社のリーク サイト データにおける投稿全体の 0.75% 未満を占めるにとどまっています。

2024 年にリーク サイトで活動していないほかのランサムウェア グループとしては、Bashful Scorpius (Nokoyawa ランサムウェアの配布グループ)、KelvinSecurity、Losttrust、Mushy Scorpius (Karakurt の配布グループ)、Spicy Scorpius (AvosLocker の配布グループ)、Stumped Scorpius (NoEscape の配布グループ)などがあります。

これらのグループの活動停止の要因は絶えず進化するサイバー犯罪市場に求められるのかもしれませんが、それ以外の要因も、彼らの見かけ上の活動停止に影響している可能性があります。最近の法執行機関によるランサムウェア グループの大規模なテイクダウンや、ランサムウェア アフィリエイトや BreachForums のような犯罪市場に対する法的追及が引き金となり、サイバー犯罪脅威アクターらの間で不信や恐怖が芽生えた可能性があります。

新興ランサムウェア グループ

さまざまなランサムウェア脅威アクター姿を消し、2024 年に入ってからほかのグループがその空白を埋めようと動き出しています。ここでは Unit 42 が 2024 年に追跡してきた新興ランサムウェア グループの一部を簡単に紹介します。最近のイベントからこれらのグループは皆さんのレーダーにも引っかかっているかもしれません。

このセクションで説明するグループは次のとおりです。

- Spoiled Scorpius (RansomHub の配布グループ)

- Slippery Scorpius (DragonForce の配布グループ)

- Burning Scorpius (LukaLocker の配布グループ)

- Alpha/MyData ランサムウェア

- Trisec ランサムウェア

- DoNex ランサムウェア

- Quilong ランサムウェア

- Blackout ランサムウェア

Spoiled Scorpius (RansomHub の配布グループ)

Spoiled Scorpdius は RansomHub という RaaS の背後にいるグループに私たちが付けた名前です。この RaaS は Russian Anonymous Market Place (RAMP) サイバー犯罪フォーラム上で 2024 年 2 月に koley というアカウントにより初めて発表されました。このグループはおおむね日和見主義的ですが、キューバ、中国、北朝鮮、ロシア領土内の組織への攻撃を禁止しています。また同グループは非営利団体を標的にすることも禁止しています。Spoiled Scorpius は RAMP フォーラムからアフィリエイトを募集することで知られ、アフィリエイトの取り分を 90%、残りの 10% をグループの取り分として宣伝しています。

私たちは Unit 42 でのインシデント対応活動のなかで、同グループが検索エンジン最適化 (SEO) ポイズニングを通じて SocGholish マルウェア を配信し、それによって被害組織への初期アクセスを達成していたことを示す一連の攻撃イベント チェーンを観測しました。私たちは、SocGholish の背後にいるグループが、ランサムウェアを展開した Spoiled Scorpius のアフィリエイトに対し、感染させた被害組織のアクセスを販売したと評価しています。私たちはまた、Spoiled Scorpius が被害組織のシステムへのアクセスを利用して、オンプレミスとクラウド ストレージの両方からバックアップを削除したという証拠も見つけています。

RansomHub ランサムウェアは Golang と C++ で書かれています。Spoiled Scorpius は分散型サービス拒否 (DDoS) 攻撃や CVE-2020-1472 などの脆弱性を悪用して被害組織を侵害していました。このグループはまた、被害組織に嫌がらせの電話をかけ、身代金を支払うようさらに圧力をかけることもします。

2024 年 6 月のある記事は、2023 年が初認の Knight (Cyclops) と呼ばれる以前の RaaS と RansomHub との間にはつながりがあると述べています。Spoiled Scorpius は Ambitious Scorpius とも関係があるようです。

Slippery Scorpius (DragonForce の配布グループ)

Slippery Scorpius は、DragonForce ランサムウェアの背後にいるグループに私たちが付けた名前です。このグループは2023 年 11 月に初めて確認されました。Slippery Scorpius は 2024 年に、被害組織に直接電話をかけて脅迫し、録音した会話音声をリークしたことで悪名を馳せました。

多くのランサムウェア グループ同様、Slippery Scorpius はリーク サイトを使って二重恐喝を行い、支払いがなければ被害組織から盗んだデータは投稿されます。コードの類似性からすると、DragonForce ランサムウェアは LockBit 3.0 のリークしたソース コードを元にしているようです。

混同しないでいただきたいのは、Slippery Scorpius は、遅くとも 2021 年には登場していたマレーシアが拠点のハクティビスト グループ、DragonForce とは別ものであるということです。DragonForce ハクティビスト グループは、DragonForce ランサムウェアとは関係がないようです。

Burning Scorpius (LukaLocker の配布グループ)

もともと Volcano Demon と呼ばれていたグループですが、私たちは Burning Scorpius という名前で追跡しています。このグループは、LukaLocker という新しいランサムウェアの背後にいるグループです。2024 年 6 月以降、このランサムウェアは Windows と Linux の両方のシステムを暗号化してきました。

ほかのランサムウェア グループと異なり、Burning Scorpius はリーク サイトをホストしていません。その代わりこのグループは直接被害組織の幹部や IT リーダーにしつこく脅迫電話をかけ、被害組織から直接金銭をゆすり取ろうとします。

そのほかの新しいグループ

Alpha ランサムウェア (ALPHV/BlackCat ランサムウェア グループとは別ものであることに注意) は、2023 年 5 月時点ですでに活動が見られていて、そのリーク サイトは 2024 年 1 月に最初に登場しました。このリーク サイトのタイトルが MYDATA であることから、MyData がランサムウェア名ないし脅威アクターの識別子 として使われることもあります。彼らのリーク サイトは不安定で頻繁にオフラインになるようで、このグループが比較的新しく、経験が浅く、管理が緩いことを示唆しています。弊社のリーク サイト データによると、このグループは 2024 年の最初の 6 か月間に 9 つの被害組織を投稿しています。

Trisec ランサムウェア グループは 2024 年 2 月に出現したグループで、チュニジア政府と関係があると主張しています。彼らはとくに「チュニジア人のブラックハットしか雇わない」と述べており、このグループはリーク サイトや Telegram チャンネルを通じ、さまざまな職種を募集しています。このグループは「金銭と国家支援の両方の目的を持つグループで、さまざまなサイバー犯罪に手を染めている」と主張しています。これまでの被害組織像からは、標的とする業界や地域はいずれも日和見主義的であるようです。

DoNex ランサムウェアは 2024 年 3 月に初めて登場し、その最も古いファイル サンプルは 2 月まで遡ります。このグループは米国とヨーロッパの組織を標的とする、金銭目的の新しいグループです。Avast が復号ツールを開発し、被害を受けた組織がファイルを復元できるようにしています。

Quilong ランサムウェア グループは、2024 年初頭、ブラジルの 3 つの美容整形外科センターと自動車販売店を侵害したと主張しています。このグループは盗んだとするデータの一部をリーク サイトに掲載し、被害を受けた医療提供組織が患者を保護しそこなったと非難していました。

Blackout ランサムウェア グループは 2024 年 2 月下旬に初めて活動が見られたグループで、当初、リーク サイトでカナダ、フランス、ドイツの医療系組織を攻撃したと主張していました。このグループによるリーク サイトの投稿ではその後、メキシコを拠点とする通信会社とクロアチアの製造系組織への攻撃が示されています。

ブランド名の変更

出口詐欺を働いた Ambitious Scorpius がブランド名を変更して戻ってくる可能性があるため、私たちはその兆候が見られないかどうか監視を続けています。その場合、アフィリエイトを取り戻す戦略が必要になるでしょう。というのも、彼らの多くがすでにほかのランサムウェア グループのアフィリエイトになっているからです。

前述の Flighty Scorpius に対する法執行措置により、2024 年に同グループは衰退していきました。政府機関が 2024 年 5 月に同ランサムウェアのインフラをテイクダウンし、そのリーダーとされる人物に制裁を科しました。6 月にリーク サイト上で確認された侵害はわずか 7 件と前月比で大幅な落ち込みとなりました。

このグループは、活動再開の手段として、新たなランサムウェアとしてブランド名を変更する可能性があります。Flighty Scorpius のブランド変更の可能性はまだ残っていますが、LockBit ランサムウェアのかつての成功により、ほかのグループがすでに LockBit のコードベースに基づいた独自ランサムウェアを作成してしまっています。

例えば、2024 年 6 月に Brain Cipher という新しいランサムウェアが登場しましたが、研究によるとこれは LockBit 3.0 のコードをベースにしています。私たちはあるインドネシアの組織を標的とした攻撃で使われた Brain Cypher サンプルを分析しましたが、既存の LockBit 3.0 防止・検出シグネチャがこのサンプルに対しても有効でした。

影響を受けるセクター (業界) と地域

ランサムウェアの標的選定は今も日和見主義が多いですが、製造業などのセクターは依然、この手の攻撃にきわめて脆弱です。2023 年もそうでしたが、2024 年もこれまでのところ製造業がランサムウェアの影響を最も受けたセクターとなっています。その侵害件数は 289 件で、2024 年上半期の全ランサムウェア攻撃の 16.4% が製造業系組織に影響を与えていました。

ヘルスケアは 2023 年の 6 位から上昇し、2024 年上半期は 2 番目に影響を受けやすいセクターとなりました。製造業同様、ヘルスケアも業務への障害に非常に弱いセクターです。このセクターにはまた、インベントリ作成や保護が難しい技術やデバイスが数多く存在しています。

建設業は 24 年上半期に 3 番目に強く影響を受けたセクターです。全侵害件数の約 9.4% が建設関連組織に影響していました。

図 3 は、2024 年上半期にランサムウェア攻撃の影響を最も受けたセクターを表すグラフです。

予想される通り、2024 年上半期、被害件数が圧倒的に多かったのは米国を拠点とする組織でした。917 件の侵害件数を数える米国の組織が、すべての攻撃の 52% を占めていました。残り上位 10カ国は、被害を受けた組織の件数順に、カナダ、英国、ドイツ、イタリア、フランス、スペイン、ブラジル、オーストラリア、ベルギーでした。下の図 4 に内訳を示します。

データとその出所

本稿の分析と情報は主に、公開された報告からの情報と、ランサムウェア リーク サイトからのデータに基づいています。

私たちのチームは、ダークウェブ経由でアクセスされることの多いこれらのサイトのデータを監視しています。ランサムウェア情勢の傾向を把握するため、2024 年上半期の 53 のサイトから発表された侵害をレビューしてまとめました。また私たちは、Unit 42 がインシデント対応を通じて培ったこれらのグループとの直接的な経験を活かし、被害組織ネットワーク内で見られるツールや手法について、理解を深めました。

今はリーク サイトを使って被害組織に圧力をかけるランサムウェア グループが大半なので、リサーチャーはこのデータをアクターらのランサムウェア活動傾向やレベルの特定に活かしています。ただし、リーク サイトのデータは必ずしも正確な情報を提供しているとは限らないので、防御側やリサーチャーはこれを慎重に使う必要があります。

脅威アクターは、支払いが早い被害組織をグループのリーク サイトから除外することがよくあります。さらに、脅威アクターは、データ ソースをグループのリーク サイト上で偽って伝えることがよくあります。

こうした欠点はありますが、このデータは傾向や振興グループ、脅威情勢から姿を消した脅威グループなどについて、貴重な情報を提供してくれます。

結論

本稿では 2024 年上半期のランサムウェアの傾向と重要なイベントを取り上げ、ランサムウェア リーク サイトに投稿されていた侵害の傾向についてレポートしました。

リーク サイトのデータからは、製造業が依然として最も強く影響を受けたセクターであることや、2024 年最初の 6 か月間で非常に目立つ攻撃が見出しを飾るなど、ヘルスケア セクターが 2 位に急浮上したことなどが分かりました。全体として、ランサムウェアの影響を強く受けた組織の多くが米国に拠点を置いていました。

法執行機関は、活動レベルの高いランサムウェア脅威アクターを解体・根絶すべく惜しみなく努力していますが、それによって生じた空白地帯を、スキル・意欲ともに高い多数の脅威グループが虎視眈々と狙っています。ここ数年のランサムウェアの成功と続く爆発的増加のせいで、富と名声をつかもうと、ギャンブルする個人やグループの数はかつてなく増えています。

パロアルトネットワークスのお客様は、Prisma Cloud などの Network Security ソリューションと Cortex 系列の製品により、ランサムウェアからより強力に保護されています。

とくに Cloud-Delivered Security Services (クラウド配信型セキュリティ サービス) を有効にした次世代ファイアウォール (NGFW) では以下の保護を提供しています。

- Advanced URL Filtering と Advanced DNS Security はランサムウェアと関連のある悪意のあるドメインと URL をブロック可能です。

- Advanced Threat Prevention は、ポート スキャン、バッファー オーバーフロー、リモート コード実行など、ネットワーク層とアプリケーション層の両方でランサムウェアの脅威をブロックします。

Cortex Xpanse をはじめとする Cortex 製品の保護は、インターネットに直接公開され、エクスプロイト可能で、ランサムウェアに感染する可能性のある脆弱なサービスを検出できます。Cortex XDR および XSIAM を通じ、とくに設定等を変更する必要なく、既知のすべてのランサムウェア サンプルは XDR エージェントによって防止されます。これには以下のエンドポイント保護モジュールが使われます。

- Anti-Ransomware モジュールは Microsoft Windows ないし macOS システム上での暗号化の動作を防止します。

- Local Analysis モジュールは、Windows、macOS、Linux 上のランサムウェア バイナリーを検出します。

- XDR には、Windows、macOS、Linux でのランサムウェア活動の防止に役立つ Behavioral Threat Protection (BTP) などの保護機能も含まれています。

- パロアルトネットワークスの Cloud Security Agent (CSA) は XSIAM を活用して Cortex と Prisma Cloud の両クラウド エージェントにクラウド ベースの検出および監視機能を提供します。

弊社のクラウドベースのセキュリティ ソリューションもクラウド環境で実行されている仮想マシンの保護に役立ちます。

私たちは日々のランサムウェアの調査で得られた発見にもとづき、Advanced WildFire の機械学習モデルと分析技術の見直しや更新を頻繁に行っています。Threat Brief: ConnectWise ScreenConnect Vulnerabilities (CVE-2024-1708 and CVE-2024-1709)

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからご連絡いただくか、下記の電話番号までお問い合わせください (ご相談は弊社製品のお客さまには限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- EMEA: +31.20.299.3130

- APAC: +65.6983.8730

- 日本: (+81) 50-1790-0200

パロアルトネットワークスは、これらの調査結果を Cyber Threat Alliance (CTA: サイバー脅威アライアンス) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客さまに保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害できます。詳細は Cyber Threat Alliance にてご確認ください。

追加リソース

- RansomHub. Because every abandoned affiliate needs a home - Barracuda

- GhostLocker: The New Ransomware On The Block - Cyberint

- LOCKBIT Black’s Legacy: Unraveling the DragonForce Ransomware Connection - Cyble

- DragonForce Ransomware Group Posts Audio of Conversations with Victims - Datarecovery.com

- Decrypted: DoNex Ransomware and its Predecessors - Avast

- Assessing the Disruptions of Ransomware Gangs - Intel471

- Fla. Man Charged in SIM-Swapping Spree is Key Suspect in Hacker Groups Oktapus, Scattered Spider - Krebs on Security

- Exposing Alpha Ransomware: A Deep Dive into Its Operations - Netenrich

- Ransomware Attackers May Have Used Privilege Escalation Vulnerability as Zero-day - Symantec Threat Intelligence

- RansomHub: New Ransomware has Origins in Older Knight - Symantec Threat Intelligence

- BreachForums Down, Official Telegram Channels Deleted and Database Potentially Leaked - The Cyber Express

- BreachForums Returns With a New Owner After ShinyHunters Retires - The Cyber Express

- FBI Seizes BreachForums Again, Urges Users to Report Criminal Activity - The Hacker News

- U.K. Hacker Linked to Notorious Scattered Spider Group Arrested in Spain - The Hacker News

- Road to redemption: GhostSec's hacktivists went to the dark side. Now they want to come back. - The Record

- 脅威に関する情報: ConnectWise ScreenConnect の脆弱性 (CVE-2024-1708、CVE-2024-1709) – パロアルトネットワークス Unit 42

- 高速フラックス入門: サイバー犯罪者がインフラの復元力を向上させ検出と法執行機関によるテイクダウンを回避する方法 – パロアルトネットワークス Unit 42

- 2024 年 ランサムウェア振り返り: Unit 42 によるリーク サイト分析 – パロアルトネットワークス Unit 42

- BlackCat (ALPHV) ransomware linked to BlackMatter, DarkSide gangs - Bleeping Computer

- BlackCat ransomware shuts down in exit scam, blames the "feds" - Bleeping Computer

- LockBit ransomware now poaching BlackCat, NoEscape affiliates - Bleeping Computer

- New Hunters International ransomware possible rebrand of Hive - Bleeping Computer

- Cybersecurity Advisory: Scattered Spider - US Cybersecurity Infrastructure Security Agency (CISA)

- Trisec: A New Ransomware Actor - Clipeus Intelligence

- LockBit’s Claimed Hack on US Federal Reserve Turns Out to Be a Publicity Stunt; Stolen Data Came From Just One US Bank - CPO Magazine

- BreachForums seized by law enforcement, admin Baphomet arrested - CSO Online

- Triangulating Trisec, a newly emerged ransomware gang - CyberDaily.au

- The Rise and Fall of BreachForums... For Now? - DarkOwl

- Hunters International Cyberattackers Take Over Hive Ransomware - DarkReading

- Leak Site BreachForums Springs Back to Life Weeks After FBI Takedown - DarkReading

- RansomHub Actors Exploit ZeroLogon Vuln in Recent Ransomware Attacks - DarkReading

- Out-of-bound Write in sslvpnd - FortiGuard Labs

- Ransomware Roundup - KageNoHitobito and DoNex - FortiGuard Labs Threat Research

- GRIT Ransomware Report: February 2024 - GuidePoint Security

- Halcyon Identifies New Ransomware Operator Volcano Demon Serving Up LukaLocker - Halcyon

- HC3: Threat Profile: Black Basta< [PDF]/a> - US Department of Health and Human Services

- HC3: Threat Profile: Qilin, aka Agenda Ransomware [PDF] - US Department of Health and Human Services

- Update: CVE-2024-4577 quickly weaponized to distribute "TellYouThePass" Ransomware - Impervia

- LockBit Scrambles After Takedown, Repopulates Leak Site with Old Breaches - Infosecurity Magazine

- Justice Department Disrupts Prolific ALPHV/Blackcat Ransomware Variant - US Department of Justice

- U.S. and U.K. Disrupt LockBit Ransomware Variant - US Department of Justice

- The Looming Shadow: Ransomware Threats in the Manufacturing Sector - L2L

- LockBit leader unmasked and sanctioned - UK National Crime Agency (NKA)

- Brain Cipher Ransomware: In-Depth Analysis, Detection, and Mitigation - SentinelOne

- Lockbit Ransomware Administrator Dmitry Yuryevich Khoroshev - US State Department

- Cops cuff 22-year-old Brit suspected of being Scattered Spider leader - The Register

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得