This post is also available in: English (英語)

現状についての要約

Unit 42の本ブログ記事では、WanaCrypt0rランサムウェア攻撃を取り巻く脅威状況と攻撃の伝播状況に関する最新情報を提供します。

最初の報告によると、WanaCrypt0r攻撃はスパム/フィッシングキャンペーンの一部として始まったと言われています。Unit 42や他の研究者は、この報告は実証されていないと結論付けています。攻撃の初期経路は不明ですが、Microsoft WindowsのETERNALBLUE(リンク先英語)と呼ばれる脆弱性 (CVE-2017-0144[リンク先英語]) を能動的に悪用し、今回のランサムウェアが拡散したことが明らかになっています。。本脆弱性へのパッチはサポート対象の全 Windows について 2017 年 3 月以降継続して提供されています。2017年5月12日(金)、Microsoftはこれら攻撃から保護するために、サポート対象外のWindowsバージョン向けにもパッチをリリースするという特別対応を実施しました。

今回の攻撃はMicrosoftの当該脆弱性を利用するため、攻撃に対し防御する最も有効な初期対応はパッチを適用することです。Unit 42 チームのリサーチャーは、本パッチがWanaCrypt0rランサムウェア攻撃に対して有効であることを確認済みです。

さらに、弊社を含むセキュリティ製品ベンダー各社 (Cyber Threat Alliance 加盟各社を含む) も、WanaCrypt0rランサムウェアの拡散を防止するための追加保護策をリリースしました。パロアルトネットワークスから提供されている防御についてはこちらのブログを参照してください。

ほかのランサムウェア感染の場合と同様に、本ランサムウェアについても、弊社および Unit 42 チームは決して身代金を支払わないことをお勧めします。Unit 42 チームの知る限り、WanaCrypt0r の攻撃者に身代金を支払った結果、データを復旧できた事例は確認できていません。さらに Unit 42 チームの調査からは身代金を支払おうとした被害者もごく少数にとどまっていることがわかっています。

Unit 42 チームは本ランサムウェアの状況を継続して観測し、新しい情報が入り次第ブログを更新してお知らせします。

概要

WanaCrypt0rは2017年5月12日金曜日に出現した世界規模のランサムウェア攻撃です。その破壊的性質や拡散範囲と、知名度の高い被害者が複数出たことにより、すぐに幅広くメディアの注目を集めました。この攻撃にはこのランサムウェアのバージョン 2.0 が使われていました。WanaCrypt0r のバージョン 1.0 の最初の報告は数ヶ月前でしたが、その時点では本攻撃に紐付いたワームの機能はありませんでした。

2017年4月14日、ハッカー集団「Shadow Brokers (シャドー・ブローカーズ)」は5回目のリークとして、「Equation Group (イクエーション・グループ:高度なハッカー集団)」からのものとしてダンプ (ハッキングツールがまとめて置かれた場所) の一部を暴露しました。この中にMicrosoft Windowsの脆弱性 (CVE-2017-0144) を悪用したコード (コードネーム: ETERNALBLUE) が存在しており、今回の攻撃が有効であったことが複数の報告によって瞬時に明らかにされました。Microsoftは「2017 年 3 月のマイクロソフト セキュリティ情報」の中で「マイクロソフト セキュリティ情報 MS17-010」として本脆弱性のパッチを含めて公開しました。これはMicrosoft WindowsのSMB (Server Message Block) プロトコル処理でシステムレベルのリモートコードの実行 (Remote Code Execution) が行えてしまうというものでした。

本攻撃は、この脆弱性を利用してWanaCrypt0rランサムウェアがネットワーク上に拡散します。古典的なネットワーク ワーム様の脆弱性で、これに似た脆弱性には MS-Blaster (リンク先英語)や Conficker などがあります。

初期の報告では、最初の攻撃経路はスパムまたはフィッシング詐欺メールによるものであることが示唆されていました。しかしこれは確認されておらず、マルウェアが世界規模で拡散した説明としては考えにくいです。

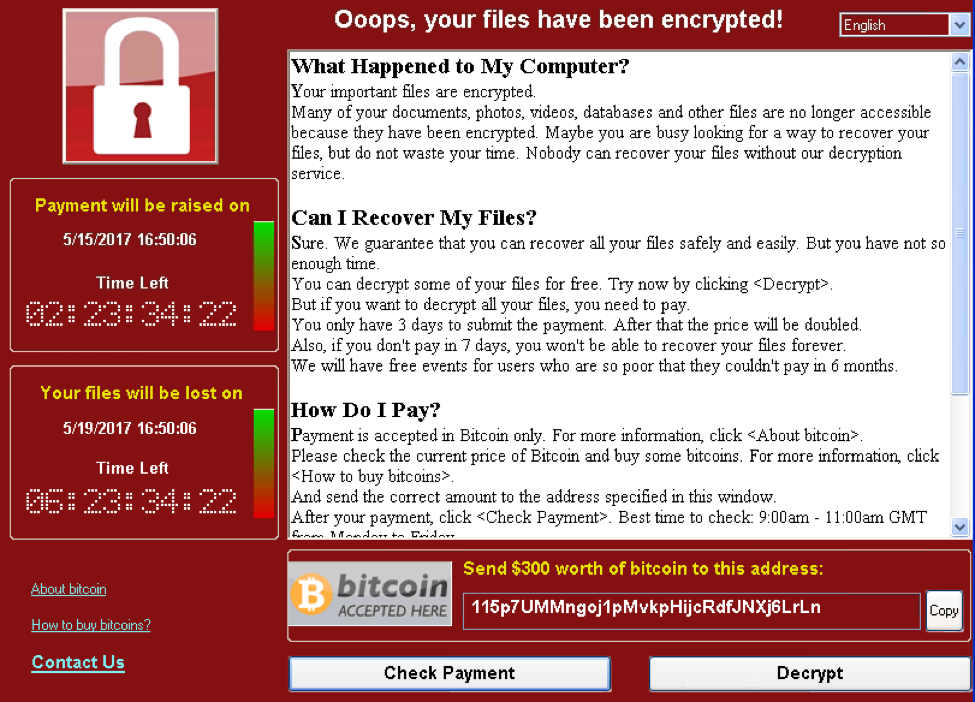

WanaCrypt0r ランサムウェアは実行に成功すると、システム上の主なファイルを暗号化し、身代金を要求する次のような脅迫文を表示します(出典: Microsoft)。

本攻撃が他と異なる点として報告されているのは「キルスイッチ (停止スイッチ)」機能がマルウェアに組み込まれている点です。 この「キルスイッチ」は、WanaCrypt0rランサムウェアの実行を防止するもので、解決できないはずの非常に長いドメインへの接続を試みるコードです。初期のWanaCrypt0r亜種は "hxxp://iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com" が使われていましたが、より最近の亜種ではこれ以外のドメインも使うことが報告されています。ドメインへの接続に成功した場合、ランサムウェアは実行されません。ということは、これを逆手にとって容易に本マルウェアへの対策に変換できることになります。英国のセキュリティ研究者(リンク先英語記事:WIRED)はこの脅威を追跡するためこのドメインを最初に登録しましたが、そうすることで 「キルスイッチ」が有効化され、その結果膨大な感染システム上の WanaCrypt0r インスタンスの実行を停止していたことに気づきました。

2017 年 5月 12 日 (金)、Microsoftは、サポート対象外のWindows (Windows XP, Windows 8, Windows Server 2003) 用の緊急パッチを作成することを公表しました(リンク先英語記事。同社の日本のセキュリティチームも、同様の情報をまとめた記事を公開しています)。

本稿執筆時点では本マルウェアによる攻撃は一段落しているようです。これは WanaCrypt0r の攻撃にかんがみてより多くの組織がパッチ MS17-010 を取り入れた成果であると同時に、セキュリティ業界の努力によるところが大きいでしょう。

Unit 42の調査では、身代金が実際に支払われたケースはごく少数のようです。既知のWanaCrypt0rサンプルを分析し、攻撃者と関連していると考えられるビットコイン (BTC) アドレスと関連する合計値を以下のように抽出しました。

- 13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94 – 12.42466618

- 12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw – 11.83101346

- 115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn – 8.74393075

- 1DefE3HEeBaR4EBbAajjHatFzMuPe885Hf – 3.12308549

つまり総額では 36BTC、これは現行 BTC 価格に基づくとおよそ 6 万 3000 USドル (日本円で 710 万円前後) になります。WanaCrypt0rが感染端末1台当たり300ドルを要求したと考えると、約210人の被害者が攻撃者に支払いを行ったと推測できます。

予備調査 (偵察)

この攻撃は標的型ではないように見受けられます。したがって本攻撃の準備として偵察行為が行われることはほとんどないようです。SMB に紐付いたポートの 1 つである TCP/445 ポートのスキャンが行われることがあるという報告もありますが、これらは最終的に確認に至っていません。

配布

配信手法や初期感染経路について、業界内で一致した意見はありませんが、いくつかの説があります。

- スパムないしフィッシング: 初期にはスパムやフィッシングメールによって配布しているという説が提示されました。そうしたメールの本文や添付されている Adobe PDF ファイルにリンクがあり、そのリンクをユーザーがクリックすることで攻撃者が実行者のセキュリティ コンテキストで攻撃コードを実行し、続いて ETERNALBLUE の脆弱性を突いてネットワークに拡散するというものです。

- MS17-010 への直接攻撃: インターネットから直接アクセスできる状態になっている ETERNALBLUE 脆弱性のあるシステムを攻撃し、これらのシステムを拠点として社内ネットワーク上で ETERNALBLUE 脆弱性を攻撃して拡散するという説です。

- RDP (リモート デスクトップ): 最初の攻撃はリモート デスクトップ プロトコル (RDP) を利用しているシステムに対して行い、これらのシステムからネットワーク上の ETERNALBLUE 脆弱性をもつシステムに拡散するという説です。 RDP を最初の配布方法として使い、次に RDP で不正アクセスしたシステムから内部ネットワークを攻撃する点から、この説は Unit 42 チームが Shamoon 2 の攻撃について概要を説明している (リンク先英語ブログ) 内容に似た攻撃パターンを示しています。このほか RDP を利用するシステムに対するブルート フォース攻撃によるものという説や、RDP を利用するシステム上のなんらかの脆弱性を悪用して攻撃を成功させたのではないかという説もあります (ただし後者ではそれがどの脆弱性であるかや、どの部分にその脆弱性があるかについてはとくに説明がありません)。

Unit 42では、もっとも可能性の高い配信手法は2.であると考えていますが、確証は得られていません。

感染活動の横展開

WanaCrypt0r ランサムウェアは TCP ポート 445 (SMB プロトコルにひもづくポート) 上で頻繁にスキャンし、システム上の ETERNALBLUE 脆弱性を悪用することで自身を拡散しようとします。標的のシステムは WanaCrypt0r ランサムウェアに感染し、同システム上のデータは暗号化され、WanaCrypt0r ランサムウェアは自身を再拡散しようとします。

このマルウェアには社内ネットワークだけでなくインターネット経由でもTCP ポート 445のスキャンとETERNALBLUE脆弱性に対する攻撃を介して拡散する機能が含まれていることが複数のセキュリティベンダーから報告(英語記事)されています。これら報告では、すでに概説した内部感染活動に加えてWanaCrypt0rランサムウェアがランダムな外部IPアドレスでTCP/445 ポートをスキャンして、同ポートが開いているIPアドレスを検出すると同じ "/24" のIPアドレス範囲上(最初の 3 オクテットが TCP/445 ポートの開いているランダムに選ばれた IP アドレスと同じ範囲内)にあるすべてのデバイスをスキャンすることが示されています。

コマンド & コントロール (C2)

通常、WanaCrypt0rにC2機能はありませんが、身代金支払い時の復号化に対する暗号鍵を通信するためにTORネットワークを利用します。ETERNALBLUEを介してホストの攻略を成功させた後にDOUBLEPULSARバックドア (Shadow Brokers により Equation Group からリークしたもの) がインストールされてマルウェア実行に使用されるという報告もありますが、この点についてはさらなる分析が必要です。

まとめ

全体的に見れば、ワームの侵入を許す脆弱性やエクスプロイトとランサムウェアファミリーを結び付ける脅威として、WanaCrypt0rはセキュリティコミュニティ内で注目すべきインシデントです。ユーザーの方は、Microsoft のパッチを適用して本脅威から自分自身を防御することを強くお勧めします。

パロアルトネットワークス製品をお使いのお客様は、本脅威からの防御方法についてこちらのブログを参照することをお勧めします。次世代セキュリティ プラットフォームによりこの脅威を阻止する様々な方法について要点を解説しています。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得