This post is also available in: English (英語)

概要

Lapsus$グループはわずか数ヶ月の間に急激に勢力を伸ばし、破壊的攻撃を仕掛けて、複数のトップテクノロジ企業のソースコード窃取や公開を行うまでになりました。

報告書のなかには同グループをランサムウェアグループとしているものもありますが、Lapsus$は恐喝試行においてランサムウェアを展開しないことが特徴です。現行の情勢で脅威アクターはランサムウェアでデータやシステムを暗号化することを好み、しばしば被害者に復号キーと引き換えに多額の暗号通貨を要求し、時には盗んだデータを公開すると脅してプレッシャーをかけます。一方でLapsus$のアプローチは特異で、このグループは金銭的利益より悪名をはせることそのものを目的としているふしがあります。

Unit 42はLapsus$の攻撃を受けた組織のインシデントレスポンスを複数支援していますが、Lapsus$グループは侵入された被害環境でマルウェアを使用しませんし、データを暗号化することもありません。ほとんどの場合、実際に恐喝を行うこともありません。彼らの興味はもっぱら、窃取した認証情報(クレデンシャル)とソーシャルエンジニアリングを組み合わせ、被害組織へのアクセスを得ることにあります。私たちはまた、Lapsus$グループがTelegramの従業員に対し、通信、ソフトウェア、ゲーム、ホスティングプロバイダ、コールセンターなどのセクターの特定企業で彼ら従業員が持っているログイン認証情報を渡すようにそそのかしていたことも確認しています。

ただし恐喝がなくとも同グループによる攻撃や窃取情報の流出は大きな被害をもたらす可能性があります。私たちはLapsus$が破壊的攻撃を行った様子も確認しています。そうしたケースでは、特定組織のクラウド環境へのアクセスが奪取され、システムのワイプや千台を超える仮想マシンの破壊が行われました。

Lapsus$グループ固有のIoC(侵害指標)やTTP(戦術・技術・手順)は公開されていませんが、本稿では同脅威アクターについてわかっていることをまとめ、防御側がこの脅威を理解・緩和できるようにします。

| Unit 42の関連トピック | Threat Briefs, Threat Assessments |

目次

Lapsus$の初期のターゲット

ターゲットとされる組織の変遷

緩和策

結論

追加リソース

Lapsus$の初期のターゲット

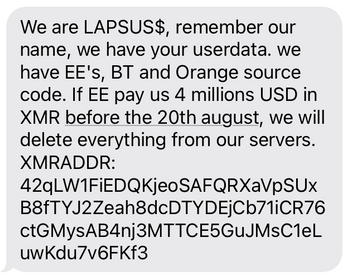

私たちが最初に「Lapsus$」というハンドル名を観測したのは2021年半ばでしたが、このハンドルに言及した最初の攻撃アクティビティは2021年8月で、英国の携帯電話顧客が複数、脅迫メールを受け取ったことを報告したというものでした(図1)。

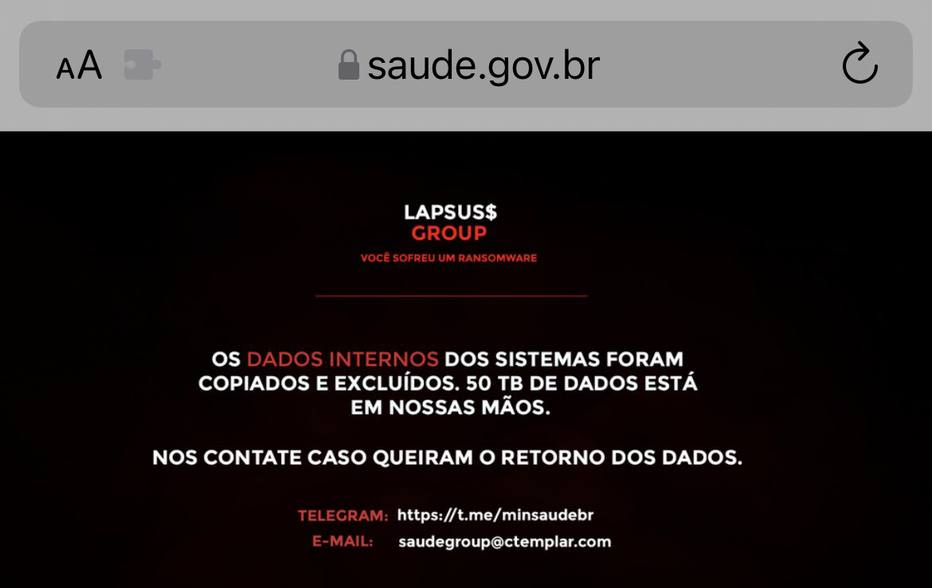

2021年12月にはブラジル保健省が攻撃被害を受け、Lapsus$はこれを自らの活動であると公言しています(図2)。同省への攻撃には、その後まもなく一般化するデータの漏出や削除といった手口が使われたほか、一部のDNSレコードのリダイレクトなども含まれていました。この後すぐ、南米の通信事業者であるClaroとEmbratel、ブラジルの国営郵便局Correios、ポルトガルのメディア大手Impresaも攻撃を受けました。こうした初期のターゲット選定は「Lapsus$グループはブラジル系ではないか」という憶測を呼びましたが、こうした選好はチームのリーダーシップよりむしろチームメンバーの拡張による影響を強く受けていたものと私たちは理解しています。

ターゲットとされる組織の変遷

アルゼンチンのeコマースプロバイダであるMercado LibreやMercado Pagoを除けば、その後の被害組織は南米を離れ、ハイテク分野に移っています。

最近の明らかになった被害組織には以下が含まれます。

- Nvidia

- Samsung

- Ubisoft

- Vodafone

- Microsoft

- LG

- Okta

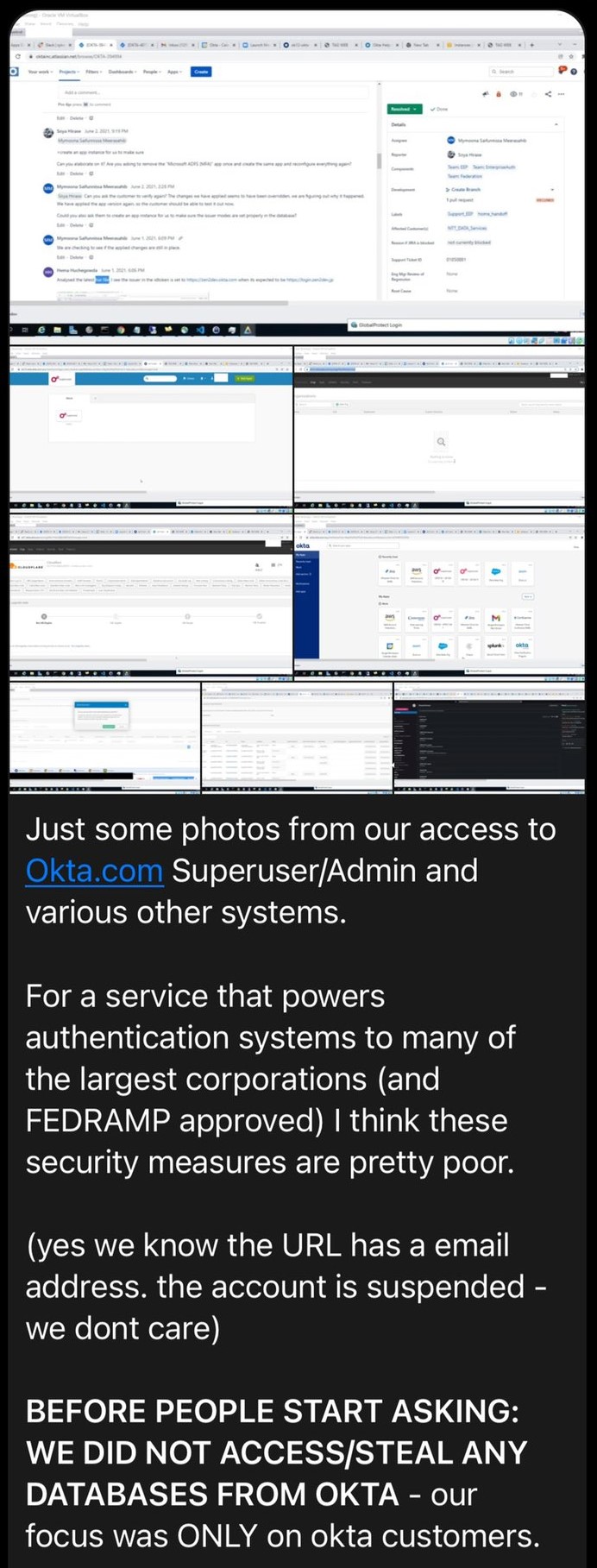

なおこのほかにも一般には知られていない攻撃の標的となった被害組織が多数ある可能性を理解しておく必要があります。被害組織のなかには、自身は意図される最終ターゲットではないものの、自組織の顧客組織へのアクセスを得るため、あるいはたとえば多要素認証(MFA)をバイパスしやすくするために侵害を受けた組織もあると思われます。この件についていえば、同アクターは、ビッシング(電話など音声によるソーシャルエンジニアリング詐欺)、SIMスワップ詐欺(対象のSIM契約者を装って携帯電話会社をだまし、攻撃者のSIMに被害者の電話番号情報を自身のSIMに移させる)のほか、プロバイダ内にいるサードパーティにインサイダーアクセスをさせてもらえるよう勧誘していることを私たちは把握しています。たとえば、Lapsus$グループのTelegramチャンネルに投稿されたOktaの侵害の「証拠」で同アクターは「...our focus was ONLY on okta customers (我々はOktaの顧客に*しか*興味がない)」と述べています(図3)。

Lapsus$グループの攻撃ではソースコード窃取・公開が行われることもあります。Nvidiaの場合、金銭的ではない恐喝が行われたことが観測されました。またMicrosoftのように恐喝を伴わない単なるデータ公開の場合もあり、このアクターの主たる動機が金銭的利益よりも悪名をはせることにあることが改めて理解されます。

ただし、知名度や成功によってこのグループが拡大していけば、その分メンバーも多様化していき、ひいてはそれがターゲットの選定やTTP、目的達成のための行動原理の多様性にもつながるものと予想されます。

緩和策

使用される技術が多様でマルウェアも使用されないことから、Lapsus$の攻撃に特化した単一の防御や検出は存在しません。

このグループの特徴は、初期アクセスや目的達成に向けたアクションで使われるテクニックが多岐にわたることです。認証情報(クレデンシャル)はダンプから採取されることもあれば、購入やスピアフィッシングによることもあります。ソーシャルエンジニアリング、SIMスワップ、MFA/通信事業者の侵害など、MFAを回避するさまざまなテクニックが確認されています。

ゼロトラストネットワークアーキテクチャと強力なセキュリティ衛生がこの手の脅威アクターに対する最良の防御策です。Lapsus$があるネットワークの認証情報を購入すれば、彼らは従業員がそのネットワーク内で持つ権限と同じ権限を持ち、実質上インサイダー脅威として活動することができるからです。

一般的な情報セキュリティのベストプラクティスを中心に実施してください。これにはMFA、アクセスコントロール、ネットワークセグメンテーションなどを含みます。また、信頼対象であるサードパーティの活動も対象に、異常な活動を検知するようにしてください。さらに、ヴィッシングやSIMスワッピングなどのテクノロジにたよらない手法からも、自組織を保護する対策があることを確認してください。ラテラルムーブや特権昇格につながる可能性のある内部システムへのパッチ適用を優先的に行ってください。アクターが使用する可能性のある既知の公開エクスプロイトに対するパッチも適用する必要があります。

複数の攻撃で、認証情報の窃取に商用マルウェアのRedLine Stealerが利用されたことが示唆されていますが、これらは彼ら自身によるものか第三者によるものかが不明なので、「Lapsus$固有のアクティビティ」とする指標には利用できません。

結論

Lapsus$グループはここのところ、おそらくは知名度向上を目的に、耳目を集める攻撃でヘッドラインを飾っています。さらに彼らは、特定組織の顧客へのアクセスを得たいがために、その特定組織を標的に選ぶことがあると公言しています。

多くのレポートで「ランサムウェアグループ」と呼ばれていますが、Lapsus$グループは正確には「攻撃グループ」です。最も注目すべきはこれまでのところ恐喝や金銭的利益に興味がむいていないように見える点です。ただし恐喝がなくとも同グループによる攻撃や窃取データの流出は被害をもたらす可能性がありますし、同グループの攻撃テクニックは多種多様なため、なにか単一のテクニックでLapsus$から防御したり、攻撃を検出したりすることはできません。このため各組織においては、上記の緩和策に記載した一般的な情報セキュリティベストプラクティスの遵守に集中することをお勧めします。

Unit 42はUnit 221bのリサーチャーとともに、2021年にLapsus$グループの名の背後にいた主要アクターを特定し、このグループの起訴にあたり法執行機関を支援してきました。

ランサムウェア攻撃による侵害の懸念がある場合や、弊社に インシデントレスポンスに関し緊急でご相談されたい場合は、 infojapan@paloaltonetworks.comもしくは +81(50)1790-0200まで電子メールかお電話にてご連絡ください(ご相談は弊社製品のお客様には限定されません)。

新たな情報と推奨事項が利用可能になりしだい、本概要は更新されます。

追加リソース

DEV-0537 criminal actor targeting organizations for data exfiltration and destruction (DEV-0537: 組織のデータ漏出・破壊をもくろむ犯罪アクター)

A Closer Look at the LAPSUS$ Data Extortion Group(データ恐喝グループLAPSUS$に迫る)

Lapsus$のTelegramチャネル: t[.]me/minsaudebr

Lapsus$グループに関連する電子メールアドレス: saudegroup[at]ctemplar[.]com

2022-03-28 10:00 JST 英語版更新日 2022-03-25 08:30 PST の内容を反映

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得