This post is also available in: English (英語)

概要

Matrixは2016年に最初に公に特定されたランサムウェアファミリです。そのはじまりからずっとこのランサムウェアは主に中小規模の組織を対象としてきました。地理的分布としては、2019年時点では、米国、ベルギー、台湾、シンガポール、ドイツ、ブラジル、チリ、南アフリカ、カナダ、英国などで観測されてきました。当初はスパムメールキャンペーン、Windowsショートカットを介した感染拡大、配布用のRIGエクスプロイトキットなどの戦術を活用していましたが、2018年に、同ランサムウェアファミリの主要な攻撃ベクトルは、弱いリモートデスクトッププロトコル(RDP)資格情報に対するブルートフォース攻撃へと移行しました。この攻撃方法移行は、Dharma、Ryuk、BitPaymerなどと同様、標的型ランサムウェアファミリで繰り返しおこる傾向のようです。

Matrixランサムウェアの概要

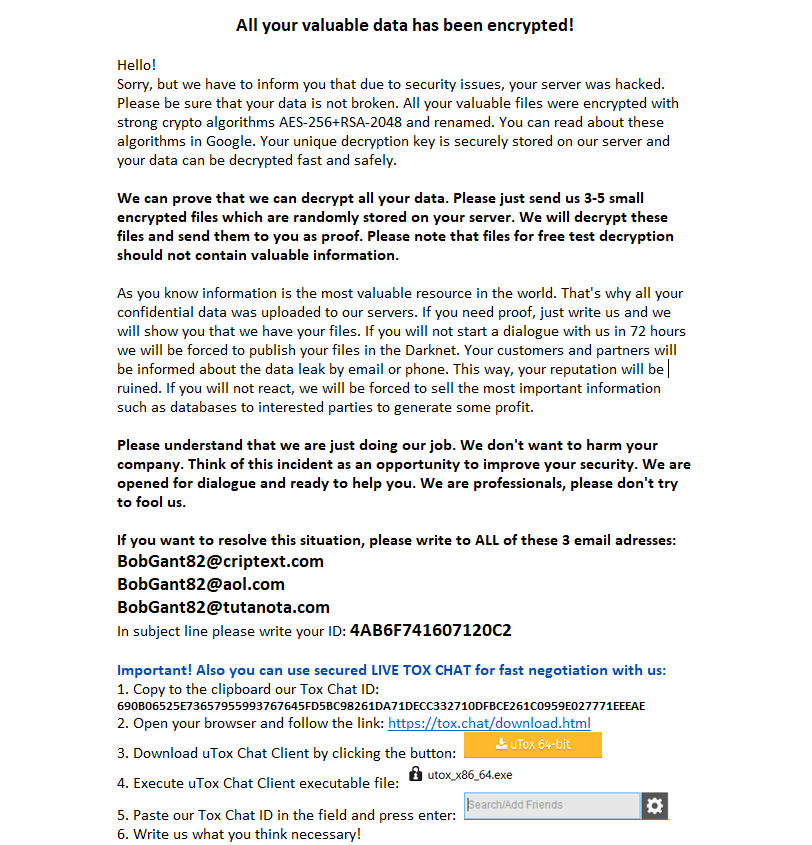

実行されると、Matrixは、ユーザーファイルとネットワーク共有を暗号化し、ボリュームシャドウコピーを削除し、影響を受けたデバイスの回復オプションを無効にします。他の多くのランサムウェアの亜種同様、Matrixが配信する身代金要求メモはビットコインでの支払いを求めてきます。過去のMatrix感染は組織全体に広がるよりも標的を絞るタイプだったようです。

Matrixでは、背後にいる脅威アクターが、一定の身代金を要求する従来の身代金要求メモを配信するのではなく、被害者に直接連絡をとらせ、3〜5個のファイルを復号用の小さいサンプルとして提出させる点がユニークです。こうすることで、攻撃者が被害者のファイル価値を値踏みし、その時点のビットコインのドル換算価値などの要因を勘案したうえで、身代金を変動させることができます。

2020年時点でMatrixランサムウェアは次の拡張子をファイルに追加することが確認されています。

.MTXLOCK、.CORE、.ANN、.FOX、.KOK8、.KOK08、.NEWRAR、.FASTBOB、.FASTB、.EMAN、.THDA、.RAD、.EMAN50、.GMPF、.ATOM、.NOBAD、.TRU8、.FASTA、.JNSS、.FBK、.ITLOCK、.SPCT、.PRCP、.CHRB、.AL8G、.DEUS、.FG69、.JB88、.J91D、.S996、.[barboza40@yahoo.com]、.[Linersmik@naver.com][Jinnyg@tutanota.com]、.[poluz@tutanota.com]、.[Yourencrypt@tutanota.com]、.[Files4463@tuta.io]、.[RestorFile@tutanota.com]、.[RestoreFile@qq.com]、.[oken@tutanota.com]、.[Vfemacry@mail-on.us]、.[d3336666@tutanota.com]、 .[Bitmine8@tutanota.com]

さらにMatrixには「Fox Ransomware」と呼ばれるものを含む亜種が存在しており、これらは暗号化されたファイルの拡張子に「.FOX」を追加します。

著名なランサムウェアファミリの詳細については、2021 Unit 42 ランサムウェア脅威レポートを参照してください。

行動方針

このセクションでは、Matrixのアクティビティに関連する戦術と手法を文書化し、それらを弊社製品・サービスに直接マッピングします。また、お客様にてデバイスの構成が正しく行われているかどうかを確認する方法についてもご説明します。

| 製品/サービス | 行動方針 |

|

初期アクセス、永続性、ラテラルムーブメント(横展開、水平展開) |

|

|

以下の一連のアクションは、次のテクニックを緩和します。 |

|

| NGFW | ファイルブロックを設定します |

| User-IDエージェントのトラフィックがuntrustゾーンに入るのをセキュリティポリシーで制限していることを確認します | |

| untrustゾーンからより信頼できるtrustゾーンへのトラフィックを許可する場合は、アプリケーションのセキュリティポリシーが存在することを確認します | |

| トラフィックを許可するセキュリティポリシーでサービスに「any」が設定されているものがないことを確認します | |

| 信頼された脅威インテリジェンスソースのIPアドレスとの間のすべてのトラフィックを拒否する「セキュリティポリシー」が存在することを確認します | |

| User-IDが内部の信頼できるインターフェースに対してのみ有効になっていることを確認します | |

| User-IDが有効になっている場合は「許可/除外ネットワーク」が使用されていることを確認します | |

| User-IDが有効になっている場合はUser-IDエージェントに最小限の権限を設定していることを確認します | |

| User-IDサービスアカウントに対話型ログオン権限がないことを確認します | |

| User-IDサービスアカウントのリモートアクセス機能が禁止されていることを確認します | |

| 脅威防御† | imap、pop3を除くすべてのデコーダでアンチウイルスプロファイルがブロックに設定されていることを確認します |

| セキュアなアンチウイルスプロファイルが関連するすべてのセキュリティポリシーに適用されていることを確認します | |

| すべてのゾーンに、偵察行為防御設定をすべて有効化し、調整し、適切な処理を設定したゾーンプロテクションプロファイルがあることを確認します | |

| WildFire† | WildFireファイルサイズのアップロード制限が最大化されていることを確認します |

| WildFireファイルブロックプロファイルのすべてのアプリケーション、ファイルタイプについて、転送が有効になっていることを確認します | |

| すべてのセキュリティポリシーでWildFire分析プロファイルが有効になっていることを確認します | |

| 復号したコンテンツのWildFireへの転送が有効になっていることを確認します | |

| すべてのWildFireセッション情報設定が有効になっていることを確認します | |

| WildFireによって検出された悪意のあるファイルに対するアラートが有効になっていることを確認します | |

| 「WildFireの更新スケジュール」が毎分ごとに更新をダウンロードしてインストールするように設定されていることを確認します | |

| Cortex XDR | ホスト ファイアウォール プロファイルを構成する |

| マルウェア セキュリティ プロファイルを構成する | |

| デバイス制御を有効にする | |

| Cortex XSOAR | XSOARのプレイブックをデプロイ – Block Account Generic |

| XSOARのプレイブックをデプロイ – Access Investigation Playbook | |

| XSOARのプレイブックをデプロイ – Impossible Traveler | |

| XSOAR プレイブックデプロイ - Phishing Investigation - Generic V2 | |

| XSOAR プレイブックデプロイ - Endpoint Malware Investigation | |

| 資格情報へのアクセス | |

| 以下の一連のアクションは、次のテクニックを緩和します。 Brute Force [T1110](ブルートフォース) |

|

| NGFW | ブルートフォースシグネチャのアクションとトリガー条件をカスタマイズします |

| Cortex XSOAR | XSOARのプレイブックをデプロイ – Brute Force Investigation Playbook |

| 防衛回避、永続性、 特権昇格、影響 | |

| 以下の一連のアクションは、次のテクニックを緩和します。 Windows Command Shell [T1059.003](Windowsコマンドシェル)、 Match Legitimate Name or Location [T1036.005](正当な名前または場所との一致)、 Services File Permissions Weakness [T1574.010](弱いサービスファイルパーミッション)、 Disable or Modify Tools [T1562.001](ツールの無効化ないし変更)、 Service Stop [T1489](サービスの停止)、 Modify Registry [T1112](レジストリの変更)、 Data Encrypted for Impact [T1486](影響を与えるためのデータ暗号化)、 Inhibit System Recovery [T1490](システムの復元禁止) |

|

| Cortex XDR | アンチエクスプロイトプロテクションを有効にします |

| アンチマルウェアプロテクションを有効にします | |

| Restrictionセキュリティプロファイルを構成します | |

| マルウェアセキュリティプロファイルでBehavioral Threat Protection(BTP)を設定します | |

| Cortex XSOAR | XSOARのプレイブックをデプロイ – Ransomware Manual for incident response |

| XSOARのプレイブックをデプロイ - Palo Alto Networks Endpoint Malware Investigation | |

表 1. Matrixランサムウェアの行動方針

†これらの機能は次世代ファイアウォールのサブスクリプションサービスの一部として提供されている

結論

標的型のランサムウェア攻撃はいまにはじまったことではありませんが、「脅威アクターがどのように既存ランサムウェアの仲間に加わり、楽な相手を狙っててっとり早く利益を上げるのか」を見るうえで、Matrixは格好の材料といえます。とくに今日の暗号通貨価値の不安定さを考えれば、Matrixの脅威アクターが使うこうした身代金交渉戦術のような攻撃が被害者にもたらしうる危険な影響は大きくなります。他のランサムウェアグループでも見られた戦術の変化にならい、このマルウェアファミリがRDPの悪用へと戦術を移行したことも、企業が現在のランサムウェアの傾向に注意を払う必要性を強調しているといえます。

パロアルトネットワークスはMatrixを次の方法で検出/防止します。

- WildFire: 既知のサンプルはすべてマルウェアとして識別されます。

- Cortex XDR:

- Matrixのインジケータを含みます。

- ランサムウェア対策モジュールでMatrixの暗号化の振る舞いを検出します。

- ローカル分析・検出機能によりMatrixバイナリを検出します。

- 次世代ファイアウォール: DNSシグネチャが既知のコマンド&コントロール(C2)ドメインを検出し、URLフィルタリングで同ドメインをマルウェアとして分類します。

- AutoFocus: 関連アクティビティをMatrixRansomwareタグで追跡します。

Matrixに関連するIoCはこちらのGitHubから利用可能です。Unit 42のTAXIIフィードにも公開済みです。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得