This post is also available in: English (英語)

脅威の評価: Zeppelinランサムウェア

概要

Zeppelinランサムウェアファミリは、2019年に最初にBlackBerry Cylanceが報告したサービスとしてのランサムウェア(RaaS)であるVegaLocker/Buranファミリの1亜種です。これは、暗号化されたファイルコードに「ZEPPELIN」というテキストが追加されることからこう名付けられました。Zeppelinはランサムウェアの脅威状況において引き続き強い存在感を示しており、新しいキャンペーンが定期的に現れています。洗練性、標的の選定、攻撃パターンの点ではEgregor、DoppelPaymer、Ryukの比ではありませんが、ZeppelinはRaaS界隈で厄介で堅牢な商用マルウェア亜種であることが実証されています。

最初期に観測されたZeppelinサンプルは2019年11月のものですが、このランサムウェアファミリはいまだ悪意のある攻撃者によく利用されています。Unit 42は、独自のテレメトリデータとオープンソースインテリジェンス(OSINT)の両方を使って継続的にZeppelinランサムウェアのキャンペーンアクティビティを追跡しています。

Zeppelinランサムウェアの概要

Zeppelinは非常に柔軟に構成変更ができますが、今日の多くのランサムウェアファミリで見られる配布や展開のための一般的な方法も維持しています。

- フィッシングメール

- 悪意のあるマクロが埋め込まれたMicrosoft Word文書

- PowerShellローダ

- ScreenConnectまたはVPN接続の開始

- 悪意のあるWindows実行ファイル(EXE)

- 悪意のあるDLLファイル

さらにZeppelinは、配布中にのみアクティブになる一時的コマンド&コントロール(C2)インフラストラクチャや侵害されたWebサイトを介して配布されることがよくあります。さらに事情を複雑にしているのが、最近のZeppelinの亜種には、動的分析エンジンやサンドボックスをバイパスするため、26秒間続くスリープ機能を含むものがあることです。Zeppelinには、被害者の国コードをチェックし、実行されている国がロシア、ウクライナ、ベラルーシ、カザフスタンではないことを確認する機能が含まれています。

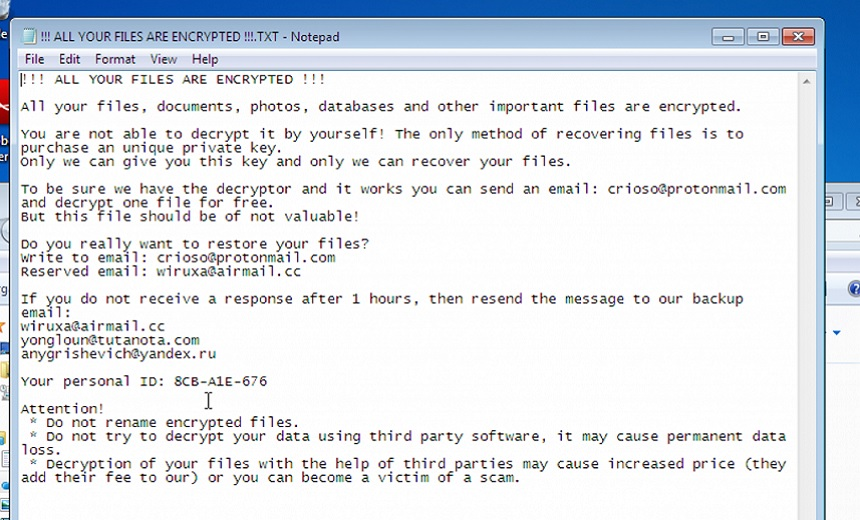

Zeppelinはいくつかの業界を標的から外していますが、最も打撃を受けている業界としては、不動産、ヘルスケア、製造、金融、ハイテクなどがあげられます。Zeppelinの身代金メモは、非常に一般的なものから対象となる組織に関連して特別に細工されたものまで非常に幅があります。Zeppelinの背後にいるアクターは同じ業界内の複数の著名組織をターゲットにすることもあります。2020年の平均身代金支払い額はビットコインで支払われた14,088ドル(日本円で154万 円)でした。Zeppelinの被害者の所在地は米国、カナダ、ブルガリア、日本、韓国、フランス、台湾など、いくつかの国にまたがっています。

Zeppelinの被害者学の詳細については、2021 Unit 42ランサムウェア脅威レポートを参照してください。

行動方針

このセクションでは、Zeppelinのアクティビティに関連する戦術と手法を文書化し、それらを弊社製品・サービスに直接マッピングします。また、お客様にてデバイスの構成が正しく行われているかどうかを確認する方法についてもご説明します。

| 製品/サービス | 行動方針 |

| 初期アクセス、防衛回避、実行、探索、コマンド&コントロール、影響 | |

| Spearphishing Attachment [T1566.001](添付ファイル型スピアフィッシング)、 Web Protocols [T1071.001](Webプロトコル)、 Obfuscated Files or Information [T1027](難読化されたファイルまたは情報)、 Windows Command Shell [T1059.003](Windowsコマンドシェル)、 Inhibit System Recovery [T1490](システムの復元禁止)、 Modify Registry [T1112](レジストリの変更)、 File and Directory Discovery [T1083](ファイルとディレクトリの探索)、 Data Encrypted for Impact [T1486](影響を与えるためのデータ暗号化) |

|

| NGFW | untrustゾーンからより信頼できるtrustゾーンへのトラフィックを許可する場合は、アプリケーションのセキュリティポリシーが存在することを確認します |

| トラフィックを許可するセキュリティポリシーでサービスに「any」が設定されているものがないことを確認します | |

| 信頼された脅威インテリジェンスソースのIPアドレスとの間のすべてのトラフィックを拒否する「セキュリティポリシー」が存在することを確認します | |

| ファイルブロックを設定します | |

| WildFire | WildFireファイルサイズのアップロード制限が最大化されていることを確認します |

| WildFireファイルブロックプロファイルのすべてのアプリケーション、ファイルタイプについて、転送が有効になっていることを確認します | |

| すべてのセキュリティポリシーでWildFire分析プロファイルが有効になっていることを確認します | |

| 復号したコンテンツのWildFireへの転送が有効になっていることを確認します | |

| すべてのWildFireセッション情報設定が有効になっていることを確認します | |

| WildFireによって検出された悪意のあるファイルに対するアラートが有効になっていることを確認します | |

| 「WildFireの更新スケジュール」が毎分ごとに更新をダウンロードしてインストールするように設定されていることを確認します | |

| Threat Prevention† | アンチスパイウェアプロファイルが、すべてのスパイウェアの重大度レベル、カテゴリ、および脅威をブロックするように構成されていることを確認します |

| 使用中のすべてのアンチスパイウェアプロファイルでDNSシンクホールが構成されていることを確認します | |

| 使用中のすべてのアンチスパイウェアプロファイルでパッシブDNSの監視が有効に設定されていることを確認します | |

| インターネットへのトラフィックを許可するすべてのセキュリティポリシーに、安全なアンチスパイウェアプロファイルが適用されていることを確認します | |

| ファイルブロックを設定します | |

| imap、pop3を除くすべてのデコーダでアンチウイルスプロファイルがブロックに設定されていることを確認します | |

| DNS Security† | アンチスパイウェア プロファイルでDNSセキュリティを有効にする |

| URL Filtering† | PAN-DB URLフィルタリングが使用されていることを確認します |

| URLフィルタリングが<enterprise approved value>のURLカテゴリに「ブロック」または「オーバーライド」のアクションを使用していることを確認します | |

| すべてのURLへのアクセスがログに記録されていることを確認します | |

| すべてのHTTPヘッダーログオプションが有効になっていることを確認します | |

| インターネットへのトラフィックを許可するすべてのセキュリティ ポリシーに対してセキュアなURLフィルタリングを有効にします | |

| Cortex XDR | アンチエクスプロイトプロテクションを有効にします |

| アンチマルウェアプロテクションを有効にします | |

| マルウェアセキュリティプロファイルでBehavioral Threat Protection(BTP)を設定します | |

| Cortex XSOAR | XSOARのプレイブックをデプロイ - Palo Alto Networks Endpoint Malware Investigation |

| XSOARのプレイブックをデプロイ – Ransomware Manual for incident response | |

表1 Zeppelinランサムウェアの行動方針

†これらの機能は、NGFWセキュリティサブスクリプションサービスの一部です

結論

Zeppelinはオペレーションが安定しており、実装が容易で、与えうる影響が大きいことから、グローバルな展開が続いています。Unit 42は、Zeppelinランサムウェアのアクティビティが当面続くことについてまったく疑っていません。

Zeppelin に関連する指標は、こちらのGitHubから利用可能です。またUnit 42のTAXIIフィードにも公開済みです。

パロアルトネットワークスはZeppelinを次の方法で検出/防止します。

- WildFire: 既知のサンプルはすべてマルウェアとして識別されます。

- Cortex XDR:

- Zeppelinのインジケータを含みます。

- ランサムウェア対策モジュールでZeppelinの暗号化の振る舞いを検出します。

- ローカル分析・検出機能によりZeppelinバイナリを検出します。

- 次世代ファイアウォール: DNSシグネチャが既知のコマンド&コントロール(C2)ドメインを検出し、URLフィルタリングで同ドメインをマルウェアとして分類します。

- AutoFocus: 関連アクティビティをZeppelinタグで追跡します。

さらに、Unit 42が観測したキャンペーン関連IoCが2020年12月11日 (パート1、パート2)と2020年12月16日のUnit 42のTwitterフィードで公開されています。

追加資料

- Zeppelin: Russian Ransomware Targets High Profile Users in the U.S. and Europe

- Zeppelin Ransomware returns with a fresh wave of attacks

続きを読む: DoppelPaymer

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得