This post is also available in: English (英語)

この記事は、Unit 42のサイバー犯罪のアンダーグラウンドを探るシリーズの第1回となります。サイバー犯罪は年を経るごとに悪化する疫病のようにしつこく、受ける影響や損失が絶え間なく増えています。このシリーズでは攻撃者、動機、現在の脅威の情勢について探ります。

サイバー犯罪のアンダーグラウンドでの活動が増大している要因の一部としてインターネットによって得られる利便性、スピード、匿名性があり、これによりオンライン犯罪が可能になっています。過去10年間のサイバー攻撃の高度化が進んできたことには、2つの大きな進展と密接な関係があります。

- 参入コストの低減化: 攻撃を行うためのツールやトレーニングが容易に入手可能で、スキルの低い個人でもサイバー犯罪業界でうまくやっていけるようになった。

- 増える商売の目利き: 攻撃のライフサイクの効率化により、最も革新的なビジネス モデルの一部に匹敵する仕組みにより、これまで以上に効率的で効果的な活動が、堅固な商品市場として可能となった。

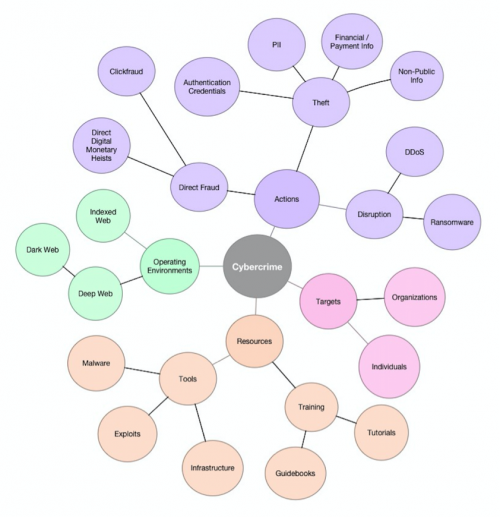

脅威の状況が常に変化し続けているなか、現状を理解し、動向を注視し、進化の道筋として最もありそうなものを予想することが重要です。先に進む前に、サイバー犯罪のアンダーグラウンドでの活動についていくつか定義しておきましょう。

定義:

- サイバー犯罪: コンピューターの利用を伴い、金銭目的で個人または組織を被害者にするあらゆる犯罪。

- Indexed Web: あらゆるインターネット検索エンジンからアクセス可能なインデックス化されたサイト。これは世間で一番知られ毎日使われているWebです。商取引、小売、ソーシャル メディア、ニュース、消費者サービスなどの公開されているサイトなどがこれに当たります。

- Deep Web: インターネット検索エンジンがインデックス化するには問題のあるサイトです。問題になる原因にはアクセス制御、動的コンテンツまたはその他前提条件となるメカニズム(たとえば暗号化または特殊用途のソフトウェア)があります。一般に、こうしたサイトはインデックス化を行う標準的な検索エンジンのクローラーからはアクセスできません。この種のサイトは見えないWeb、隠れたWebまたはDeepnetと呼ばれることもあります。

- Dark Web: Deep Webサイトのサブセットであり、特殊なソフトウェア(たとえばTOR)を使ってアクセスする必要があります。関連するインフラストラクチャにより、盗み出された情報が提供され、高価なマルウェアやエクスプロイトが入手され、他の範疇に属する活動(違法のポルノ、薬物取引、売春、人身売買、テロ活動など)が支援されます。多数のこうしたサイトはほんの短期間でしか存在しない一時的なものであり、絶えずアドレスを変更して政府機関、法執行当局およびセキュリティ リサーチャーに姿をさらす危険性を最小限に抑えようとします。

- サイバー犯罪のアンダーグラウンドでの活動: サイバー犯罪の目的を支援するため、情報、ツール(マルウェアおよびエクスプロイト)およびサービスの売買がなされるオンライン フォーラム。さまざまな状況でIndexed Web、Deep WebおよびDark Web上に存在する複合的なサイト。

影響

サイバー犯罪は、組織や個人のどちらにも広範囲に影響を及ぼします。サイバー犯罪に由来する損害の範囲は、知的財産の盗難から侵害によって被るコストにまで及びます。この影響をハイレベルで外観したものを直接損害および間接損害に分類することができます。

直接損害

- 自己保有のものまたは受託のものに関する管理不能:

- 個人情報データ

- 財務情報

- EHR(電子医療記録)

- 知的財産

- 企業秘密

- 直接的な金融詐欺

- サービスの途絶またはデータへのアクセスの制限(たとえばランサムウェア)

間接損害

- 侵害からの回復を支援するのにかかるコスト(たとえば事故対応、調査サービス、補習訓練)

- 評判の低下

- 記録紛失(個人情報、医療、財務など)に関連する法や規制による罰則

- 当面のビジネス収益の損失

- 財務面および経済面での長期的な結果

製品、サービス、攻撃者の役割

サイバー犯罪のアンダーグラウンドでの活動には、コモディティ化された製品とサービスから成る独自の経済があります。Bitcoinなどの匿名暗号通貨が広く普及し、身近なものになったため、関連した金融取引が急速に増加しています。これらの暗号通貨は、悪意のある攻撃者の間で一般的に使用されるとともに、被害者の身代金の受け取り(ランサムウェア)などにも使用されます。

製品は、情報と資源の2つの主要カテゴリに分けられます。これらの製品の売り手は、個別の、場合によっては一度きりの取引で、迅速に代金を受け取ることができるというメリットがあります。買い手は、そのままで即時に悪意のある攻撃者活動に利用可能な、多くの場合極めて専門的な製品を購入できるというメリットがあります。情報製品には、以下のような一般的な商品があります。

- 盗まれた個人の識別が可能な情報(PII): スパマーが使用する大量の電子メール リストや、金融詐欺に使用される盗まれた個人情報全体を含むパッケージなど、さまざまな情報

- 盗まれた組織情報: 知的資本/財産、非公開の内部データ、社内経営情報など

- 収集した認証情報: 盗まれたユーザー名とパスワードの組み合わせは引き続き重大なリスク(特に、複数サイト横断で再使用されている場合)

- 盗まれた金融/支払データ: 口座からの不正な引き出しや、クレジット ラインを使用した不正な借金は引き続き口座保有者にとって大きなリスク

資源製品には、以下のような要素があります。

- 機能豊富なマルウェアの使用: 着実な結果を残し、ソース コード漏洩を回避できる、さまざまな機能を備えたマルウェア(情報の盗難、リモート管理ツール、RAT、ランサムウェア、専用ユーティリティなど)は、関わった作成者や配布者に大きな利益をもたらす

- システムやソフトウェアのエクスプロイトの購入: 多くの善意のハッカーがベンダーによるバグ解消のための報奨イニシアチブをサポートしているものの、依然として信頼できる、パッチ未適用のエクスプロイト向けの地下活動は盛況

- 前に感染したマシンの制御の譲渡: これは常時稼働しているサーバーに一般的であり、攻撃プラットフォームとして使用したり、格納した情報を得るために売却されたりする。ただし、この分野ではサービス モデルのほうがより一般的

- 悪意のある攻撃者のトレーニング: 効果的なツール使用法や特定の戦略、テクニック、手順(TTP)に関するガイドブックやチュートリアル

サービスは、ここまで述べた資源ベースの製品や一部の情報ベースの製品のリース版と考えられます。合意済みの一定期間、設定された価格で製品使用が許可されます。繰り返しのコスト モデルであること、またサービス期間が長いほど多くの利益を得る機会があることから、サービスの提供は多くの攻撃者にとって魅力的です。これらのサービスを使用する悪意のある攻撃者は、安定した使用とパフォーマンスが保証されるというメリットを得ることができます(タイムリーな機能、エクスプロイト、侵入の更新など)。サービスには以下があります。

- 分散型サービス拒否(DDoS): 標的のサーバーおよび能力の可用性に影響を与えるボットネットを利用した攻撃

- エクスプロイト キット(EK): 通常月次ベースでエクスプロイト ツールキットを使用できカスタマイズされた目標ペイロードを実現

- インフラストラクチャのレンタル: 攻撃プラットフォームのホスティング サービス、マルウェアの更新、構成、コマンド&コントロール(C2)、その他攻撃ライフサイクル機能。特記: 防弾ホスティング サービス(BPHS)のプロバイダは、サイバー犯罪の世界で重要な役割を果たしています。これらのプロバイダは、サイバー犯罪者の繁栄を支援し、法的機関によって簡単に排除されないように悪意のあるサービスを運用できるようにしています。BPHSプロバイダが成功してきた主要な理由をいくつか挙げます。一見合法的ビジネスに見えること、サイバー法が寛容な国々へ戦略的にサーバーを分散していること、高い冗長性による運用停止リスクの最小化、専門レベルのサポート サービスなどが挙げられます。

- マネー ロンダリング: 非合法に取得した資金を、タックス ヘイブンの国にある口座や仕組みを利用して転送するマネー ロンダリングも主要なサービスの1つです。

ハイレベルで、悪意のある攻撃者の動機を見ると、サイバー犯罪は、従来型の犯罪活動の単なる延長に過ぎません。ただ、個人情報や口座情報の盗難、標的に対する制御を活用して違法に金銭的利益を得ることに特化しているだけです。サイバー犯罪エコシステムは、上位を占める他の動機にも共通する多くの主要な役割に基づいています。これらの役割の説明については、以前のUnit42ブログ シリーズのパート2をご覧ください。攻撃者とその動機.

次は…

このブログの続編では、関連ツールやサービス、テクニック、攻撃者など、サイバー犯罪のアンダーグラウンドでの活動のさまざまな側面について説明します。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得