This post is also available in: English (英語)

脅威の評価: NetWalkerランサムウェア

概要

NetWalkerランサムウェアが最初に観測されたのは2019年8月です。暗号化されたファイルが.mailtoという拡張子に変更されたことから、元々セキュリティコミュニティはこれをMailtoと呼んでいました。身代金の支払い後にランサムウェアの開発者が提供した復号ツールを分析したさい、その開発者が与えた本当の名前はNetWalkerであることがわかりました。当時のそれは商用ランサムウェアで、被害者が誰であろうがおかまいなしに、大量のスパムキャンペーンを介して配布されていました。

このランサムウェアを作成したのはロシアにルーツがあるとされるCircus Spiderというサイバー犯罪グループです。

NetWalkerはただデータを暗号化するだけでなく、窃取したデータの暗号化中に機微データを公開すると脅迫もすることから、企業被害者にとって大きな脅威となっています。

NetWalkerランサムウェアの概要

2020年3月、NetWalkerはサービスとしてのランサムウェア(RaaS)モデルに移行し、Circus Spiderグループはマルウェアを広めるためのアフィリエイトを探し始めました。アフィリエイトの攻撃者はマルウェア伝播を請け負い、その見返りに巻き上げた身代金から一定の割合を受け取ります。Circus Spiderは、以下の要件にあうアフィリエイトを探しました。

- ロシア語を話すこと

- レッドチームスキル・経験があること

- 自身の経験を証明できること

Circus Spiderは、アフィリエイトのメンバーに、自分たちのマルウェアを使って、より大規模で金離れのよい被害者に絞ったアプローチを取ってもらうことをのぞんでいました。被害者には、病院、教育機関、地方自治体が含まれることが報告されています。NetWalkerはおとりに時事問題を利用することがよくあります。2020年の初めから、NetWalkerを活用するいくつかのグループが、COVID-19をテーマにしたフィッシングメールを使い、多くの病院にくわえ医学研究を専門としている大学を標的として侵害しました。

アフィリエイトはRaaSの一部としていくつかの異なる方法の1つを使って被害者をターゲットにします。次の方法が最も一般的に観測されるものです。

- VBScriptやPowerShellなどの悪意のあるファイルが添付されたフィッシングメール

- 公開済みないし脆弱性のあるリモートデスクトッププロトコル(RDP)サービス

- Windows実行ファイル(EXE)

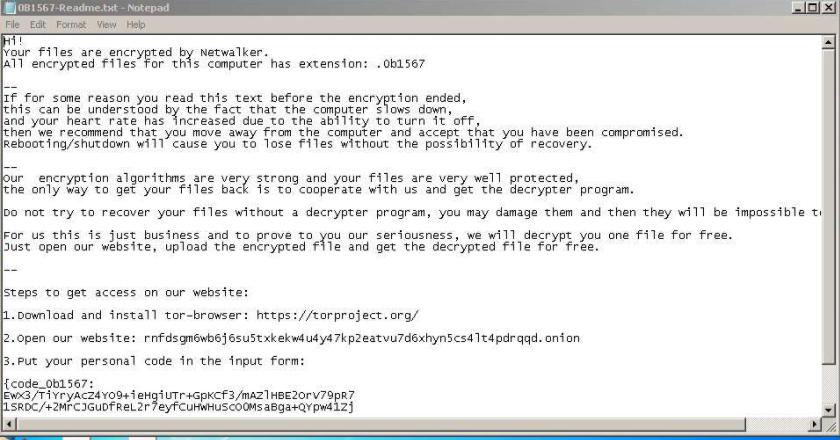

被害者のネットワークに入りこんだアフィリエイトは、個人を特定できる情報(PII)や企業固有のデータなど、価値の高いデータを標的にして収集することがよくあります。次にこのデータは暗号化前にコピーして漏出されます。図1は、NetWalkerの身代金メモのサンプルを示しています。NetWalkerの背後にいるアクターは、資格情報をダンプして他のホストに横展開し、追加の被害者を侵害しようとすることが少なくありません。

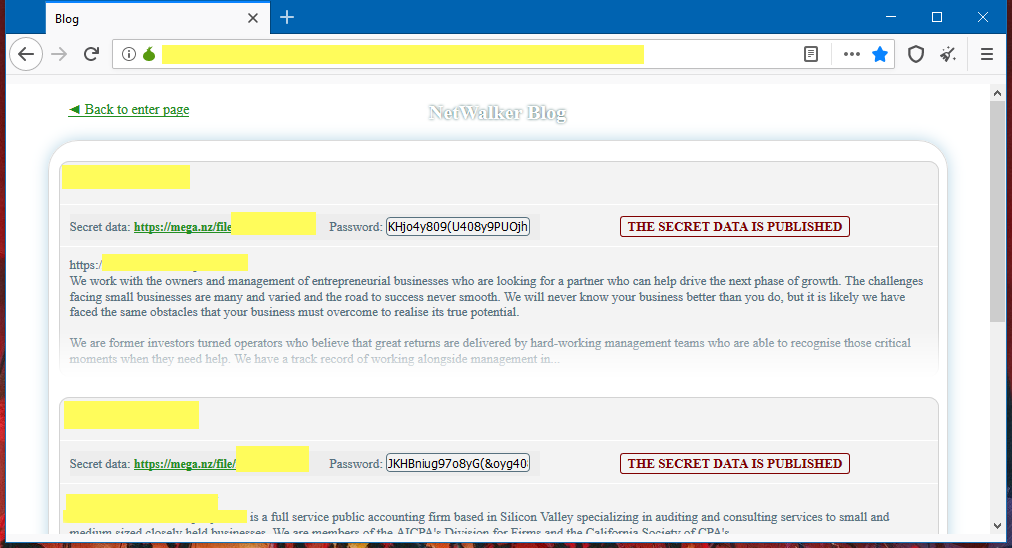

窃取されたデータは、NetWalkerのオペレータが管理する特定のリークサイトに投稿されます。ここは多くのランサムウェアオペレータが使用するアプローチと同様です。その後被害者に対して身代金支払い期限のカウントダウンを行い、カウント減少につれて要求額を上昇させます。

2020年、パロアルトネットワークスでは、政府、医療、製造、輸送、ロジスティクス、エネルギー部門でNetwalkerによる被害者を観測しました。被害者の所在地は、米国、カナダ、サウジアラビア、フランス、ドイツ、オーストラリア、ニュージーランド、スウェーデン、パキスタン、インド、タイ、英国、アラブ首長国連邦、コロンビア、南アフリカなど、ほぼすべての大陸にまたがっています。

2021年初頭、当局はNetWalkerランサムウェアのテイクダウンを試みました。このテイクダウンでは、逮捕、資金押収、完全な公開を待つ被害者データがアップロードされたNetWalkerリーク用(図2参照)Webサイトの差し押さえが行われました。これらの法執行措置がCircus Spider開発者の阻止にどれほど効果があるかはまだ分かりませんが、これは同ランサムウェアの関係者の行く手を阻み、あるいは起訴へと向かわせるための望ましい第一歩ではあります。

NetWalkerの被害者学の詳細については、2021 Unit 42ランサムウェア脅威レポートを参照してください。

行動方針

このセクションでは、NetWalkerのアクティビティに関連する戦術と手法を文書化し、それらを弊社製品・サービスに直接マッピングします。また、お客様にてデバイスの構成が正しく行われているかどうかを確認する方法についてもご説明します。

| 製品/サービス | 行動方針 |

| 初期アクセス、実行、コマンド&コントロール、横展開、防御回避、永続性、特権昇格、資格情報アクセス、収集、探索 | |

| 以下の一連のアクションは、次のテクニックを緩和します。 Exploit Public-Facing Application [T1190](公開済みアプリケーションのエクスプロイト)、 Windows Management Instrumentation [T1047](Windows Management Instrumentation: WMI)、 Ingress Tool Transfer [T1105](内部へのツール転送)、 Spearphishing Attachment [T1566.001](添付ファイル型スピアフィッシング)、 Valid Accounts [T1078](有効なアカウント)、 Lateral Tool Transfer [T1570](横方向のツール 転送)、 PowerShell [T1059.001](PowerShell)、 Visual Basic [T1059.005](Visual Basic)、 Obfuscated Files or Information [T1027](難読化されたファイルまたは情報)、 Deobfuscate/Decode Files or Information [T1140](ファイルまたは情報の難読化解除/復号)、 Service Execution [T1569.002](サービス実行)、 Windows Command Shell [T1059.003](Windowsコマンドシェル)、 Registry Run Keys / Startup Folder [T1547.001](レジストリRun Keys/スタートアップフォルダー)、 Dynamic-link Library Injection [T1055.001](ダイナミックリンクライブラリインジェクション)、 OS Credential Dumping [T1003](OS資格情報のダンプ)、 Data from Local System [T1005](ローカルシステムからのデータ)、 Modify Registry [T1112](レジストリの変更)、 File and Directory Discovery [T1083](ファイルとディレクトリの探索) |

|

| NGFW | untrustゾーンからより信頼できるtrustゾーンへのトラフィックを許可する場合は、アプリケーションのセキュリティポリシーが存在することを確認します |

| トラフィックを許可するセキュリティポリシーでサービスに「any」が設定されているものがないことを確認します | |

| 信頼された脅威インテリジェンスソースのIPアドレスとの間のすべてのトラフィックを拒否する「セキュリティポリシー」が存在することを確認します | |

| ファイルブロックを設定します | |

| User-IDが内部の信頼できるインターフェースに対してのみ有効になっていることを確認します | |

| User-IDが有効になっている場合は「許可/除外ネットワーク」が使用されていることを確認します | |

| User-IDが有効になっている場合はUser-IDエージェントに最小限の権限を設定していることを確認します | |

| User-IDサービスアカウントに対話型ログオン権限がないことを確認します | |

| User-IDサービスアカウントのリモートアクセス機能が禁止されていることを確認します | |

| User-IDエージェントのトラフィックがuntrustゾーンに入るのをセキュリティポリシーで制限していることを確認します | |

| インターネット宛てのトラフィックの [SSLフォワード プロキシ] ポリシーが構成されていることを確認します | |

| SSLまたはTLSを使用するサーバー宛てのすべての信頼できないトラフィックに対して [SSLインバウンド インスペクション] が要求されていることを確認します | |

| 復号用の証明書が信頼できるものであることを確認します | |

| 脅威防御† | 脆弱性防御プロファイルが重大度「Critical(重大)」および「High(高)」の脆弱性に対する攻撃が「Block(ブロック)」に設定されていること、重大度「Medium(中)」、「Low(低)」、「Informational(情報)」の脆弱性が「Default(デフォルト)」に設定されていることを確認します |

| トラフィックを許可するすべてのセキュリティルールにセキュアな脆弱性防御プロファイルが適用されていることを確認します | |

| imap、pop3を除くすべてのデコーダでアンチウイルスプロファイルがブロックに設定されていることを確認します | |

| セキュアなアンチウイルスプロファイルが関連するすべてのセキュリティポリシーに適用されていることを確認します | |

| アンチスパイウェアプロファイルが、すべてのスパイウェアの重大度レベル、カテゴリ、および脅威をブロックするように構成されていることを確認します | |

| 使用中のすべてのアンチスパイウェアプロファイルでDNSシンクホールが構成されていることを確認します | |

| 使用中のすべてのアンチスパイウェアプロファイルでパッシブDNSの監視が有効に設定されていることを確認します | |

| インターネットへのトラフィックを許可するすべてのセキュリティポリシーに、安全なアンチスパイウェアプロファイルが適用されていることを確認します | |

| すべてのゾーンに、偵察行為防御設定をすべて有効化し、調整し、適切な処理を設定したゾーンプロテクションプロファイルがあることを確認します | |

| URLフィルタリング† | PAN-DB URLフィルタリングが使用されていることを確認します |

| URLフィルタリングが<enterprise approved value>のURLカテゴリに「ブロック」または「オーバーライド」のアクションを使用していることを確認します | |

| すべてのURLへのアクセスがログに記録されていることを確認します | |

| すべてのHTTPヘッダーログオプションが有効になっていることを確認します | |

| インターネットへのトラフィックを許可するすべてのセキュリティ ポリシーに対してセキュアなURLフィルタリングを有効にします | |

| WildFire† | WildFireファイルサイズのアップロード制限が最大化されていることを確認します |

| WildFireファイルブロックプロファイルのすべてのアプリケーション、ファイルタイプについて、転送が有効になっていることを確認します | |

| すべてのセキュリティポリシーでWildFire分析プロファイルが有効になっていることを確認します | |

| 復号したコンテンツのWildFireへの転送が有効になっていることを確認します | |

| すべてのWildFireセッション情報設定が有効になっていることを確認します | |

| WildFireによって検出された悪意のあるファイルに対するアラートが有効になっていることを確認します | |

| 「WildFireの更新スケジュール」が毎分ごとに更新をダウンロードしてインストールするように設定されていることを確認します | |

| Cortex XSOAR | XSOAR のプレイブックをデプロイ Cortex XDR – Isolate Endpoint |

| XSOARのプレイブックをデプロイ – Block IP | |

| XSOARのプレイブックをデプロイ – Block URL | |

| XSOARのプレイブックをデプロイ – Hunting and Threat Detection Playbook | |

| XSOARのプレイブックをデプロイ – PAN-OS Query Logs for Indicators | |

| XSOAR プレイブックデプロイ – Phishing Investigation - Generic V2 | |

| XSOAR プレイブックデプロイ – Endpoint Malware Investigation | |

| XSOARのプレイブックをデプロイ – Access Investigation Playbook | |

| XSOARのプレイブックをデプロイ – Impossible Traveler | |

| Cortex XDR | アンチエクスプロイトプロテクションを有効にします |

| アンチマルウェアプロテクションを有効にします | |

| マルウェアセキュリティプロファイルでBehavioral Threat Protection(BTP)を設定します | |

| Restrictionセキュリティプロファイルを構成します | |

| マルウェア セキュリティ プロファイルを構成する | |

| 資格情報へのアクセス | |

| 以下の一連のアクションは、次のテクニックを緩和します。 Brute Force [T1110](ブルートフォース) |

|

| NGFW | ブルートフォースシグネチャのアクションとトリガー条件をカスタマイズします |

| Cortex XSOAR | XSOARのプレイブックをデプロイ – Brute Force Investigation Playbook |

| 影響 | |

| 以下の一連のアクションは、次のテクニックを緩和します。 Data Encrypted for Impact [T1486](影響を与えるためのデータ暗号化)、 Inhibit System Recovery [T1490](システムの復元禁止) |

|

| Cortex XSOAR | XSOARのプレイブックをデプロイ – Ransomware Manual for incident response |

| XSOARのプレイブックをデプロイ – Palo Alto Networks Endpoint Malware Investigation | |

表1 Netwalkerランサムウェアの行動方針

†これらの機能は、NGFWセキュリティサブスクリプションサービスの一部です

結論

ランサムウェアのアフィリエイトプログラムを利用する攻撃者という概念は新しいものではありませんが、NetWalkerの背後にいるアクターは、新しいアフィリエイトを受け入れる前に一定レベルの調査を実行しており、他のグループやアクターで観測されるよりも高いレベルの努力を示しています。その特定要件が「被害者を攻撃し、首尾よく侵害できるレッドチームスキルを証明できるロシア語を話者の候補者」であることからこれらのアクターが比較的洗練されていることがうかがわれます。熟練した個人をアフィリエイトとして採用することにで、アクターは被害者組織に対する的を絞ったキャンペーンを行い、大規模な身代金支払いを求めているように見えます。

NetWalkerの背後にいるアクターだけが、身代金の支払いの可能性が高い大規模な組織をターゲットにすることを目的として、よりスキルの高いアフィリエイトを見つけようとしているグループではありません。これに照らして、企業は自社の環境で堅牢な防御テクノロジと有能なサイバーセキュリティ専門知識の両方をもつことが重要です。

パロアルトネットワークスはNetWalkerを次の方法で検出/防止します。

- WildFire: 既知のサンプルはすべてマルウェアとして識別されます。

- Cortex XDR:

- NetWalkerのインジケータを含みます。

- ランサムウェア対策モジュールでNetWalkerの暗号化の振る舞いを検出します。

- ローカル分析・検出機能によりNetWalkerバイナリを検出します。

- 次世代ファイアウォール: DNSシグネチャが既知のNetWalkerコマンド&コントロール(C2)ドメインを検出し、URLフィルタリングで同ドメインをマルウェアとして分類します。

- AutoFocus: 関連アクティビティを NetWalkerタグで追跡します(以前の呼称は Mailto)

NetWalker に関連する指標は、こちらのGitHubから利用可能です。Unit 42のTAXIIフィードにも公開済みです。

追加資料

- Department of Justice Launches Global Action Against NetWalker Ransomware

- Here's a list of all the ransomware gangs who will steal and leak your data if you don't pay

- NetWalker Ransomware Group Enters Advanced Targeting "Game"

- Netwalker Ransomware Explained: What You Need to Know [Updated]

- Take a "NetWalk" on the Wild Side

続きを読む: Zeppelin

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得